Buenas tardes hackers!

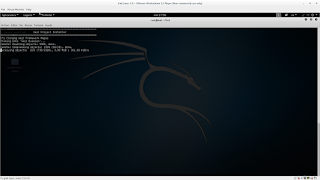

En esta prueba de concepto realizada en un entorno virtualizado, se conseguirá una sesión meterpreter a través de un exploit(multi/handler) y la vulnerabilidad crítica basada en la persona con un windows 7. Para ello se usara una herramienta llamada Veil-Framework, donde generaremos un payload que tiene como objetivo ejecutarse en la máquina víctima para realizar la acción maliciosa y bastante indetectable por la mayoría de los antivirus. Instalamos la herramienta en Kali clonando desde github.

Una vez tengamos la carpeta de Veil entramos y ejecutamos /Install.sh. Recomiendo la lectura en github de los pasos y las condiciones que se han de cumplir antes de instalar la herramienta, para que no exista ningún tipo error.

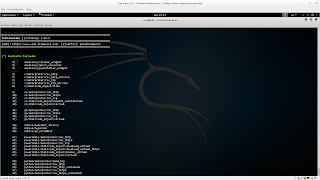

Una vez instalado nos situamos en la carpeta Veil-Evasion y ejecutamos previamente dando los permisos necesarios para la ejecución. Existen 49 payloads. El comando a usar es ./Veil-Evasion.py.

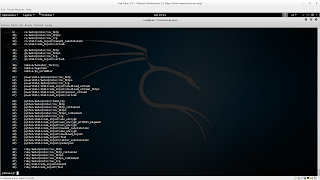

Podemos apreciar los distintos payload que existen, dependiendo del entorno en el que se ejecuten.

Configuramos uno de los payload más interesantes, llamado meterpreter con conexión inversa. El atacante lanzara el exploit y permanecerá a la escucha de conexiones hasta que la víctima ejecute el código malicioso y el payload se conectara a la dirección IP asociado a un puerto determinado.

IP—>172.16.22.133 (atacante)

Puerto—>4444 (atacante)

De esta forma ya tendríamos configurado nuestro payload que enviaremos a través de ingeniería social a nuestra víctima.

El archivo que genera es un .bat (backdor.bat) en la carpeta veil-output. Para que la victima pueda ejecutarlo sera necesario convertirlo en un .exe. Existen muchos programas para hacerlo, en esta PoC se usa el Bat To Exe Converter v2.4.

Una vez convertido el .exe lo analizamos con www.scan4you.net y nos da un resultado de detecciones de antivirus por firmas de 5/35, no esta nada mal.

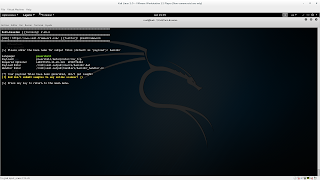

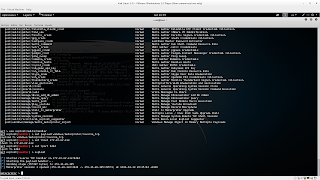

Ahora ya creado una parte importante y fundamental que es la conexión, necesitamos abrir Metasploit (msfconsole) que será la parte que actuara como si de un servidor se tratase a la escucha de conexiones.

Ejecutamos el comando msfconsole, y usamos el exploit multi/handler que servirá con el fin de que la víctima ejecute el archivo y el payload realice la conexión inversa al atacante, dándole acceso a la maquina.

Una vez obtenido la sesión meterpreter, la maquina victima esta comprometida donde se puede realizar acciones de todo tipo, ya sea una linea de comandos como un keylogger.

P.D No me hago responsable del mal uso que se le de a esta PoC, es de carácter educativo y esta realizado en un entorno virtualizado. No seáis malos!!

Un comentario en «Veil-Evasion y metasploit»

Genial PoC!!

Los comentarios están cerrados.