Buenas a todos, hackers! Hoy me estreno como colaborador del blog introduciendo los conceptos básicos de la suite Aircrack-ng. La suite conocida como Aircrack-ng es un conjunto de utilidades dedicadas a la auditoría y vulneración de redes inalámbricas. Contiene todas las herramientas necesarias para realizar diversos ataques a una red WiFi, sea esta del tipo que sea, con el objetivo de suplantarla, averiguar sus credenciales de acceso, impedir el acceso a la misma y otros muchos más.

Estas herramientas son ampliamente utilizadas para comprobar la seguridad de las redes inalámbricas por parte de auditores de seguridad, dada la precisión y rapidez con la que podemos llegar a vulnerar una red con una seguridad que en principio podría pasar por eficiente.

Aircrack-ng está desarrollado para funcionar en sistemas Linux, alcanzando gran popularidad por estar incluidas en distribuciones como BackTrack (Kali), WifiSlax o WifiWay, dedicadas a la auditoría de seguridad y/o especialmente a la vulneración de redes inalámbricas. Pese a poderse ejecutar una versión especial en Windows, tiene un soporte y compatibilidad mucho menor.

Algunas de las herramientas más importantes que proporciona la suite, podremos encontrar:

- Airmon-ng: Es un script bastante simple que permite activar/desactivar el modo monitor de una tarjeta de red, además de otras funciones de control sobre ella.

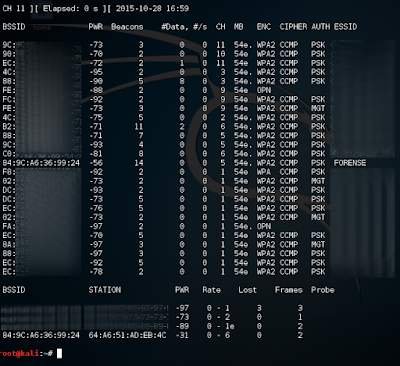

- Airodump-ng: Su utilidad principal es la de capturar paquetes dentro de una red WiFi, además de mostrar diversos datos acerca de las redes inalámbricas que detecta y los host que pueden estar conectados a ellas o simplemente a la escucha.

- Aireplay-ng: Sirve para crear y/o inyectar tráfico dentro de una red inalámbrica. De por sí sirve para realizar varios ataques rápidos y simples como la desautentificación o la falsa autentificación, de los que hablaremos más adelante.

- Aircrack-ng: Además de dar nombre a la suite, este programa sirve para realizar el crackeo de claves de redes inalámbricas WEP y WPA/WPA2-PSK. En conjunto con Airodump-ng hace que el crackeo de redes WEP sea muy sencillo, aunque para vulnerar redes WPA necesitará de un diccionario para fuerza bruta.

- Airbase-ng: Entre otras muchas funciones, permite crear un punto de acceso de red inalámbrica, creando un punto de inicio para muchos ataques de suplantación.

Preparación del entorno – Modo monitor con Airmon-ng

|

| Activación del modo monitor de nuestra interfaz de red |

|

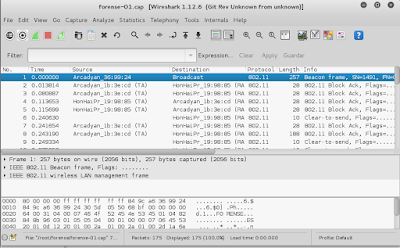

| Salida de airodump-ng (interrumpida) |

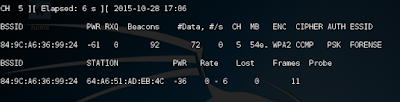

Podemos especificar la red que queremos analizar mediante la selección en el comando de su ESSID, su BSSID y/o el canal en el que trabaja. En este caso, seleccionamos una red que hemos preparado anteriormente para este estudio.

|

| Airodump-ng escuchando una sola red |

Como ya hemos mencionado antes, Airodump-ng tiene la gran utilidad de poder escuchar y guardar los paquetes que detecta en una o varias redes inalámbricas, lo que puede ayudarnos a un posterior ataque con el objetivo de vulnerar su seguridad. Podemos, entonces, guardar todos los paquetes en un archivo de salida

Un saludo hackers, y hasta la próxima!!

hartek