Colaborador: Alberto44

Buenas otra vez,

En esta ocasión vamos a resolver el segundo reto del TEAM WHOAMI en el cual nos dan la siguiente información para el desarrollo del mismo:

- Debemos descargarnos una imagen, la cual contiene un hash.

- Una vez descifrado el hash, nos lleva a una web, donde deberemos bajarnos un archivo .rar.

- El .rar contiene un password, la cual para que nos dan una pista: es numérica de 6 dígitos.

- Dentro habrá que descifrar varios hashes, los cuales será 3 formatos de hashes diferentes.

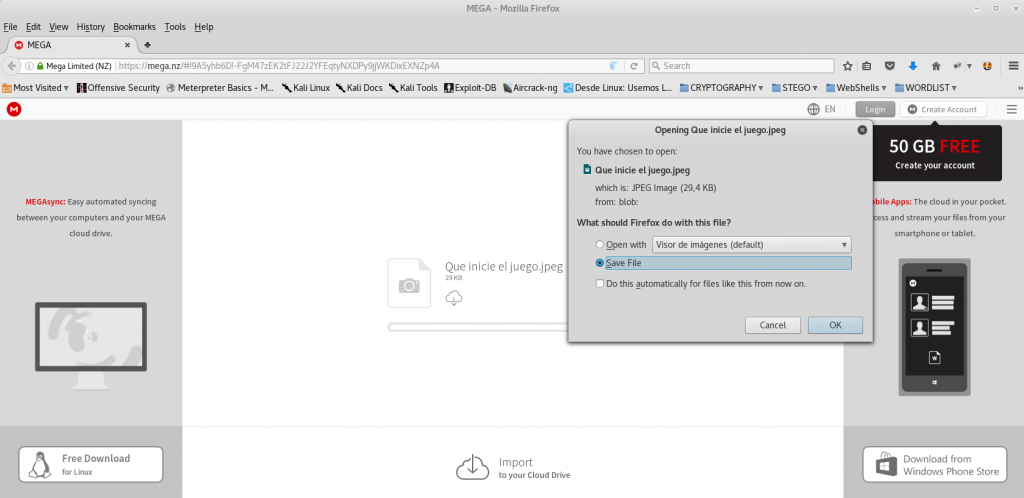

Nos dan el enlace del archivo para empezar:

https://mega.nz/#!9A5yhb6D!-FgM47zEK2tFJ22J2YFEqtyNXDPy9jjWKDixEXNZp4A

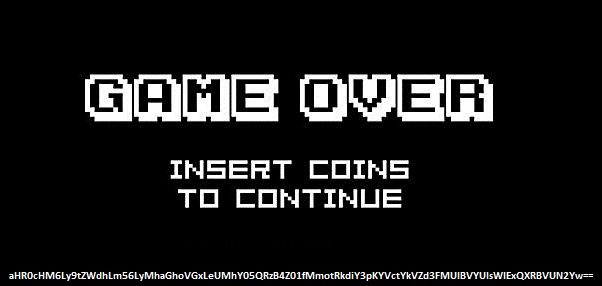

aHR0cHM6Ly9tZWdhLm56LyMhaGhoVGxLeUMhY05QRzB4Z01fMmotRkdiY3pKYVctYkVZd3FMUlBVYUlsWlExQXRBVUN2Yw==

aHR0cHM6Ly9tZWdhLm56LyMhaGhoVGxLeUMhY05QRzB4Z01fMmotRkdiY3pKYVctYkVZd3FMUlBVYUlsWlExQXRBVUN2Yw==

Hemos descargado la imagen y vemos un hash, a juzgar a simple viste podría ser un Base64, antes de hacer nada, vamos a analizar la imagen con la herramienta exiftool, que hemos usado en anteriores retos, para ver si contiene algo más de información en los metadatos.

Veamos lo que nos dice el hash base64:

Vemos que nos ha dado una dirección:

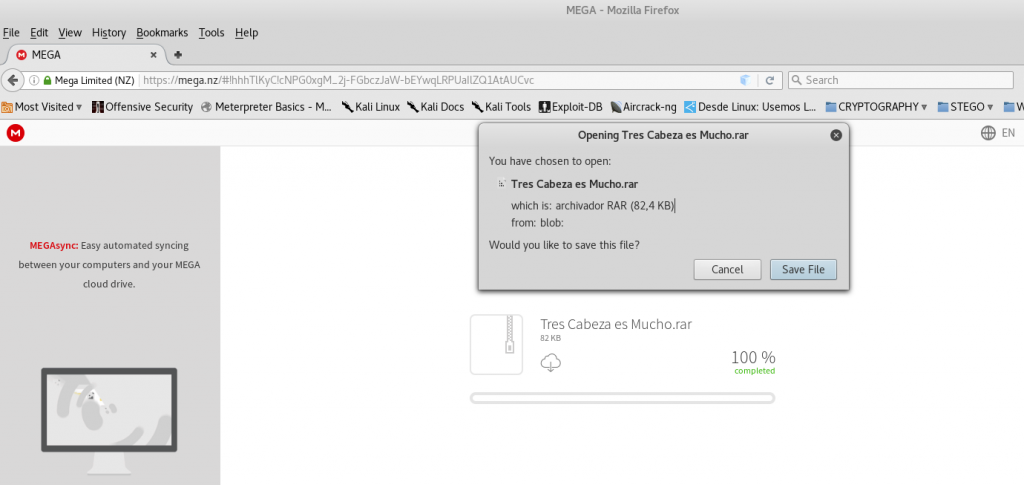

https://mega.nz/#!hhhTlKyC!cNPG0xgM_2j-FGbczJaW-bEYwqLRPUaIlZQ1AtAUCvc

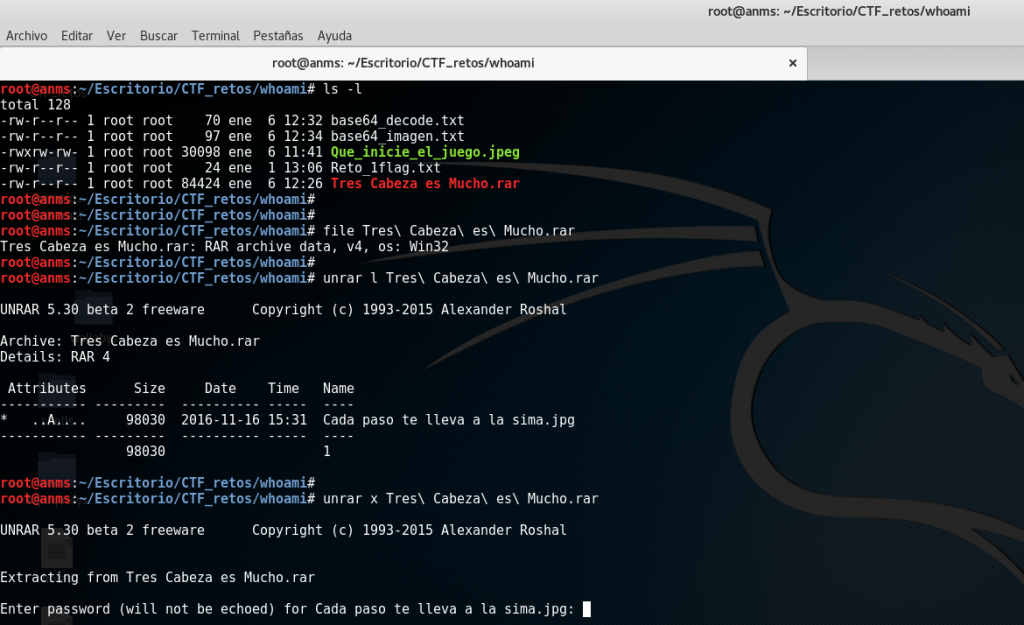

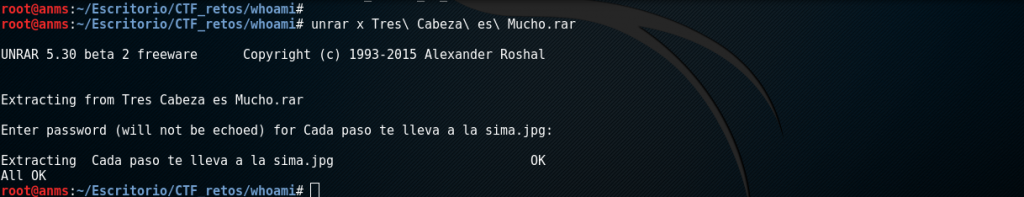

Una vez descargado el archivo Tres Cabeza es Mucho.rar, veamos su contenido:

Nos pide una password, si recordamos al inicio del Reto, en la información que nos daban, teníamos que crackear el .rar con una password de 6 dígitos numéricos.

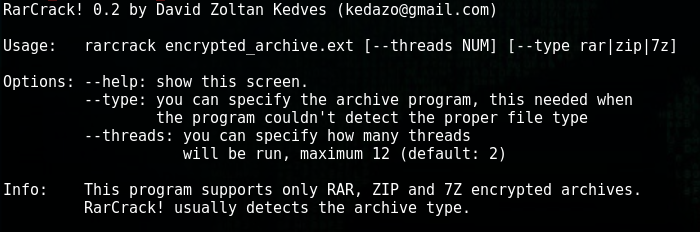

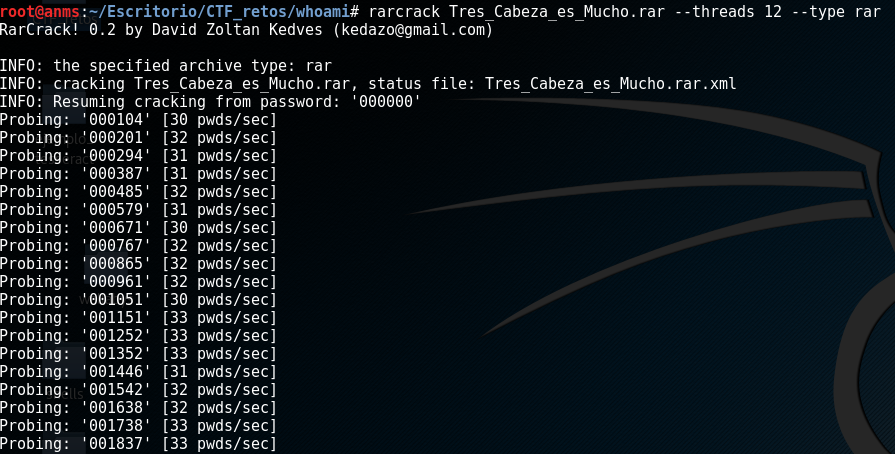

Hay una herramienta que me gusta usar para estos casos: rarcrack

rarcrack: programa que estamos usando

Tres Cabeza es Mucho.rar: archivo que tenemos que crackear

–threads 10: números de hilos simultaneos que va lanzar la aplicación para crackear el .rar, en este caso 10 ( por defecto está en 2)

–type rar: en este caso es un .rar, pero también podemos usarlo para .zip y .7z

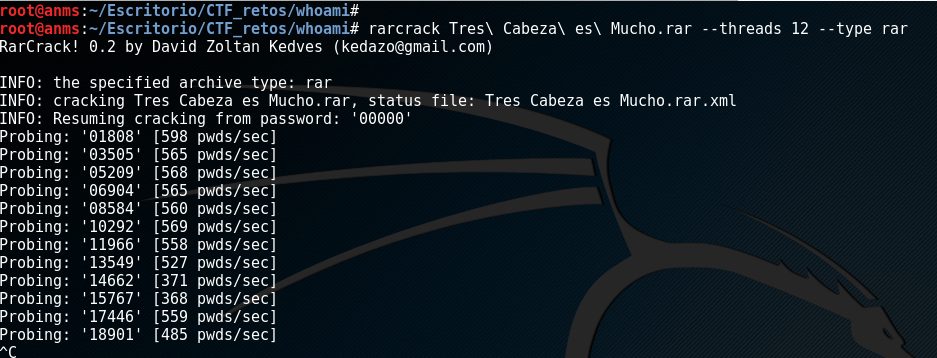

Iniciamos el programa, lo dejamos actuar unos segundos para que nos genere un archivo de configuración que ha creado para el archivo que está haciendo fuerza bruta y lo detenemos:

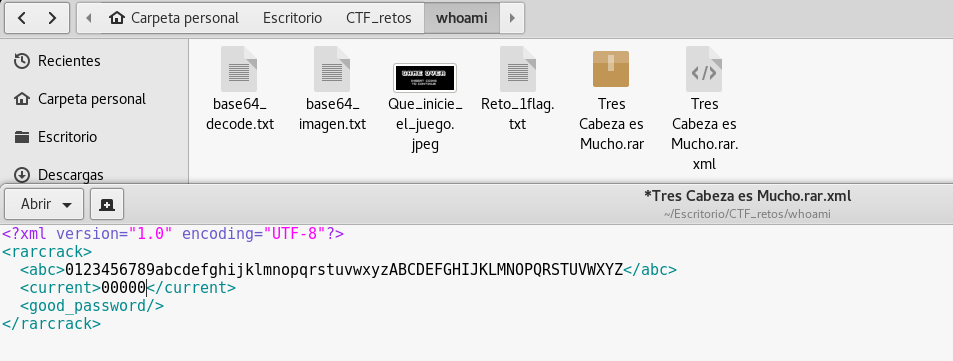

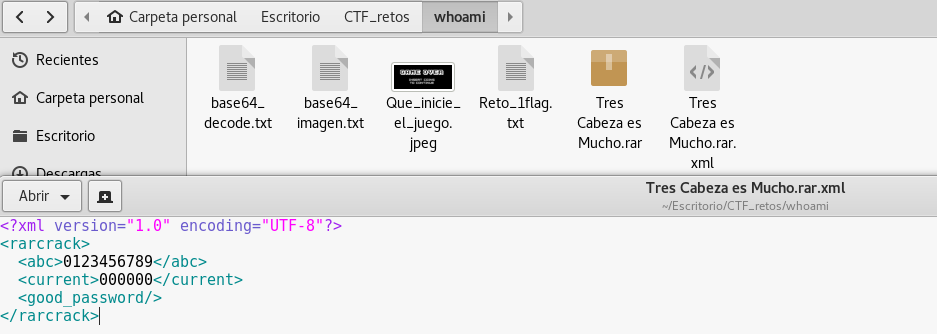

Este es el archivo que nos ha generado:

<abc>0123456789abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ<abc>

Son los caracteres con los que está haciendo fuerza bruta y formando combinaciones.

<current>00000<current>

Es la longitud de la password que está usando por defecto.

Hemos cambiado las opciones para hacer fuerza bruta:

<abc>0123456789<abc> a numérica

<current>00000<current> La longitud de la password a 6 dígitos: 000000

Reanudamos el programa con la nueva configuración:

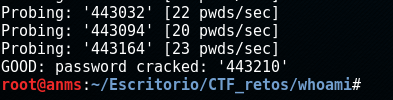

Y después de (creo que fueron 3 horas) hemos obtenido las pass:

Ahora vamos a descomprimir y ver que contiene el archivo Tres cabeza es Mucho.rar

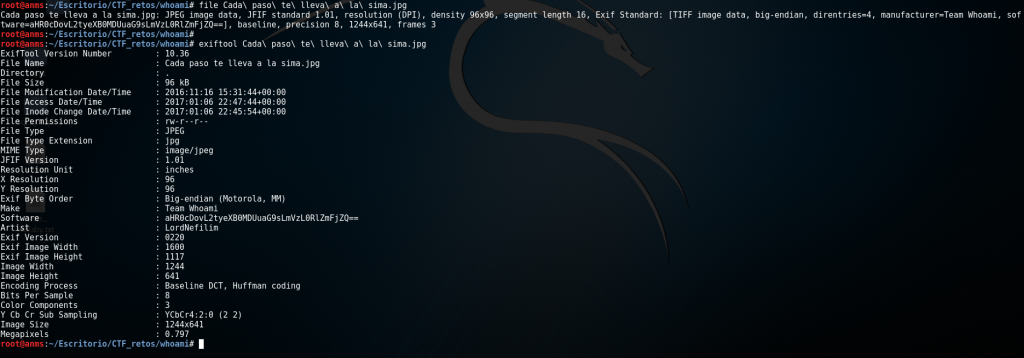

Comprobamos el archivo con file para comprobar que tipo de archivo es y con exiftool para ver los metadatos:

En ambos casos, hemos podido comprobar que tenemos un hash y al pareces es un base64 a simple vista o eso creemos.

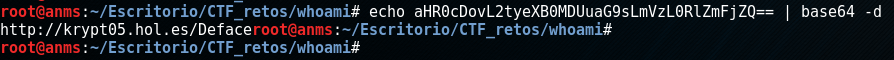

aHR0cDovL2tyeXB0MDUuaG9sLmVzL0RlZmFjZQ==

vamos a comprobarlo:

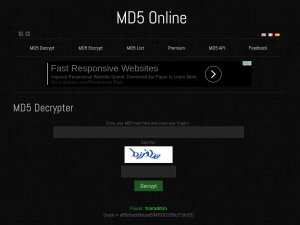

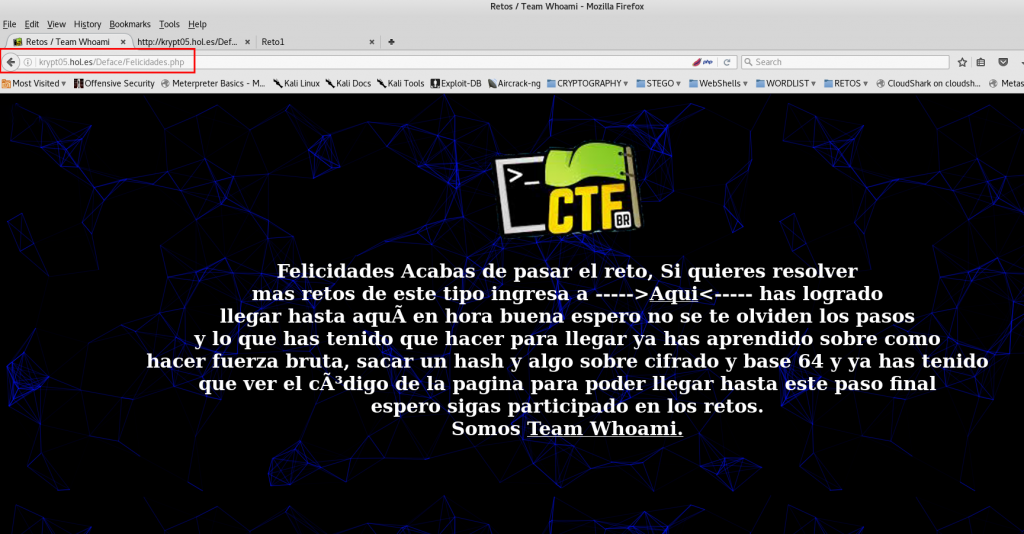

Nos ha devuelto una dirección web: http://krypt05.hol.es/Deface

Pues vamos a comprobarlo:

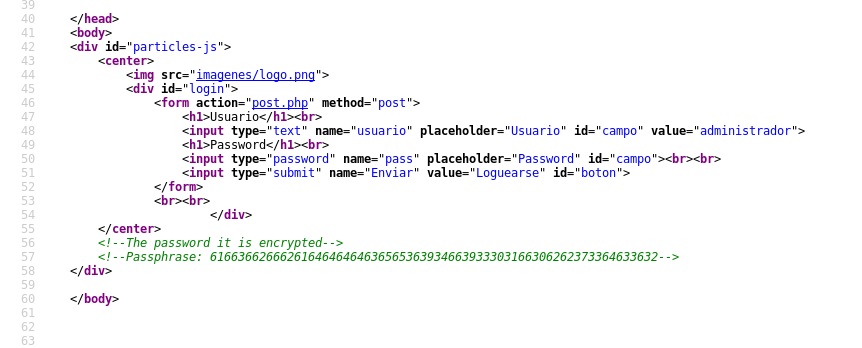

Nos muestra un Login Panel, antes de hacer nada, miremos el código fuente de la web:

Obtenemos una pista y un hash:

<!–The password it is encrypted–>

<!–Passphrase: 6166366266626164646464636565363934663933303166306262373364633632–>

Al seguir revisando el código vemos que más abajo al final hay otra pista:

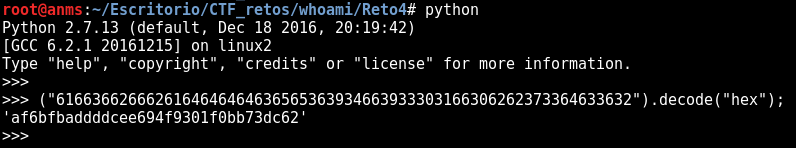

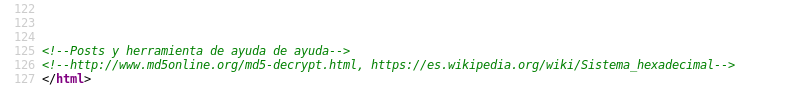

A ver que nos dice el hexadecimal:

af6bfbaddddcee694f9301f0bb73dc62

af6bfbaddddcee694f9301f0bb73dc62

Nos devuelve un md5 o eso creemos, vamos a comprobarlo utilizando la web que nos han dejado como pista:

http://www.md5online.org/md5-decrypt.html

Hemos obtenido unas credenciales, comprobémoslo: tooradmin

Con este último paso hemos terminado este Reto-2, en el cual hemos visto algunos tipos de hashes que nos podremos encontrar en otros CTF, hemos crackeado un archivo protegido y lo más importante, hemos usado la materia gris, cuando nos quedamos atascado y es mejor tomar un respiro de 1 hora y volver con la cabeza más fría.

Y como siempre decimos, practicar, practicar y echadle ganas, es la única manera de seguir avanzando.

Hasta la próxima y sed buenos.

Un comentario en «CTF – TEAM WHOAMI – RETO-2»

La intención supongo que es buena.

Pero la redacción del artículo es cuanto menos horrible.

Muchos tecnicismos inventados como decir que el número de threads es el número de intentos por segundo o que vais a descifrar hashes. Los hashes son de una única dirección.

Es lo que pasa cuando te dedicas a usar herramientas sin entender que estás haciendo.

Un saludo y espero vuestra respuesta.

Los comentarios están cerrados.