Buenas compañeros,

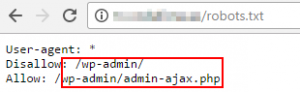

Esta es la tercera y posiblemente (a no ser que se me ocurra otra que no haya considerado) la última entrada de la serie de fingerprinting. Anteriormente, se vio la información sensible que puede mostrar el fichero robots.txt y la importancia de los métodos HTTP. Pruebas importantes que recoge OWASP y que el pentester debe aplicar cuando se enfrente a una auditoria web.

En este post, nos vamos centrar en la etapa de reconocimiento del software del sitio web: servidor web, base de datos, posibles CMS, tecnología que hay por debajo, …

En primer lugar, nada más entrar a una página web se debe observar las cabeceras. Para ello, se disponen de diferentes técnicas:

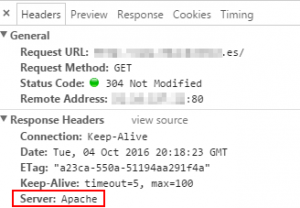

– Inspeccionar el tráfico con las herramientas de desarrollador:

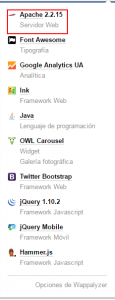

– Inspeccionar con la ayuda de algún plugin. Yo particularmente empleo Firebug de Firefox

En estos casos anteriores, se muestra que el servidor que hay detrás es un Apache, sin embargo, se ha truncado la versión para no alojar más información.

Con esta información un atacante podría directamente mirar los exploits existentes para este servidor web y lanzarlos todos con la suerte de que alguno resulte existoso, sin embargo, esta práctica es muy ruidoso (seguramente será baneado al poco tiempo) e ineficaz.

-Proxy: Burpsuite o ZAP (OWASP):

En este caso, no ha se cuidado la cabecera «Server» de tal manera que se está mostrando el servidor web que hay en la página así como su versión.

Con esta información un atacante ya tendría la versión exacta del servidor web facilitando la búsqueda del exploit apropiado sabiendo que sea eficaz y a la primera podría llegar a tener éxito.

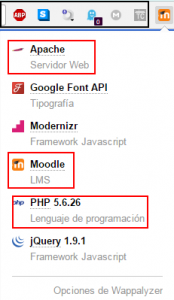

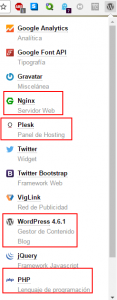

– Uso de plugins especializados: Wappalyzer es un plugin dedicado a facilitar el trabajo a la hora de detectar información sobre el servidor (tecnología, software,…) a través de las cabeceras de respuesta, etiquetas, títulos o código fuente.

Análogamente, es capaz de detectar versiones exactas de CMS como Moodle, WordPress, Joomla o Drupal. Como ya se ha comentado en el blog, detectar la versión de un CMS es una información muy útil.

En ocasiones, los administradores de los sitios webs tratan de ocultar estas cabeceras, sin embargo, luego se obtiene de páginas de error descuidadas o en otras partes de la aplicación web.

Incluso en el caso de que se encuentran bien truncadas, por el orden de aparición de las cabeceras es posible conocer el servidor web, como detalla la metodología OWASP.

Saludos.

Naxhack5

La mejor defensa es un buen ataque