Muy buenas,

Tras los dos primeros artículos de hacking con buscadores en lo que se ha centrado en buscar fugas de información de documentos ofimáticos y su tratamiento, así como preguntando a Google las contraseñas que tiene indexadas. En este caso, se va a mostrar como se pueden obtener rutas de archivos y lo que suele conllevar: sistema operativo y usuarios del directorio activo.

Digamos que este artículo es una continuación de la magia de los dorks para obtener información por una incorrecta configuración que expone información sensible. Hace poco impartí un curso/seminario interno de hacking con buscadores y un compañero me comentó que sería una búsqueda de metadatos y efectivamente, este apartado se podría decir que es un hacking de metabuscadores, es decir, buscar metadatos a través de los buscadores, pues al fin y al cabo las rutas son datos que describen otros metadatos.

Disclamer: Toda la información que se puede obtener a través de la indexación de los buscadores es de dominio público. En el post, no obstante, se va a pixelar toda la información relevante. No nos hacemos responsable de su uso para otro fin que no sea académico.

Para abrir boca se puede empezar preguntando a Google que sabe acerca de las siguientes sentencias:

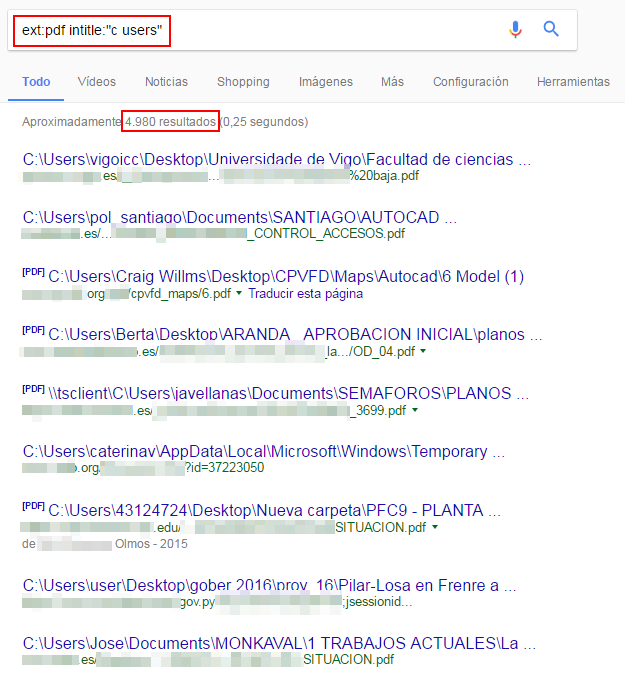

Dork: ext:pdf intitle:»c users»

Se obtienen nada más y menos que 4.980 resultados...

La estructura de C:\users\XXXXXXX es la típica del sistema operativo Windows 7, por lo tanto, con este dork se obtienen usuarios de equipos locales o en el mejor de los casos del directorio activo, …con todo lo que ello implica….

Si fueramos «bad boys» y después de ver el segundo artículo –sino lo estáis viendo aún estáis abierto antes del spolier que viene– en el que se vio que muchas organizaciones emplean el nombre de usuario como contraseña…y hasta aquí puede decir jaja… como menciona @Pablo González en sus libros «El límite es tu imaginación».

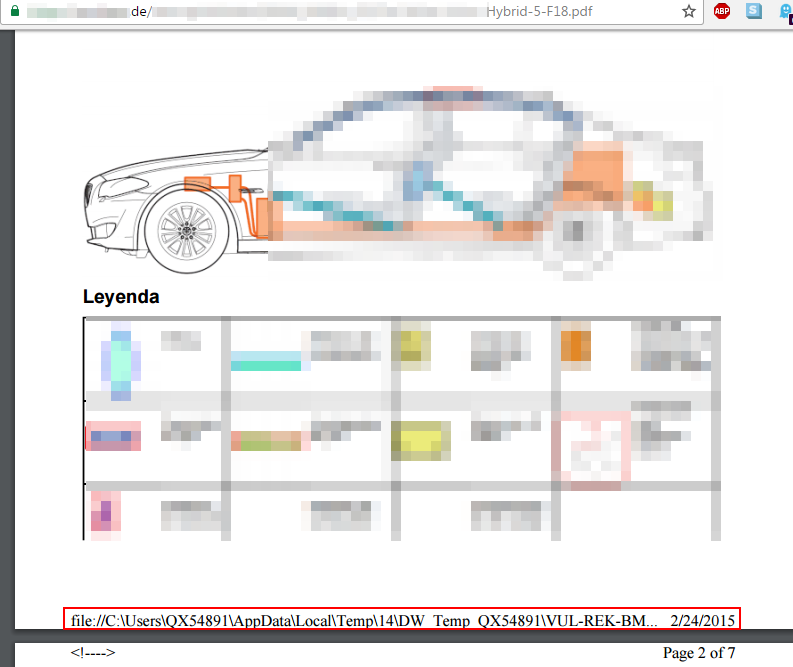

Si se entra en cualquier de ellos, se puede observar que directamente al ser imprimidos se quedo guardada la ruta en dónde se encontraba:

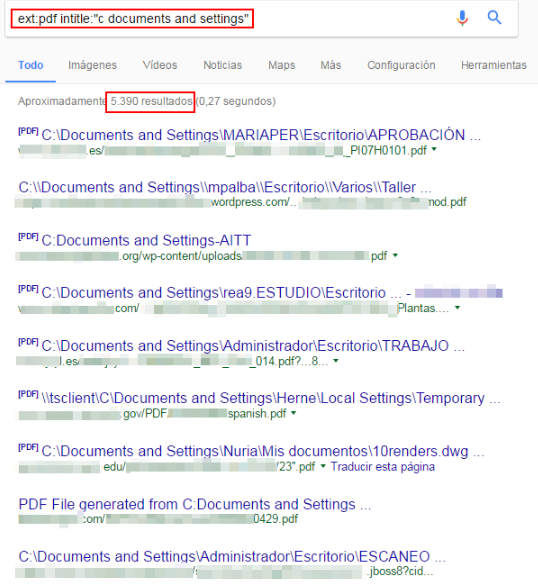

Una vez visto los de Windows 7, también se puede filtrar por los de Windows XP (recordar que se quedo sin soporte hace ya un tiempo):

Dork: ext:pdf intitle:»c documents and settings»

De XP, también Google tiene indexada una notable cantidad – 5.390 resultados.

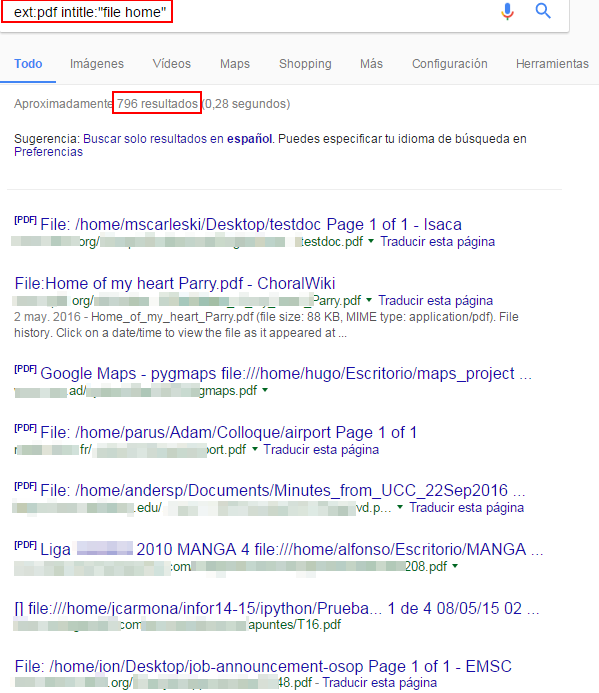

Ahora bien, no sólo la fuga de información afecta a Windows, también se tiene sistemas Linux, para ello buscando con la sentencia:

Dork: ext:pdf intitle:»file home»

Sin embargo, si le echamos un poco de imaginación, recordando el artículo de WordPress sobre WordPress Dorks, también se pueden encontrar rutas debido a fallos en plugins o themes, que tienen el display activo de PHP. Empleando el dork:

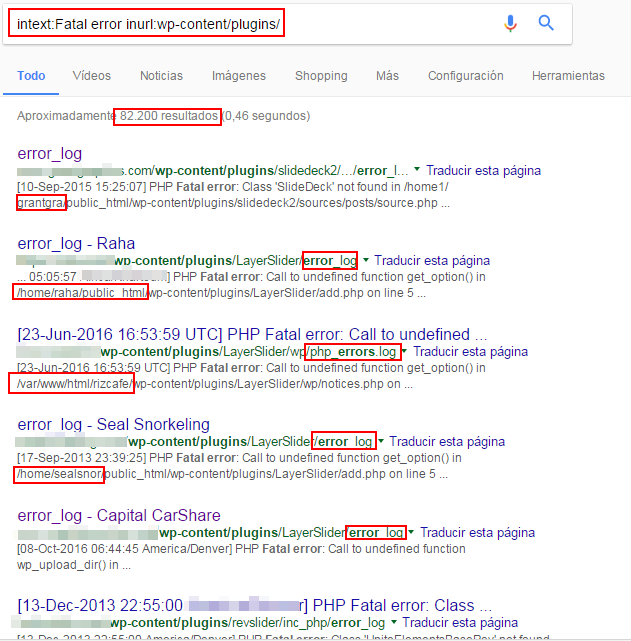

Dork: intext:Fatal error inurl:wp-content/plugins/

Como se observa destaca bastante las url del fichero error_log.php

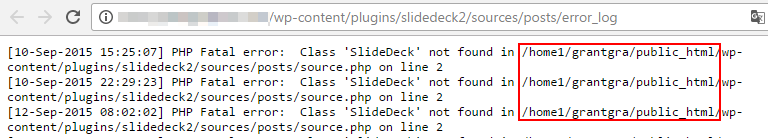

Siendo uno de ellos:

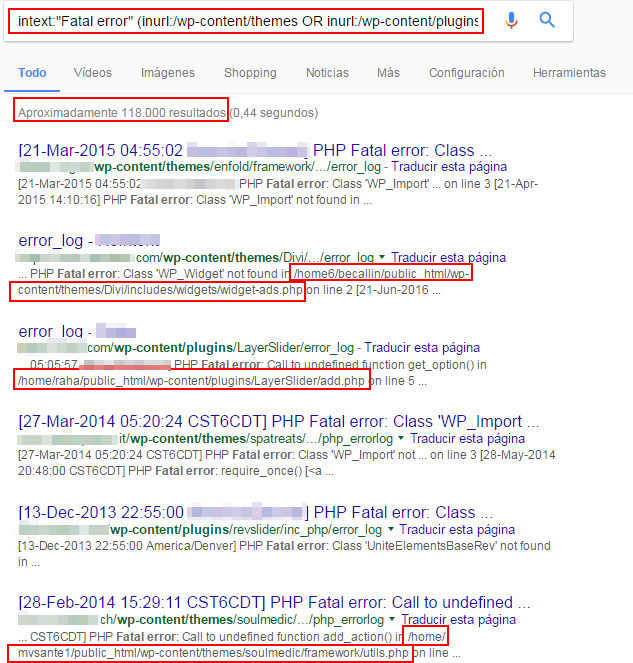

Podemos extenderlo tanto a plugins como themes:

Dork: intext:»Fatal error» (inurl:/wp-content/themes OR inurl:/wp-content/plugins)

Espero que os haya sido útil y os haya gustado. Y especialmente, que lo aprendido lo uséis con responsabilidad.

«Un gran poder conlleva una gran responsabilidad»

Nos vemos en la próxima 😉

Saludos.

Naxhack5

2 comentarios en «Hacking con buscadores III – Metalocalizando rutas»

Genial el artículo y bien explicado. La verdad que los buscadores son un arma de doble filo, cuando digo buscadores lo dejo en Google que mete las manos en todos lados xD. El límite es la imaginación! https://www.exploit-db.com/google-hacking-database/

Gracias por tu comentario 😉

Los comentarios están cerrados.