Buenas a todos chicos! Continuamos la serie de entradas acerca de la seguridad operacional. Hoy vengo a hablaros un poco acerca de la separación de identidades.

A la hora de planificar y separar nuestra actividad en Internet, conviene «crear» o establecer una serie de identidades aisladas entre sí. La separación de identidades tiene como objetivo la compartimentalización de nuestra actividad, en nuestro contexto normalmente actividad online. Cada una de dichas identidades, que en teoría deberían ser claramente diferenciables, se dedicará a una actividad diferente. Podemos pensar por ejemplo en una separación, digamos, «por nombre», en la que tenemos un alias para un tipo de actividades y otro para otro tipo de actividades. Sin embargo, este no es el único punto que separará nuestras identidades. Idealmente, diferentes actividades no deberían tener ningún punto de contacto.

Pensemos en un ejemplo más cercano y habitual, con el que muchos os podríais sentir identificados. Podríamos tener en nuestro ordenador dos particiones diferentes, una dedicada al trabajo con sistema operativo Linux, y otra orientada al ocio con sistema operativo Windows. Esto ya es, hasta cierto punto, una separación de identidades. Idealmente, ninguna de las actividades que realizamos en nuestro sistema de trabajo se realiza en nuestro sistema de entretenimiento, y viceversa. Aunque normalmente esta separación, muy habitual, no suele tomarse con un 100% de seriedad, existiendo siempre puntos comunes como la navegación web a los mismos sitios, en ciertos contextos puede extenderse a una separación total, no compartiendo siquiera sitios ni cuentas comunes.

Partimos pues del siguiente esquema. Tenemos un ordenador personal, con una partición de trabajo y otra partición de ocio. En ambas manejamos, en principio, la misma identidad, dado que aunque realizamos en general diferentes actividades, usamos las mismas cuentas, por ejemplo, de correo y o de servicios en nube (Google Drive, Dropbox…). Además, el punto de salida a internet es exactamente el mismo, dado que no enmascaramos ninguna de los dos orígenes para separar contextos.

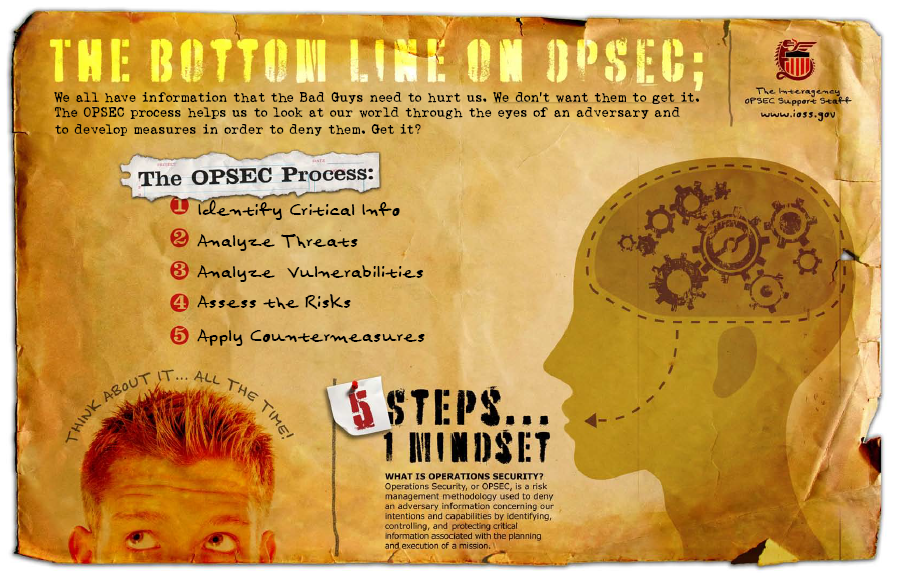

En este punto me gustaría hablaros de los llamados dominios de seguridad. Un dominio de seguridad es, a grandes rasgos, un entorno (real o lógico) con un cierto conjunto de necesidades de seguridad concretas. Hablamos tanto de privacidad como de confidencialidad e integridad de la información que guardamos en dicho dominio. En el ejemplo anterior, tenemos dos identidades separadas, pero no hemos establecido un dominio de seguridad diferente para cada uno, al menos a priori. El establecimiento de unas reglas para el dominio de seguridad implica identificar los activos importantes y qué medidas establecer para protegerlos, de manera similar al proceso de OPSEC que relatábamos en la entrada anterior.

En nuestro ejemplo, podríamos definir el dominio de seguridad de nuestra partición de trabajo como más avanzado que el de nuestro ocio, en caso de manejar información privilegiada que podría meternos en un lío de filtrarse. Establecemos medidas para proteger esta información, como puede ser el cifrado de la unidad de almacenamiento o de los archivos individuales, una política de contraseñas definida, e incluso un método de autenticación por token de acceso o similar, una protección antimalware, etc. Por otra parte, el dominio de seguridad de nuestra partición de ocio no tendría por qué ser, en principio, tan avanzado. Una buena gestión de contraseñas, el uso de doble factor de autenticación y el uso de antivirus podría bastarnos. Como podemos ver, las reglas a la hora de definir un dominio de seguridad varían enormemente según el objetivo del mismo entorno.

En principio, los dominios de seguridad pueden tener una identidad común. Por ejemplo, una cuenta de administración de una empresa podría interactuar de forma igual sobre un dominio de seguridad avanzado, como un servidor de producción, y sobre uno menos restrictivo, como la gestión de un equipo usuario. Dentro del contexto del OPSEC, debemos separar nuestros dominios de seguridad con diferentes identidades lógicas.

Cada una de dichas indentidades no puede tener ningún punto en común, en la medida de lo posible, con el resto, ni tener ningún tipo de contacto con un dominio de seguridad al que no está asignada. Hablamos de utilizar diferentes cuentas en redes sociales (o no usar las mismas, o NO USARLAS), no buscar las mismas cosas (vídeos, música, artículos), no usar evidentemente el mismo nombre… Una identidad no debería indicar siquiera la posible existencia de otra, y debería representar un ente individual. Tenemos entonces el siguiente esquema, en el que al menos nuestras identidades en dominios separados no son relacionables entre sí:

Asimismo, debemos separar nuestras comunicaciones. Si utilizamos el ordenador tanto en el trabajo como en casa, es fácilmente separable; simplemente no utilices en el mismo lugar ambos dominios de seguridad. Conéctate desde el trabajo al dominio de trabajo, y desde casa al de ocio. Sin embargo, muchas veces realizar una separación física constante no es posible o no es compatible con una mínima usabilidad. O simplemente puede gustarte jugar en el trabajo, o trabajar en tu sofá. Quién soy yo para juzgar, oye.

Podemos separar las comunicaciones de nuestros dos dominios de manera que desde el exterior se vean como dos entes separados también en el espacio. En este punto entra la anonimización y el cifrado de las comunicaciones. Hablamos del uso de conexiones VPN, proxies y redes anónimas como Tor e I2P. En nuestro contexto, podríamos aplicar, por ejemplo, una VPN siempre que utilizamos un dominio de seguridad fuera del entorno habitual, es decir, nuestra casa en caso del dominio de ocio y nuestro lugar de trabajo para el dominio de trabajo. Aunque no siempre es posible establecer una conexión VPN hacia nuestra casa (aunque podemos configurar un servidor OpenVPN de forma bastante fácil) y menos hacia nuestro trabajo, en ocasiones puede hacerse. Otra posibilidad es contratar una conexión VPN de pago a la que conectar el dominio (NO LA MISMA PARA AMBOS) en esas ocasiones. De esta manera, aún no se pueden relacionar ambas identidades por localización. Un posible esquema tras estas medidas podría ser el siguiente:

De manera análoga, podríamos conectar nuetro dominio de ocio a un servicio VPN dependiendo del contexto. En este punto, tenemos dos dominios de seguridad considerablemente separados, tanto a nivel de actividad como de identidades y comunicaciones.

Hasta aquí la entrada de hoy chicos. Os dejo también por aquí un par de enlaces a los que podríais echar un vistazo para seguir ampliando el conocimiento del OPSEC, por si queréis echarles un vistazo también:

http://www.b3rn3d.com/blog/2014/01/05/levels-of-opsec/

http://grugq.github.io/blog/2013/06/13/ignorance-is-strength/

Un saludo y nos vemos pronto!!

2 comentarios en «OPSEC – Compartimentalización, identidades y dominios de seguridad»

Una duda… ¿no sería más práctico utilizar máquinas virtuales (VM) diferentes para las distintas identidades?

Aunque la conexión sería la misma (mismo problema que usando las dos particiones, aunque en este caso el tráfico sería simultáneo si se usan las dos VM a la vez, lo que podría suponer un problema añadido), supongo que se podría recurrir a una VPN desde una de las VM (o incluso a una VPN para cada una, dependiendo de nuestras necesidades y recursos).

La idea es tener el sistema anfitrión bastante capado y utilizarlo lo mínimo indispensable, para arrancar las VM y poco más; compartimentar nuestra actividad en varias VM, y no usar cada VM para nada que tenga que ver con otra «identidad».

Al ser más fácil cambiar de una VM a otra (o incluso arrancarlas en paralelo), la tentación de mezclar actividades (por ejemplo, acceder al Facebook personal desde la máquina del trabajo) se minimiza.

Y en caso de necesidad se puede retornar una VM a un estado «limpio» en el que todavía no había sido utilizada, y así limitar las posibilidades de infección por malware.

Buenas T! Efectivamente la virtualización es otra muy buena opción. Simplemente traté de ilustrar un ejemplo para separación de las identidades, por partición, dado que es un escenario habitual (así aprovechas el hardware del PC al 100% tanto para trabajar como para el ocio), pero perfectamente puedes hacerlo virtualizando un dominio de seguridad. En las próximas entradas intentaré profundizar en las diferentes opciones. Gracias por comentar!!