Hola secuaces:

Antes de empezar… quiero pedir disculpas por la extensión de este artículo. En mi defensa diré que contiene muchas imágenes que he querido incluir para una mejor comprensión.

Es necesario estar tranquilos, concentrarse y tener la mente despejada, sea cual sea la situación, sea cual sea el análisis que estemos haciendo, (Ahora mismo, por ejemplo, no corren buenos tiempo mientras redacto este artículo y tengo la cabeza en otro sitio). Pido disculpas por ello.

En la entrada anterior, dedicada al uso de RegRipper, vimos muy por encima qué es el Registro, cómo podemos analizarlo y algunos ejemplos de qué información podemos extraer de él. Dije que, RegRipper, es una herramienta por excelencia en este campo de Análisis Forense. Pero no es la única.

No me suelen preguntar mucho por las herramientas que utilizo pero, cuando lo hacen, siempre respondo lo mismo. Digo el nombre de algunas herramientas y, a continuación, respondo:

No preguntes qué herramienta uso yo. Usa una con la que te sientas cómodo

Y por esa razón hay que conocer qué herramientas existen, qué posibilidades tenemos para trabajar en cada escenario. Porque no existen dos casos iguales, no existen dos análisis iguales.

Ya sabéis que ser curioso no es una opción 😉

También hay que tener en cuenta que, bajo mi punto de vista, cada Sistema y cada herramienta, tiene sus ventajas y sus incovenientes.

Por ejemplo, yo me siento muy cómodo trabajando con RegRipper en mi laboratorio Linux, usando la CLI, (Command-line interface). Pero, por ejemplo, esta herramienta no puede parsear todos los Registros de Windows y, bajo mi punto de vista, pienso que trabaja sobre reportes, (opinión personal). A veces esto es cómodo pero otras es necesario un estudio más profundo del Registro, verlo en su ‘estado natural’, ver su estructura jerárquica, para intentar entender cómo funciona, (que ya dije que requiere mucho tiempo de estudio).

Por ejemplo, yo me siento muy cómodo trabajando con otra herramienta en mi laboratorio Windows, usando una interfaz gráfica, que me permite interactuar de otra manera con el Registro.

Y, llegados a este punto, debo deciros que es necesario que nos sentemos cómodos y que nos sintamos cómodos con lo que estamos trabajando. Dentro de un Análisis Forense, existen muchos tipos de evidencias a analizar. Unas de ‘poca’ dificultad y otras con un nivel de complejidad muy alto. Por ejemplo, no requiere la misma concentración realizar un ‘carving’, o extraer un historial de navegación, que realizar un estudio del Registro de Windows, que ya dijimos que es un paso imprescindible y fundamental en cualquier caso.

Por lo tanto, hoy quiero hablaros de Registry Explorer, desarrollada por Eric Zimmerman, autor del Blog https://binaryforay.blogspot.com.es/, instructor de SANS, autor del libro «X-Ways Forensics Practitioner’s Guide«, que escribió con Brett Shavers, de quien hablamos en la entrada dedicada a WinFE. Tiene una biografía muy amplia, destacando su actividad como Agente Especial del FBI, donde realizó un gran trabajo en el diseño y desarrollo de software relacionado con investigaciones de abusos sexuales a menores. Ha desarrollado más de una docena de herramientas, de muchísima utilidad en el ámbito DFIR. En concreto, desarrolló Registry Explorer porque los analizadores existentes no ofrecían las características que estaba buscando, y es la base de otro software escrito por él.

¿Qué es Registry Explorer? «Un visor del Registro con plugins«. Así de fácil.

Es «un completo analizador, ‘offline’, del Registro de Windows«, escrito en C#. «Registry Explorer es una herramienta basada en GUI, que se utiliza para ver el contenido de las colmenas del registro, offline. Tiene la capacidad de cargar múltiples colmenas a la vez, buscar en todas las colmenas cargadas mediante cadenas o expresiones regulares, exportar datos y mucho más.» Contiene potentes búsquedas, filtrados y otros conceptos de visualización que hace que explorar las colmenas del registro sea muy fácil, a la vez que expone toda la información técnica contenida en las colmenas del registro. Puede recuperar claves eliminadas y asociarlas.

Es una herramienta muy potente, con la que me siento muy cómodo trabajando. No en vano, está recomendada por ENISA, (European Union Agency for Network and Information Security), en su manual «Forensic analysis Local Incident Response Handbook, Document for teachers«.

Antes de empezar es necesario instalar Microsoft .net framework 4.6, que descargamos desde el sitio de Microsoft.

Es realmente sencilla de usar, muy intuitiva, llena de ‘tips’. Además, está muy, muy bien documentada, con un manual PDF de 81 páginas, que debéis leer, que va revisando, y que se encuentra dentro del directorio de la herramienta. Así pues, como siempre, y hechas las ‘presentaciones’, procedemos a su descarga desde su sitio oficial. Como posee un manual realmente bueno, intentaré prescindir de las explicaciones básicas. Repito que su manual es de obligada lectura.

Como posee un manual realmente bueno, intentaré prescindir de las explicaciones básicas. Repito que su manual es de obligada lectura.

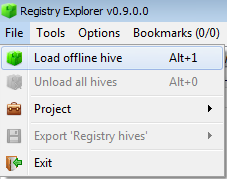

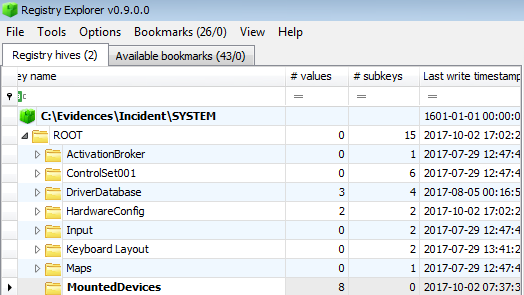

Así pues, tras abrir Registry Explorer, procedemos a cargar la primera de las colmenas que veremos en este artículo.

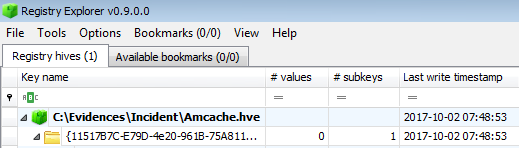

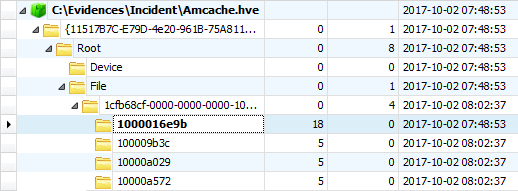

En este primer ejemplo que quiero mostrar he cargado la colmena relativa a ‘Amcache.hve‘. Lo primero que vemos, además del nombre de la colmena y de la clave raíz, son las marcas de tiempo. Estas marcas nos acompañarán durante todo el análisis.

Podemos, debemos navegar tranquilamente por esta colmena, desplegando todas sus claves y llaves. Y es necesario que ‘perdamos’ el tiempo en su análisis porque se pueden extraer datos muy interesantes. Por ejemplo, si navegamos a través de la clave ‘File‘, podemos obtener información relativa a programas, o simples ejecutables que se han usado recientemente

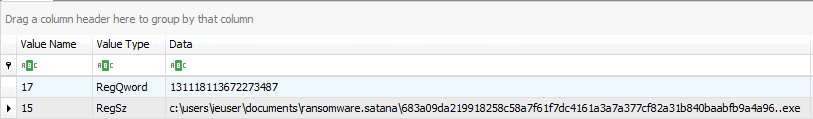

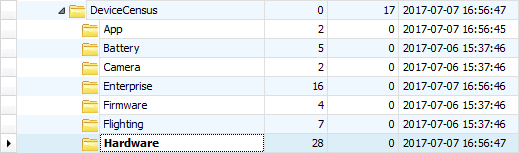

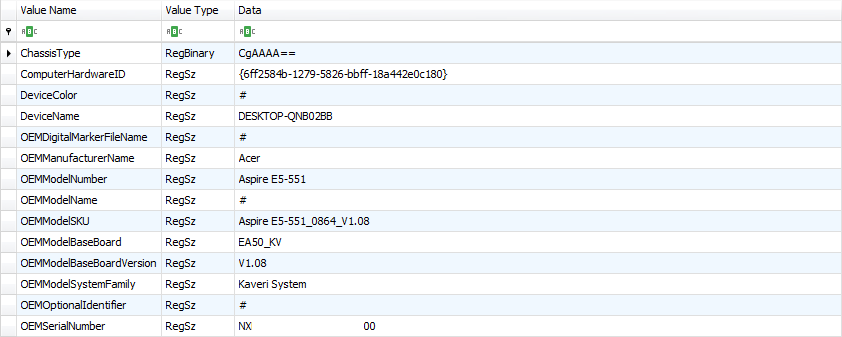

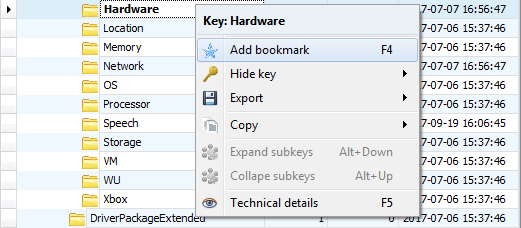

También, y a pesar de que no he visto nada documentado al respecto, me parece muy interesante saber a qué equipo pertenece el Sistema que estamos analizando. Por ejemplo, si navegamos a través de la clave ‘Hardware‘, podemos obtener información sobre el equipo, (físico), al que pertenece este Sistema, como el nombre del equipo, la marca, el modelo y el número de serie.

He dicho que esta herramienta está llena de ‘tips’. Podemos ver en la parte inferior izquierda, permanentemente, información de la ruta de acceso a la clave que tenemos seleccionada. Nos basta pasar el cursor por encima de algunos elementos para poder indicarle, por ejemplo, que nos muestre el nombre de la clave raíz.

![]()

![]()

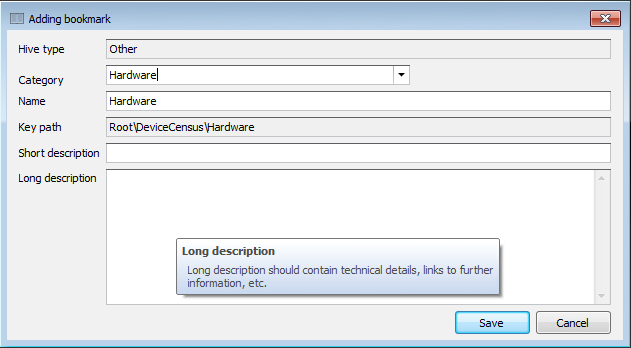

Esta herramienta nos permite crear marcadores en cualquier clave del Registro, que se asocia a un tipo de colmena y a una ruta de acceso, que podemos agregar mediante la opción ‘Add bookmark‘ del menú desplegable

A la que asignamos un nombre y una categoría, con opción de establecer una descripción.

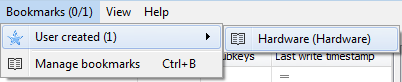

Para que la tengamos disponible en futuros análisis, mediante la opción ‘Bookmarks>User created>Nombre asignado‘, y que nos llevará directamente a la clave indicada, sin necesidad de volver a buscarla

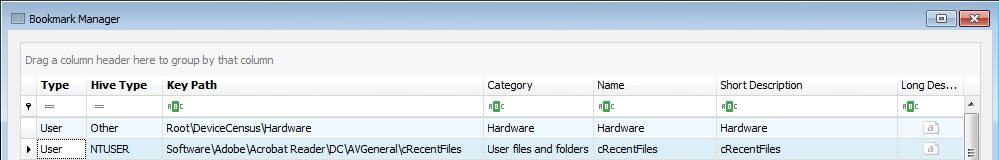

Y que podemos ver a través de ‘Bookmark Manager‘

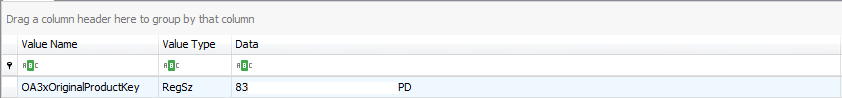

También podemos extraer información sobre el Sistema Operativo, como el número de licencia, o el huso horario, si nos situamos en la clave ‘OS‘

![]()

![]()

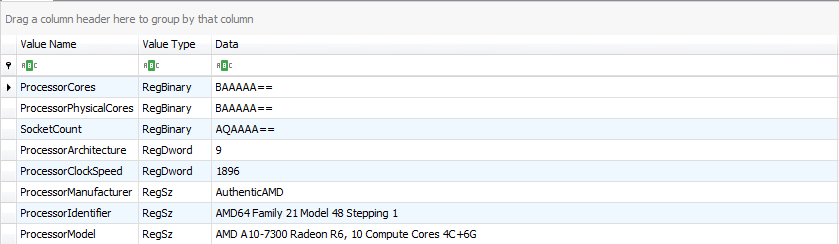

E incluso información sobre el procesador que usa el equipo sobre el que estaba instalado el Sistema, si nos situamos sobre la clave ‘Processor‘

![]()

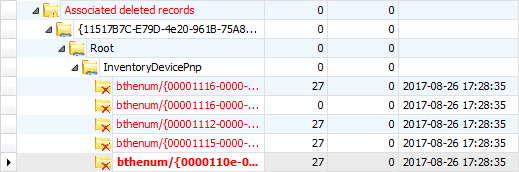

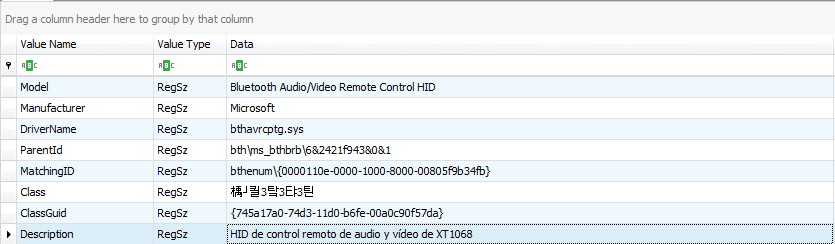

Como decía, es muy interesante ‘perder’ un poco de tiempo en navegar por todas las claves de la colmena. Incluso por las que se hayan eliminado, puesto que esta herramienta puede recuperar entradas eliminadas, tanto se hayan podido asociar o no, porque podemos encontrar, por ejemplo, si navegamos por la clave ‘InventoryDevicePnp‘, información sobre Dispositivos, en este caso bluetooth, que han sido conectados al Sistema

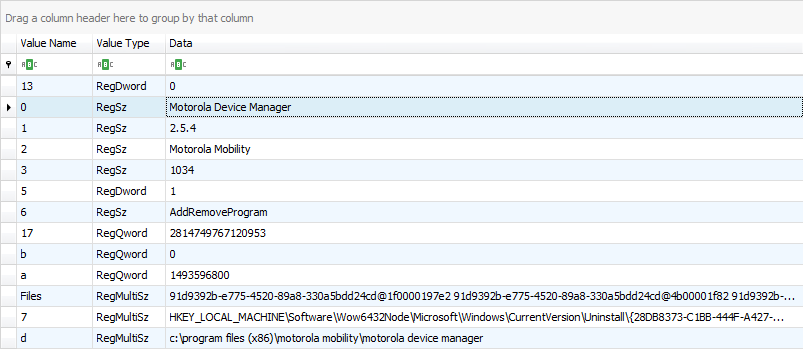

Incluso nos podemos mover por la clave ‘Programs‘ para ver información sobre el software instalado en el Sistema y obtener, entre otros, el nombre del programa, la versión, la ruta de instalación.

![]()

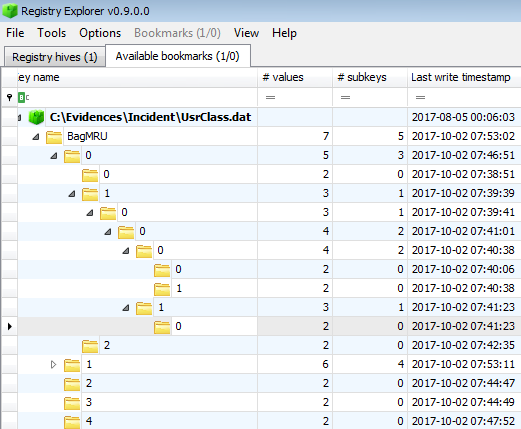

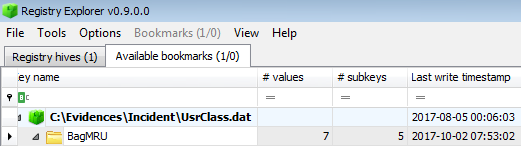

Voy a cargar ahora la colmena relativa a ‘UsrClass.dat‘. Podemos apreciar que en la pestaña ‘Registry hives‘ se muestra la colmena cargada. Esta herramienta, hemos dicho, que puede trabajar sobre marcadores. Una opción para poder llegar a esos marcadores es a través de la pestaña ‘Available bookmarks‘, que en este caso nos muestra uno. En este caso, el relativo a ‘BagMRU‘, que es un conjunto de claves de registro que almacenan detalles sobre una carpeta visualizada, como su tamaño, posición e icono. Es decir, que nos va a mostrar la actividad del usuario, propietario de este fichero, relacionada con el acceso a recursos en el Sistema.

Y podemos navegar tranquilamente por él, desplegando todas sus claves, viendo sus correspondientes marcas de tiempo

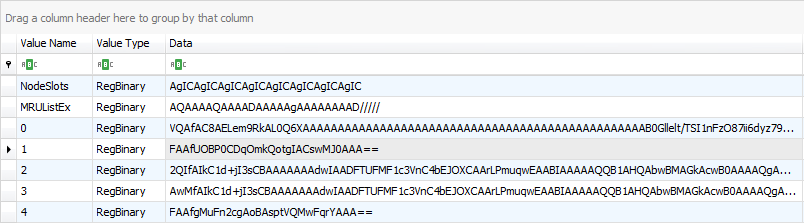

Para obtener todo tipo de información. Veremos que no es poca la información que guarda esta colmena. Comenzamos viendo la propia clave ‘BagMRU‘

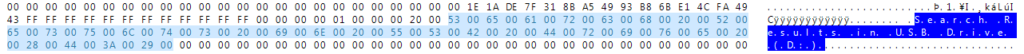

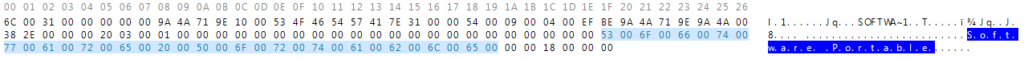

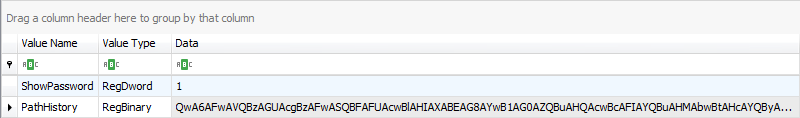

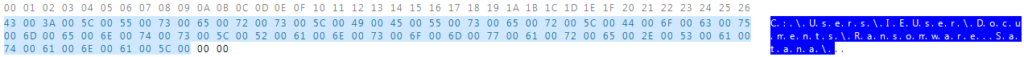

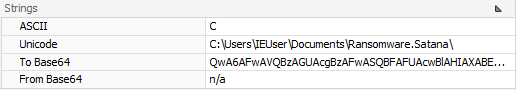

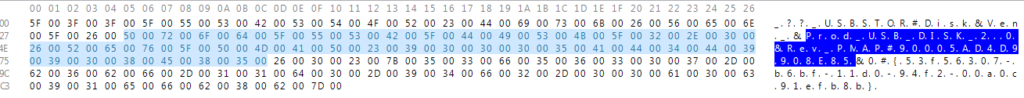

Que nos presenta estos datos, expuestos en Base64, y que puede entrañar cierta dificultad su interpretación

Incluso si usamos el visor de tipo de datos que incorpora esta herramienta, que puede contener una o más pestañas que se ajustan dinámicamente dependiendo del tipo de valor seleccionado, incluido un visor hexadecimal, puede existir cierta dificultad para su correcta lectura, tal y como se puede apreciar en este ejemplo.

![]()

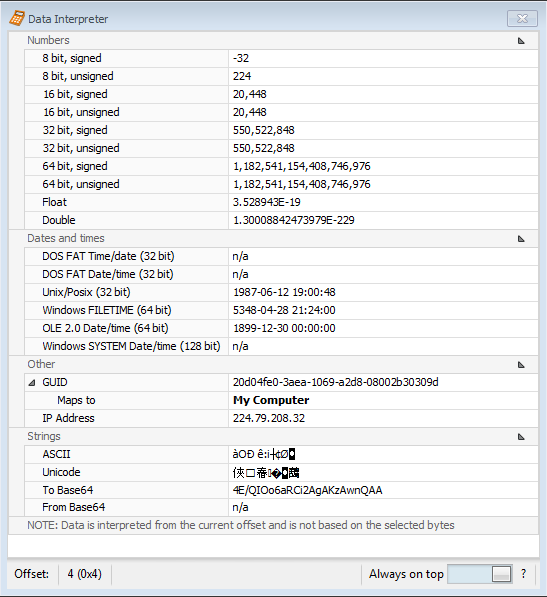

Para ayudarnos en esta interpretación, tenemos una opción que nos hará esa conversión de datos a un lenguaje claro y comprensible, llamada intérprete de datos

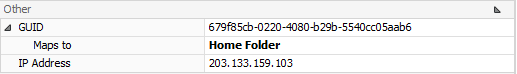

Que se desplegará en una nueva ventana emergente. Además de interpretar y convertir los datos que vayamos seleccionando, tiene una opción muy interesante. Puede convertir el GUID, (Universally unique identifier) a nombres de carpeta y ubicación conocidos. Ahora, si seleccionamos un único byte, una única dirección, podremos leer información que nos indicará que, por ejemplo, se ha accedido al elemento ‘My Computer‘.

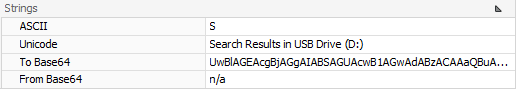

Y si seleccionamos un rango de posiciones, un número de bytes, obtendremos los mismos resultados, puesto que sólo es necesario marcar el inicial para que el intérprete haga su trabajo. En este caso, seleccionando un rango podemos ver que se ha realizado una búsqueda en una unidad extraíble, marcada con la letra ‘D‘

Podemos determinar que se ha accedido al sitio ‘Home Folder‘

![]()

Y navegando por las claves y las subclaves, podemos reconstruir una ruta a la que se haya accedido, incluidas las acciones realizadas con ficheros

|

|

|

|

|

|

|

|

|

|

|

En todo momento se nos informará de en qué dirección estamos posicionados y del número de bytes que tenemos seleccionados

![]()

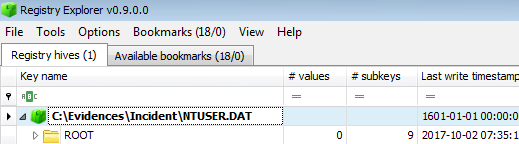

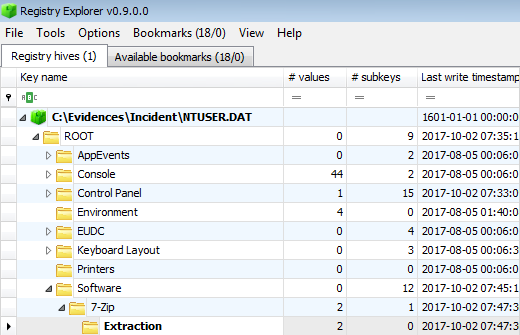

Voy a cargar ahora la colmena relativa a ‘NTUSER.DAT‘, que contiene toda la información de perfil de un usuario determinado.

Para este ejemplo vamos a usar los marcadores, a los que también se pueden acceder desde el menú superior, a través de ‘Bookmarks>Common>…‘

Así, por ejemplo, podemos seleccionar el relativo a ‘7-zip‘

![]()

Que nos llevará directamente a su clave correspondiente, y que podemos explorar para ver tanto su configuración como su historial de uso

Del que podremos extraer la información de los ficheros usados con este compresor, así como su ruta.

Podemos dirigirnos a marcador ‘WordWheelQuery‘

![]()

Para que nos lleve a la clave que contiene información sobre las búsquedas realizadas en el explorador de Windows

|

|

|

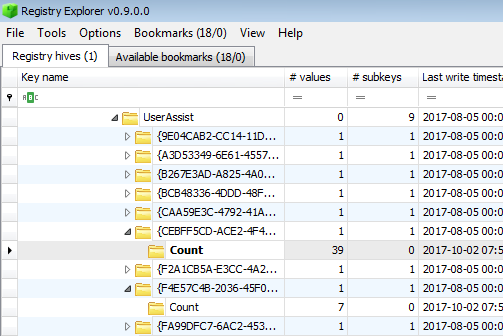

Podemos usar el marcador ‘UserAssist‘

![]()

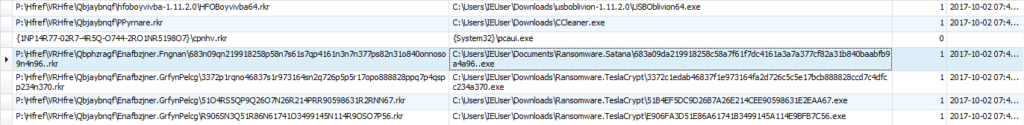

Que nos llevará a una clave, que contiene otras subclaves, y que nos mostrará la información relativa a los programas ejecutados recientemente por el usuario

Conteniendo la ruta completa del ejecutable, un contador y sus marcas de tiempo correspondientes.

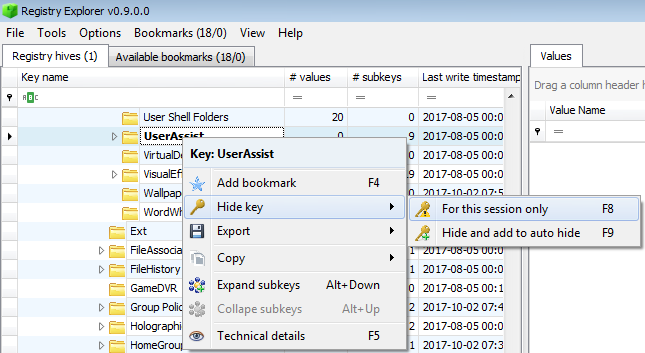

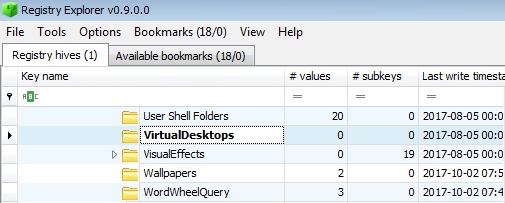

Otra opción que presenta esta herramienta y que me parece muy interesante es la opción de ocultar las claves, que podemos usar, por ejemplo, cuando terminemos el análisis de una clave o nos encontremos con otra que no nos interese estudiar. Esto se hace desplegando el menú contextual, y mediante ‘Hide key>For this session only‘

De esta forma, desaparecerá de la colmena que tenemos cargada

Que podemos volver a mostrar mediante el menú superior, a través de ‘Options>Show hidden keys‘, y que podremos diferenciar del resto, puesto que presentará una pequeña marca de color rojo

|

|

|

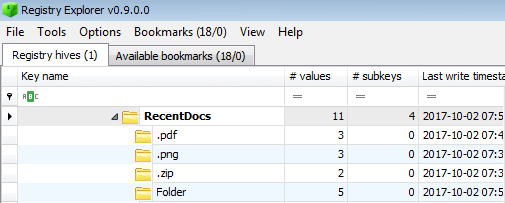

Podemos también, por ejemplo, dirigirnos al marcador ‘RecentDocs‘ para ver clave MRU, (Most Recently Used), y poder ver la lista de programas o documentos que se accedieron por última vez

![]()

Y que nos llevará a la clave con mismo nombre, ‘RecentDocs‘, donde podremos observar el nombre de los ficheros, por extensiones, a los que se han accedido y una clave con el nombre ‘Folder‘, que nos indicará las carpetas exploradas, con la fecha de última apertura y un contador.

![]()

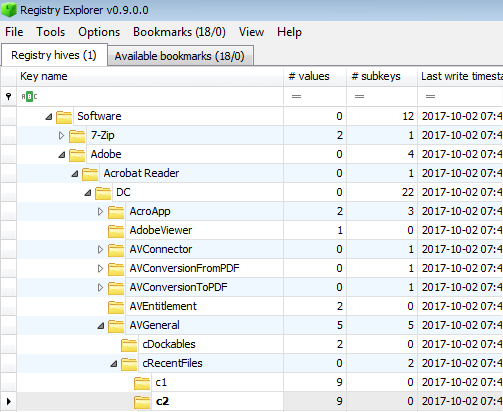

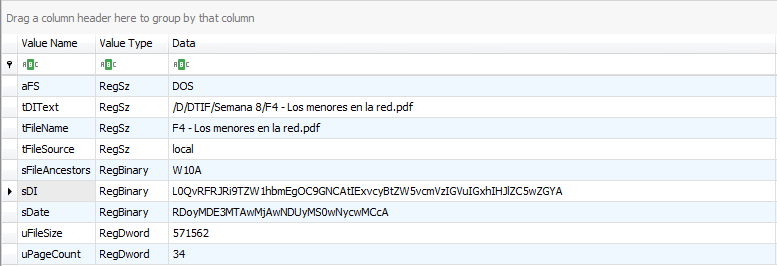

No hay marcadores para todas las claves del Registro. Por eso recalco que es importante ‘darse una vuelta’ por estas claves. Porque, por ejemplo, podemos encontrarnos, en la clave ‘Acrobat Reader‘, en caso de que esté instalado

Con los documentos en formato PDF a los que el usuario ha accedido, con el nombre del fichero, la ruta y las marcas de tiempo.

![]()

Esta herramienta también posee la opción de exportar los valores de una clave que hayamos examinado, en varios tipos de formato. Ello se hace a través del menú contextual, mediante ‘Export>Values>To …‘

|

|

|

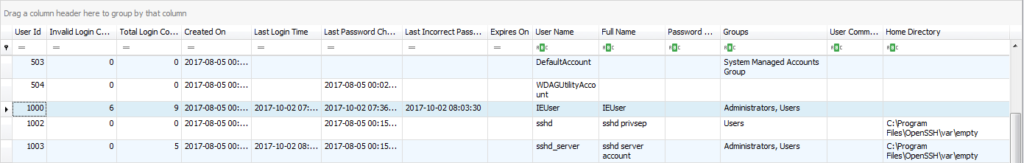

También es interesante cargar la colmena ‘SAM, (Security Accounts Manager)‘

|

|

|

Que es una base de datos que almacena cuentas de usuario y descriptores de seguridad para los usuarios en el equipo, y que nos puede mostrar datos tan relevantes como las fechas de creación, las de último login, si se han producido logins inválidos, pertenencia a grupos, …

Esta herramienta también nos dejará ocultar columnas, para una mejor visualización de los datos

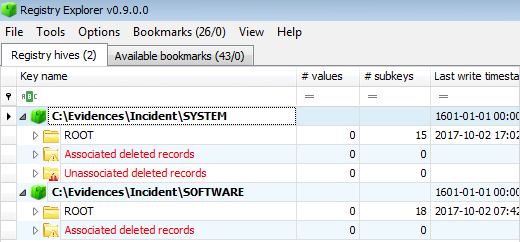

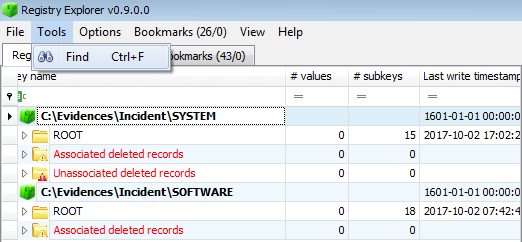

Podemos cargar varias colmenas a la vez

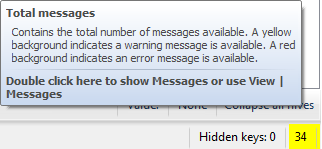

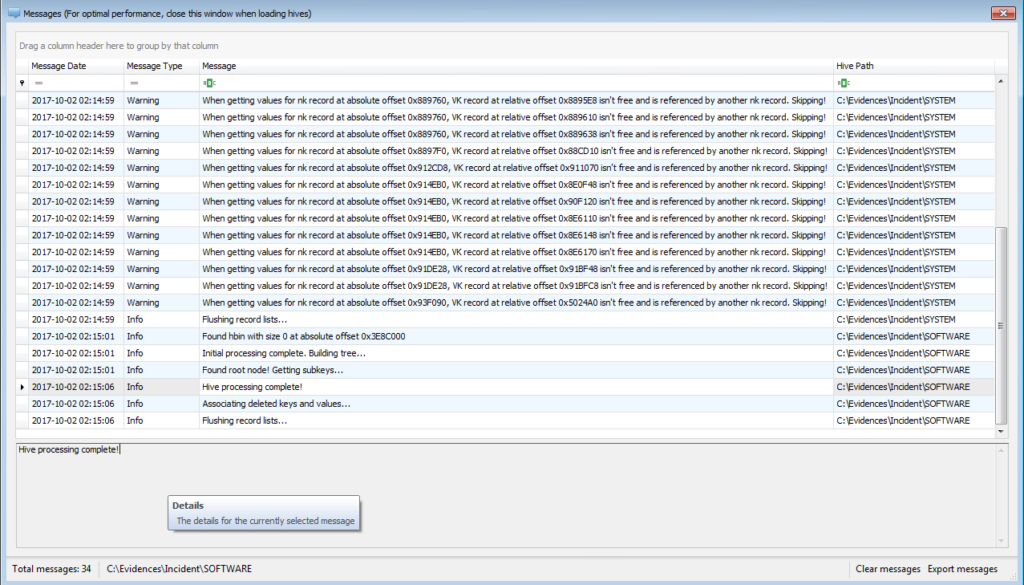

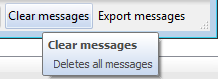

También, con cada acción que llevemos a cabo, se mostrará un cuadro de mensajes, en la parte inferior derecha

Que podemos visualizar, con su nivel de criticidad, el fichero afectado y sus detalles

Y que nos permitirá exportar a un fichero excel, para poder estudiarlo posteriormente

|

|

|

Y limpiar los mensajes actuales para prestar atención a los siguientes que se produzcan

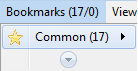

Si tenemos cargadas varias colmenas podremos ver el total de marcadores disponibles en la pestaña ‘Available bookmarks‘. Y si seleccionamos una, nos mostrará en el menú superior ‘Bookmarks‘ las disponibles para esa colmena

|

|

|

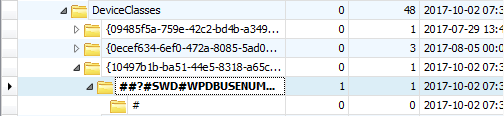

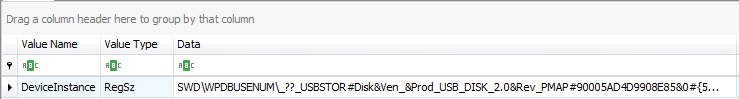

Así, por ejemplo, como en este caso hemos visto la ejecución de USBOblivion, (una herramienta que no conozco para nada), podemos empezar a extraer la información de dispositivos USB conectados al Sistema, teóricamente eliminados, usando los marcadores disponibles, comenzando por la colmena ‘SOFTWARE’.

Y por el marcador ‘Windows Portable Devices‘

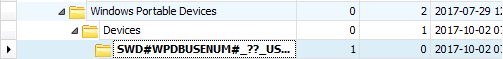

![]()

Para que nos muestre la información relativa a una unidad portátil, que también puede contener la letra de unidad

![]()

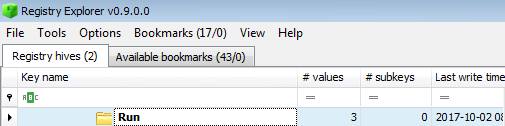

Podemos usar el marcador ‘Run‘

![]()

Para saber qué aplicaciones se ejecutan de forma automática con cada inicio del Sistema.

Podemos utilizar el marcador ‘Products‘

![]()

Para que nos liste los paquetes MSI, (Windows Installer Package), que se encuentran instalados en el Sistema, con su versión, su nombre, su fecha de instalación, su recurso de origen, etc.

Ahora, si seleccionamos la colmena ‘SYSTEM, ya cargada, nos podemos dirigir al marcador ‘Additional removable storage info‘

![]()

Porque el último tiempo de escritura puede correlacionar la primera inserción del dispositivo

Podemos usar el marcador ‘Disk info’

![]()

Para que nos muestre la información de todos los discos conectados al Sistema.

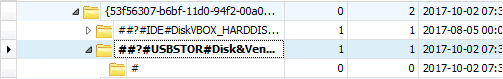

Podemos decirle, con el marcador ‘ComputerName‘

![]()

Que nos muestre el nombre del Sistema.

![]()

Podemos usar el marcador ‘Environment‘

![]()

Para que nos muestre información del Sistema Operativo, en la que se incluye información de la arquitectura del procesador.

![]()

![]()

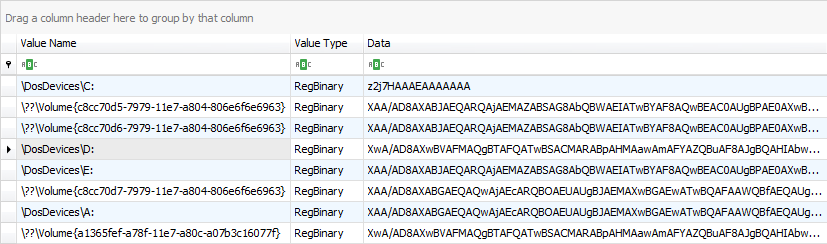

Indicarle con el marcador ‘MountDevices‘

![]()

Que nos dé una lista de dispositivos hardware conectados al Sistema.

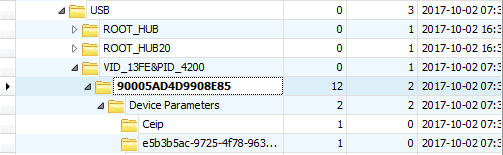

Podemos usar el marcador ‘USB‘

![]()

Que nos muestre la información de los dispositivos USB que han sido conectados al Sistema

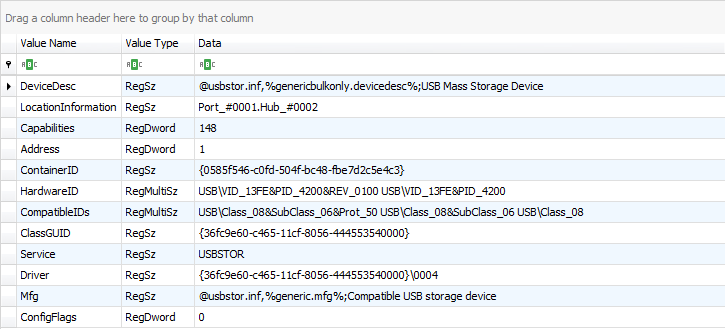

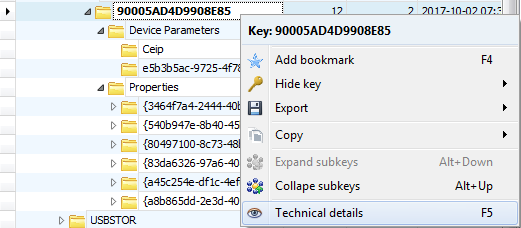

Llegados a este punto, podemos, a través del menú contextual y si usamos la opción ‘Technical details‘

Nos mostrará toda la información técnica que tenga sobre una unidad USB, que se presenta en varias pestañas.

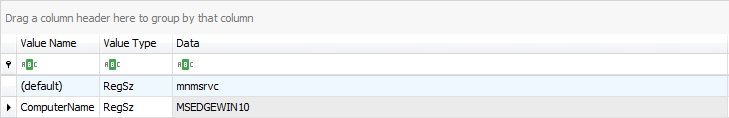

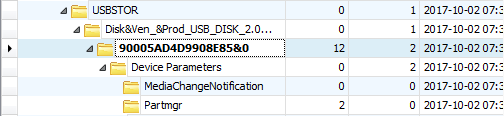

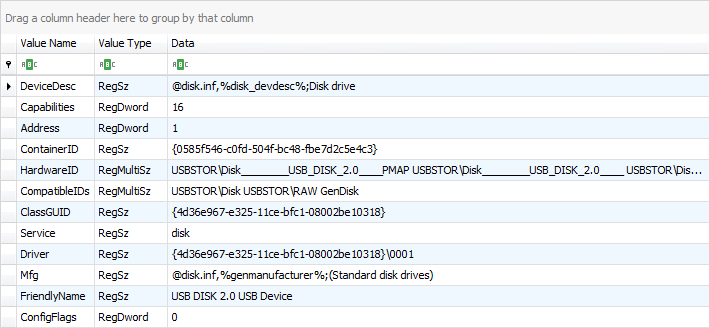

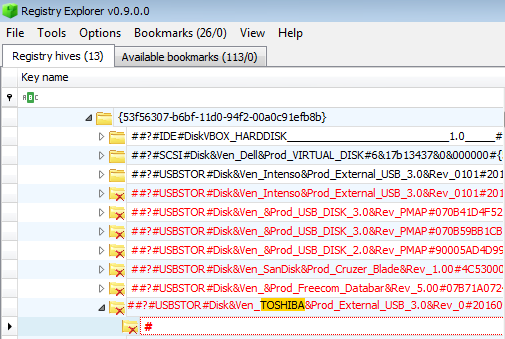

O podemos usar la típica clave de ‘USBSTOR‘, con el marcador de mismo nombre.

![]()

Para indicarle que nos muestre una lista de propiedades sobre dispositivos USB que se han conectado a un equipo

Si conocemos el nombre de la clave que nos muestre, tan sólo tenemos que empezar a escribir su nombre porque esta herramienta permite la búsqueda directa de claves, que irá marcando en color amarillo la coincidencia de cada letra.

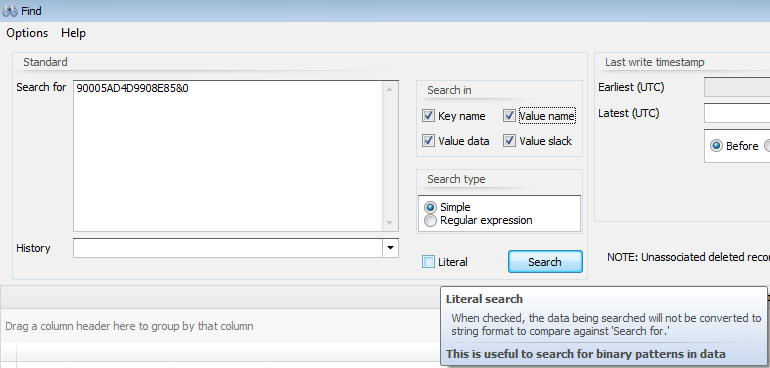

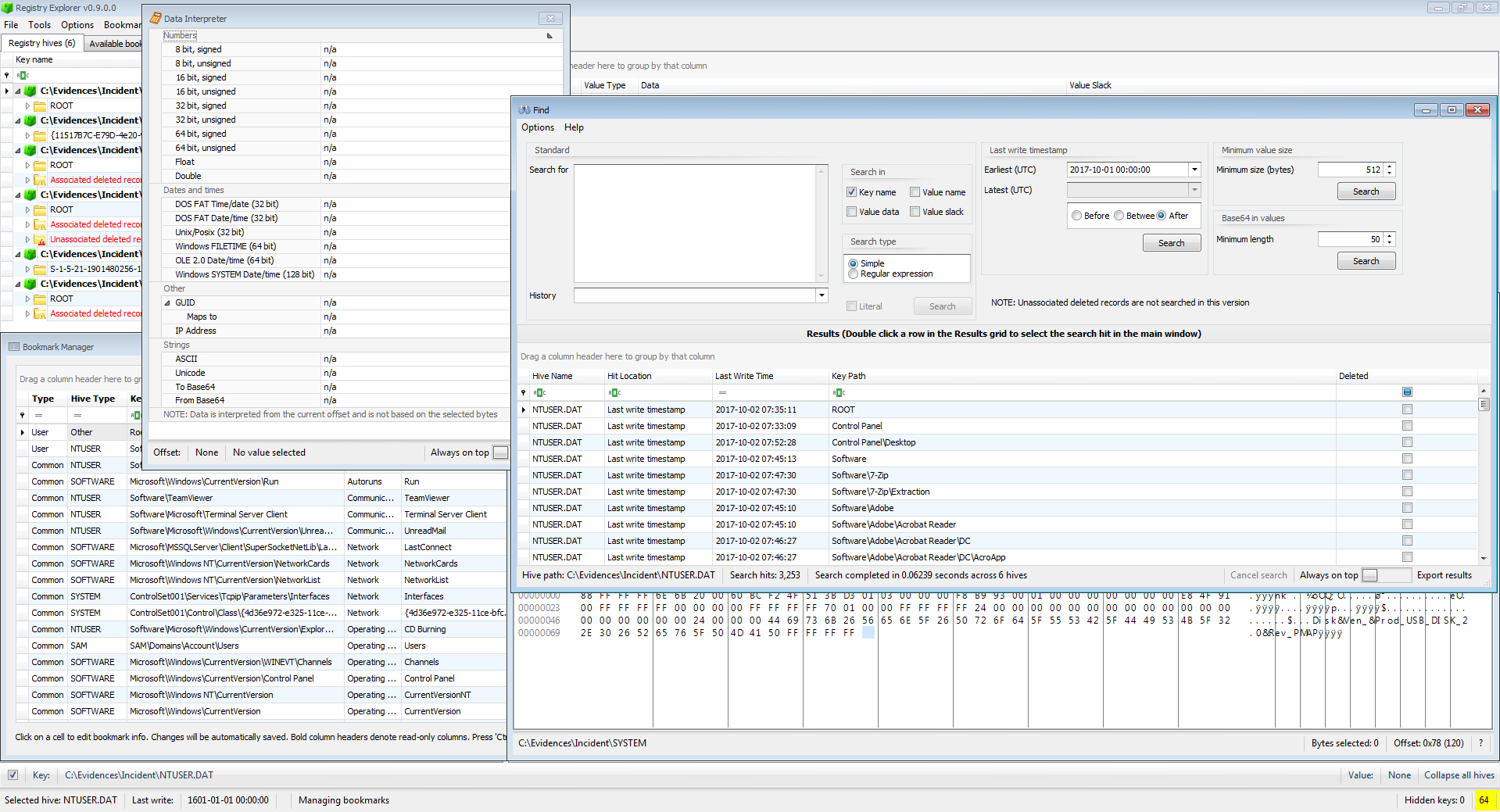

Otra opción muy interesante que presenta esta herramienta es que posee un buscador muy potente, capaz de buscar en varias colmenas a la vez. Se accede a ella mediante ‘Tools>Find‘

Que nos presentará otra ventana en la que podemos indicarle la palabra o palabras, o expresiones, que queremos que nos busque, con varias opciones interesantes, todas ellas con ‘tips’ que aclararán su funcionalidad

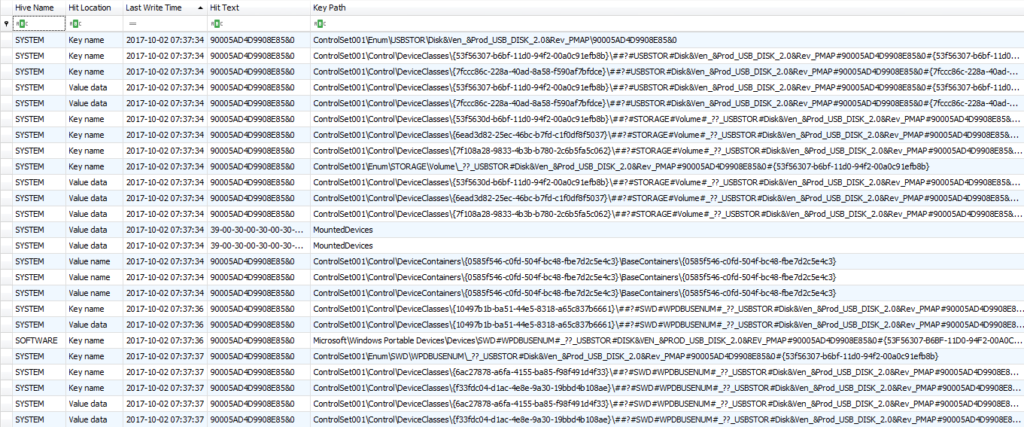

Una vez finalizada la búsqueda se nos presentarán todos los resultados que coinciden con nuestros patrones de búsqueda. Si seleccionamos uno, nos llevara directamente a la clave seleccionada, para que podamos ver todo su contenido.

También nos permite ordenar las columnas, por ejemplo, en orden ascendente o descendente, bien a través de las propias columnas

O bien a través del menú contextual del ratón

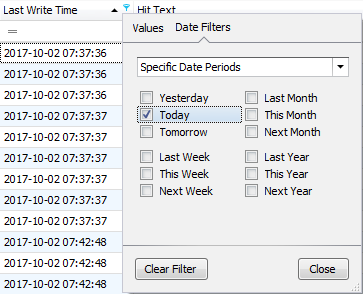

También nos permite realizar búsquedas por fecha de última escritura en la colmena

|

|

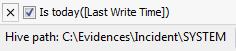

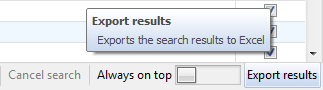

Cuando usemos estas opciones, estaremos aplicando un filtro de búsqueda que se nos mostrará en la parte inferior izquierda de la ventana y que podremos editar fácilmente eligiendo la opción ‘Edit Filter’, ubicada en la parte inferior derecha de la ventana

|

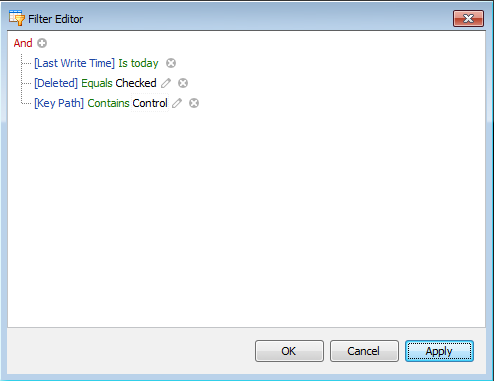

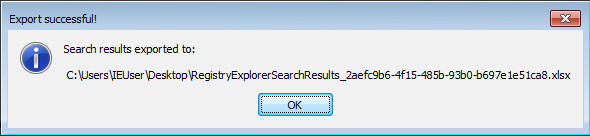

Al igual que hicimos anteriormente, nos permite exportar todos los resultados de la búsqueda a una tabla excel, con la opción ‘Export results‘, para que la podamos estudiar con calma, o tenerla como referencia para un análisis más exhaustivo

Esta herramienta tiene muchas más virtudes. Te invito a que la pruebes y las descubras pero, recuerda, siéntete cómodo 😉

Esto es todo, por ahora. Nos leemos en la siguiente entrada. Se despide este minion, entregado y leal, de vosotros… por ahora.

Marcos @_N4rr34n6_

Un comentario en «Otra visión del Registro: Yo lo hago con #RegistryExplorer ¿Y tú?»

Excelente artículo, buen trabajo!!

Los comentarios están cerrados.