Buenas hackers, seguimos y finalizamos con el write-up del lab. Pentestit.ru

Pueden seguir las otras dos entradas anteriores, recomendables si empiezan el laboratorio.

- https://www.fwhibbit.es/pentestit-ru-test-lab-v-9-parte-i

- https://www.fwhibbit.es/pentestit-ru-test-lab-v-9-parte-ii

Atención Spoiler!!

Ganamos acceso al servidor NAS de la red interna. Nos conectamos vía SSH con el parametro -L local_socket:host:hostport y creamos un túnel entre nuestro puerto local y el remoto, usando la conexión del usuario conocido.

![]()

Se realiza un Nmap al servidor interno NAS desde nuestro usuario, y vemos el puerto 3260 abierto con el servicio iscsi. El protocolo iscsi utiliza TCP/IP para realizar la transferencia de datos, en la cual un servidor puede utilizar un iniciador iscsi para conectar a un dispositivo scsi como puede ser un disco duro. En este caso al ser un servidor NAS tiene la capacidad de generar iscsi lun con sus respectivos targets o dispositivos como discos duros, y así poder permitir el acceso simultaneo de múltiples hosts a un dispositivo único (disco duro).

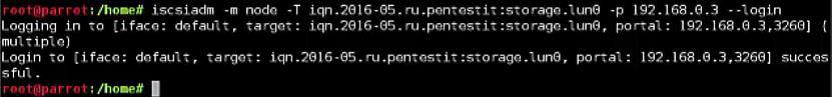

Existe un “pastebin”, donde una persona publico el hackeo a Hacking Team y el «modus operandi» de ganar acceso en un servidor NAS por tanto lo usamos como guía http://pastebin.com/0SNSvyjJ . Instalamos un software específico para poder trabajar llamado iscsiadm. Esta herramienta permite mediante línea de comando permitir el descubrimiento y el login en targets iscsi. Ejecutamos con el parametro -m para hacer un descubrimiento y con -t para «sendtargets» es decir enviar una lista de posibles targets al iniciador. Con el parámetro -p para indicar la IP y el puerto en este caso el localhost con el puerto local especificado, debido al tunelizado que creamos anteriormente.

Creamos una interfaz de red temporal con la misma IP privada usada en el servidor NAS. Realizamos el login y se efectua con éxito.

Vemos las particiones y seguidamente dmesg. Este comando lista el buffer de mensajes del núcleo. Nos fijamos en el último mensaje relacionado a la partición /dev/sdc1. Con fdisk -l listamos la tabla de particiones y vemos la nueva. Creamos una nueva carpeta en el directorio /mnt/lab. Lo montamos con la herramienta mount, en dicho directorio para así encontrar backups o copias de seguridad de una máquina virtual. Al montarlo de forma remota como es este caso podemos buscar archivos muy interesantes que nos proporcione información para garantizar el acceso. Por tanto para montar un archivo que contiene una imagen de disco debemos asociar el archivo con un loop device.

Hacemos fdisk -l /dev/loop0 para listar la tabla y seguidamente multiplicamos el offset 63*512. Con losetup indicamos el offset en dev/loop1 de /dev/loop0. Creamos una nueva carpeta y lo montamos en /mnt/lab1.

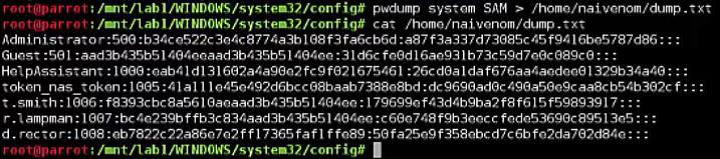

Entramos en la carpeta y vemos perfectamente que es una maquina Windows, asi que lo más interesante es hacernos con el SAM. Usamos la herramienta pwdump, para obtener los hashes LM y NTLM de cuentas de usuarios locales desde Security Account Manager (SAM).

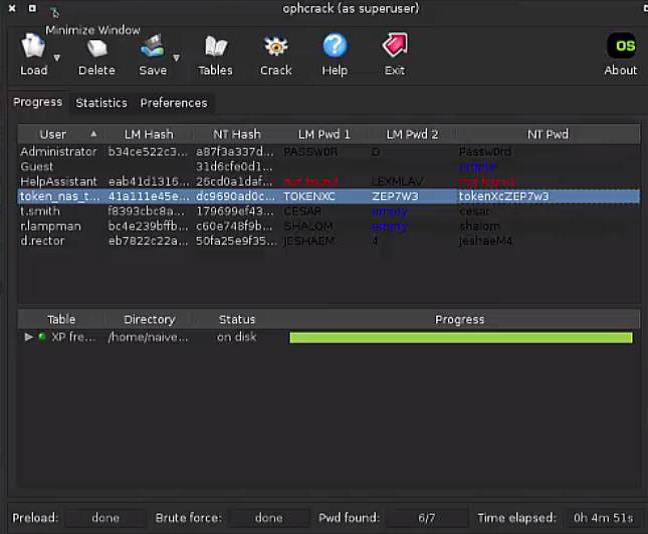

Se usa la herramienta ophcrack y las «rainbow tables».

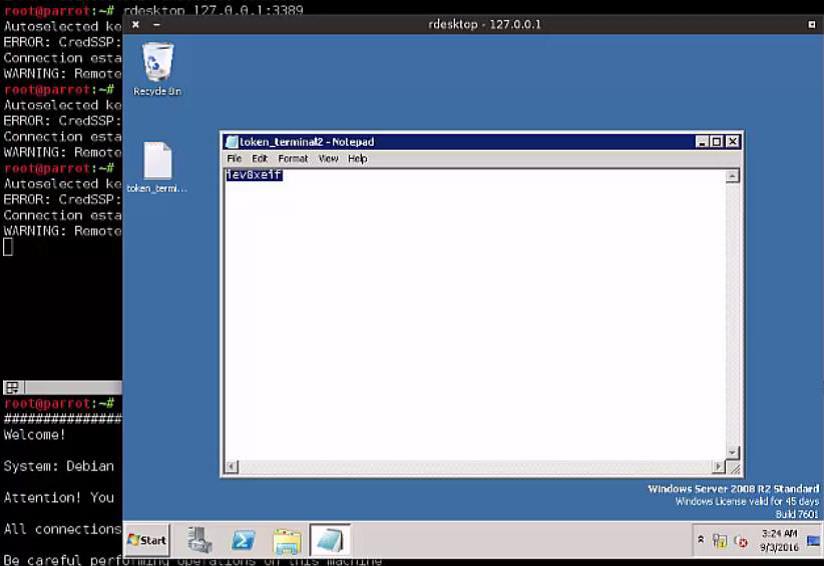

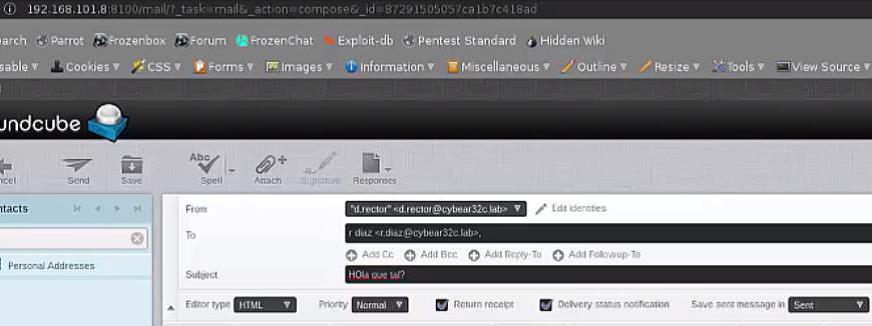

Una vez obtenidos los usuarios podemos tener acceso alguna terminal del servidor con su cuenta de acceso, por tanto mediante el RDP o escritorio remoto. Obtenemos el resultado de Nmap en la dirección privada y con el puerto abierto 3389 Microsoft Terminal Service. Nos conectamos mediante la herramienta rdesktop con el usuario d.rector e identificamos que es un Microsoft Server 2008. También tenemos el hash en texto plano de la cuenta Administrador, así que no hace falta realizar tareas de post-explotación en el Microsoft Server 2008, por tanto es una vulnerabilidad muy grave siendo administradores del servidor.

Según el escaneo inicial también obtenemos acceso al servidor de correo por el puerto 8100. Es una vulnerabilidad muy grave debido a los ataques de ingeniería social permitiendo hacernos con el control de algún terminal de los empleados de la empresa.

Os dejo con el vídeo!!

Espero que os haya gustado. Este laboratorio no esta resuelto en un 100% sino en un 63%, os animo a conseguir su totalidad 😉

Un saludo, Naivenom.