Buenas,

Después de unas pequeñas vacaciones más que merecidas, volvemos a la carga con este post en el que os quiero presentar una herramienta muy interesante: Photon.

Photon se define como un web crawler muy rápido capaz de extraer gran cantidad de información de una aplicación web. La podéis encontrar en el github del autor y en la siguiente entrada de KitPloit.

Características

Photon no se trata de un crawler más, que emplea la recursividad para extraer los recursos de una web. Photon va un paso más allá. Es capaz de extraer la siguiente información:

- URL’s con parámetros susceptibles de aplicar fuzzing.

- Ficheros : Pdf, xml, png,…

- Scripts.

- Enlacess

La información extraída se reporta en una salida de texto organizada con los siguientes campos:

- Scripts

- robots.txt

- Links

- Intel.

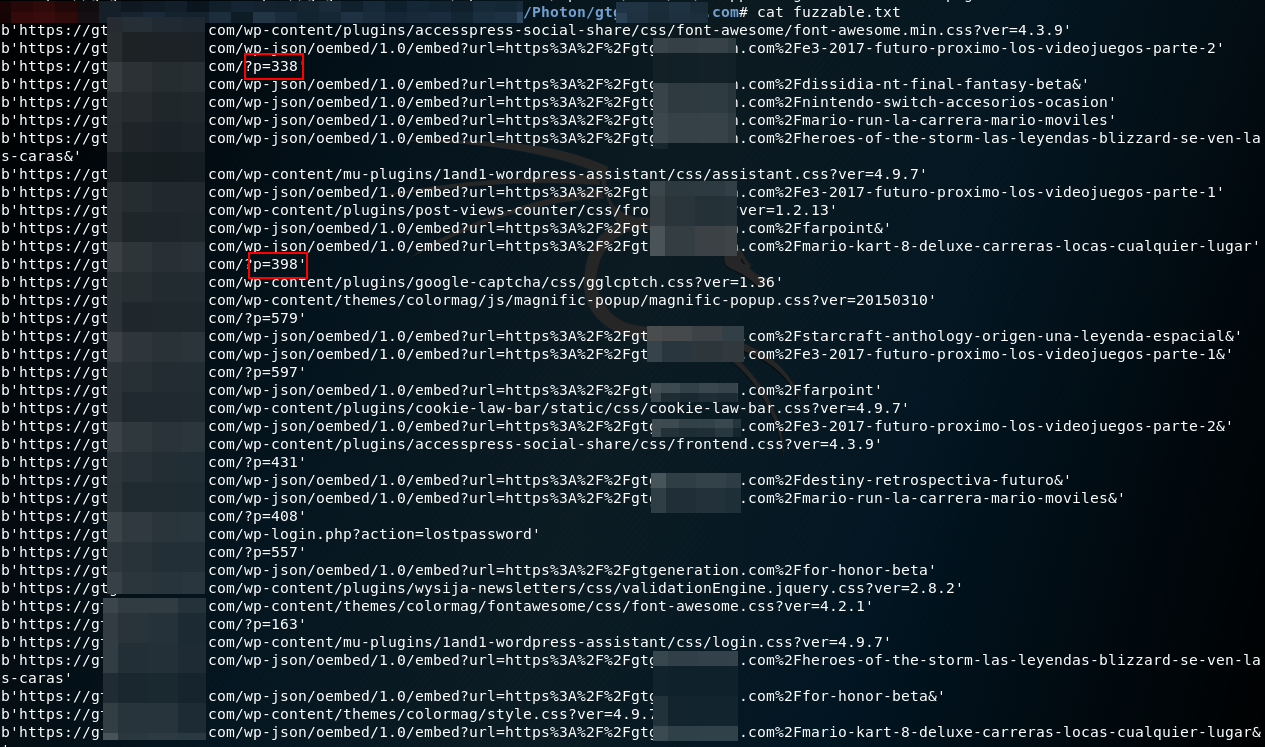

- Fuzzable.

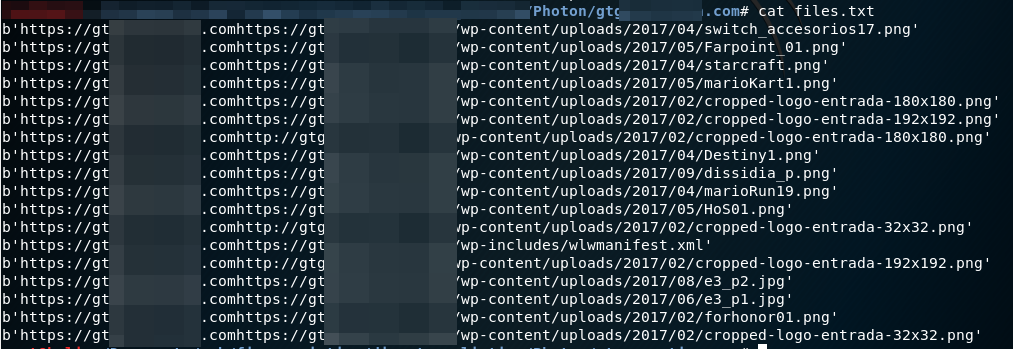

- Files

- Failed.

- External

- Endpoints

Para ello, dispone del modo Ninja que emplea 3 servicios online para realizar las peticiones contra el target. Básicamente, se cuenta con 4 clientes haciendo peticiones al mismo servidor simultáneamente lo que da un aumento de velocidad, minimiza el riesgo de reset de la conexión, así como posibles delay de un único cliente.

Vamos al lío!

Instalación

git clone https://github.com/s0md3v/Photon.git

Muy importante contad con las dependencia instaladas:

pip install -r requirements.txt

Uso

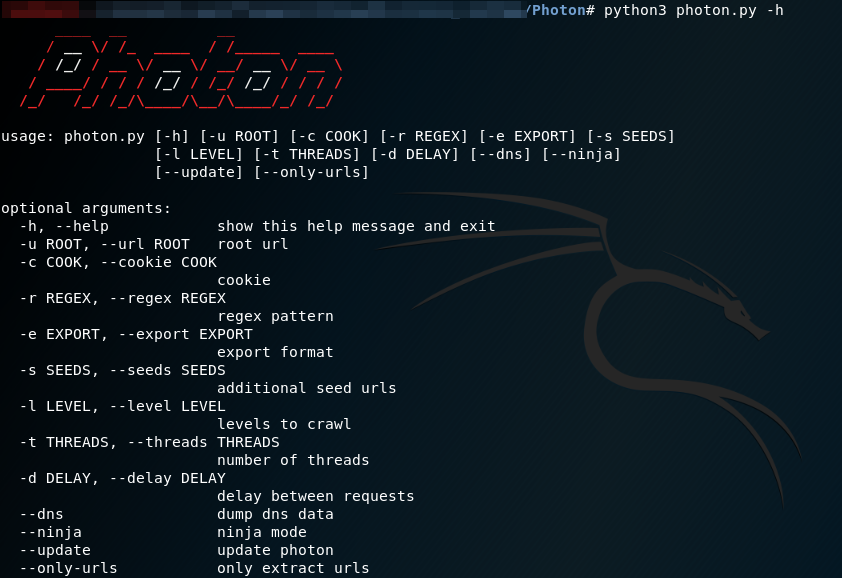

Examinando el menú de ayuda:

Como veis a través del parámetro «u» se pasa la dirección URL que se desea analizar.

python3 photon.py -u http://ejemplo.com

Con el parámetro «s» se pueden añadir más recursos dentro de la URL separadas por comas:

python3 photon.py -u http://ejemplo.com -s «http://ejemplo.es/wp/,http://ejemplo.es/wp/wp-contents/»

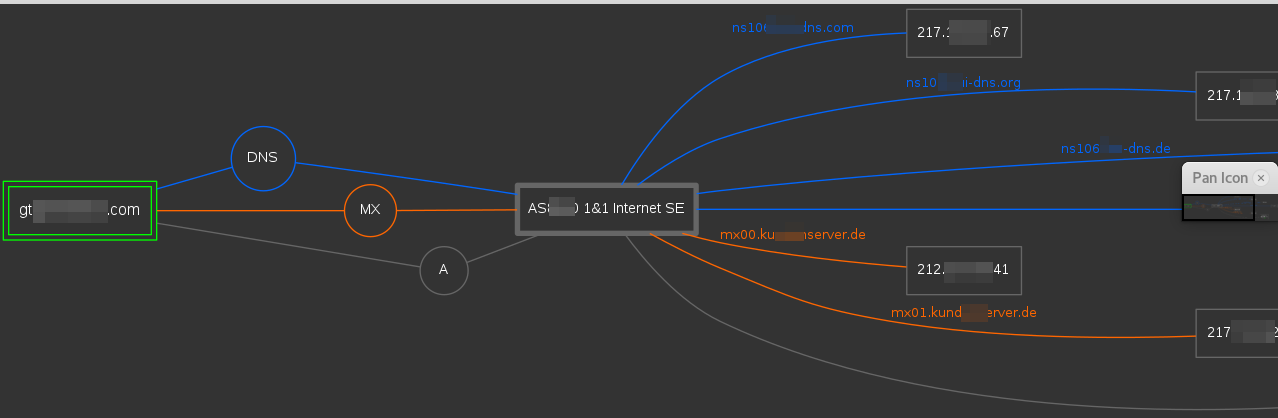

Otro parámetro interesante es «–dns» que visualiza los dumps de DNS.

python3 photon.py -u http://ejemplo.com –dns

A continuación, se muestro un ejemplo de uso:

python3 photon.py -u ejemplo.com -l 2 -t 2 –ninja

Se ha lanzado un análisis básico con 2 niveles de crawler, 2 hilos y el modo ninja. Como se aprecia en el tiempo ha sido muy rápido.

Por defecto, la tool crea una carpeta con el nombre del target en dónde se encuentra el reporte de la información extraída:

![]()

Analizando algunos de ellos,

Fuzzable, de los más interesantes:

Files:

Una tool muy interesante y rápida para añadir a la mochila del pentester para aplicar en las fases de fingerprinting en un análisis de aplicaciones web.

No nos hacemos responsables de uso para fines diferentes de los académicos o formativos, sed buenos!

Espero que os haya resultado útil.

Nos vemos en la próxima entrada o CON 😉

N4xh4ck5

La mejor defensa es un buen ataque

Un comentario en «Photon – Más allá que un webcrawler»

falta el 3 en la linea pip install -r requirements.txt

pip3 install -r requirements.txt

Si no te dará error al abrir la URL

Saludos y gran post

Los comentarios están cerrados.