Muy buenas!!!

En estos últimos días tuve que realizar unos scan de visibilidad de unos target y debido a la cantidad de información obtenida no era viable su realización manualmente, por lo tanto, empleé herramientas como la FOCA o Metagoofil que descubrí su existencia hace poco a través del canal de Telegram de nuestro blog.

La FOCA todos la hemos empleado y realiza un buen trabajo para ciertas tareas, sin embargo, para otras se encuentra muy limitada y no satisface todas las necesidades, por lo tanto, decidí emplear Metagoofil, que además el compañero Snifer había publicado un post mostrando su funcionamiento. Esta herramienta viene instalada por defecto pero no funciona ;( es necesario cambiar en el código «google.com» por «google.es», sin embargo, en mi caso,al menos cada dos por tres petaba y pasé de emplearla.

Sin embargo, sí me gusto el reporte que hacía y por ello, me piqué un poco y decidí invertir tiempo en mejorar mi herramienta RastLeak, que mostré en la última Hack&Beer de Madrid. Aprecie que RastLeak está bien para tener una visibilidad de documentos indexados en los buscadores así como obtener subdominios en dónde se encuentran dichos documentos, pero le faltaba un buen reporte con los resultados, por ello decidí mejorar esta necesidad y así poder emplearla para los scan de visibilidad que tenía que hacer.

Tras la parrafada sobre los precedentes, vamos a ver los nuevos update de RastLeak:

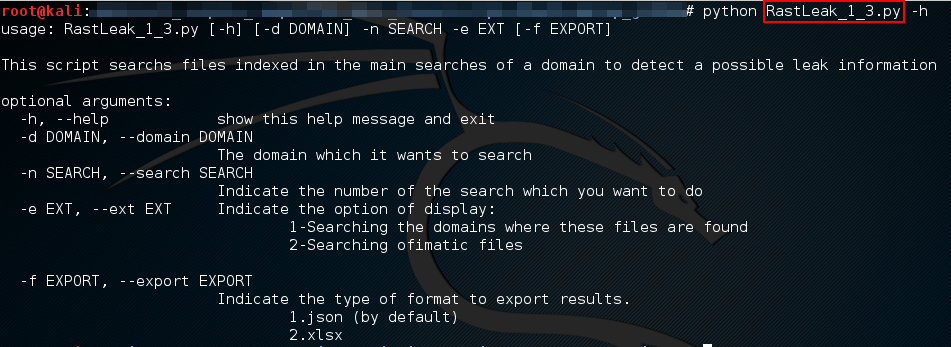

RastLeak_1_2.py -> Reporte de resultado en json con objeto de ser la entrada en herramientas de gestión de vulnerabilidades.

RastLeak_1_3.py -> Reporte de resultados en json y xlsx. Permite obtener un reporte de resultados en un formato más «elegante» y «usable» como es un excel.

Dichas actualizaciones las tenéis disponibles en mi github.

Al principio, sólo pensé en el formato json pues la salida de esta tool puede ser la entrada en otra y para ello, es necesario manejar ficheros en formatos estándar como es json. Sin embargo, de cara a un reporte, se me ocurrió exportar los resultados en un excel por su usabilidad.

A continuación, se va mostrar una PoC con la última versión, RastLeak_1.3.py

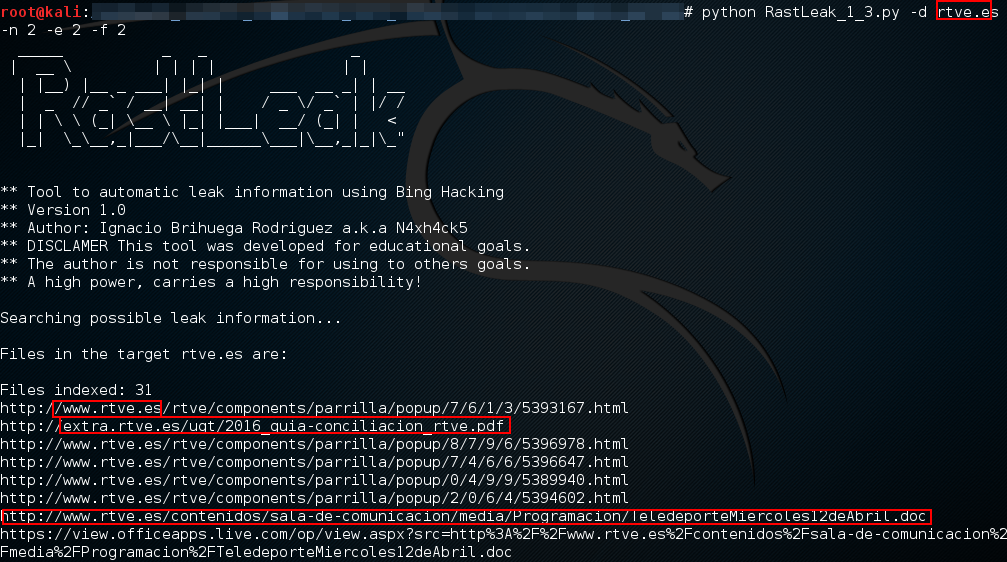

Como target he empleado el dominio rtve.es pues hay que elegir uno 😉 De todo modos, al ser información indexada en buscadores, es información pública =D

Como se observa busca resultados tanto para el dominio principal como para subdominios.

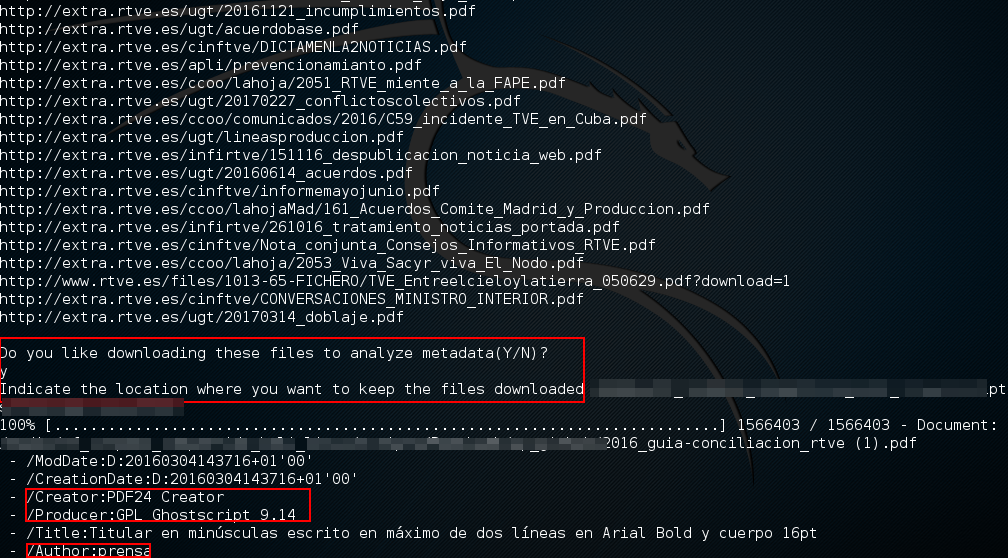

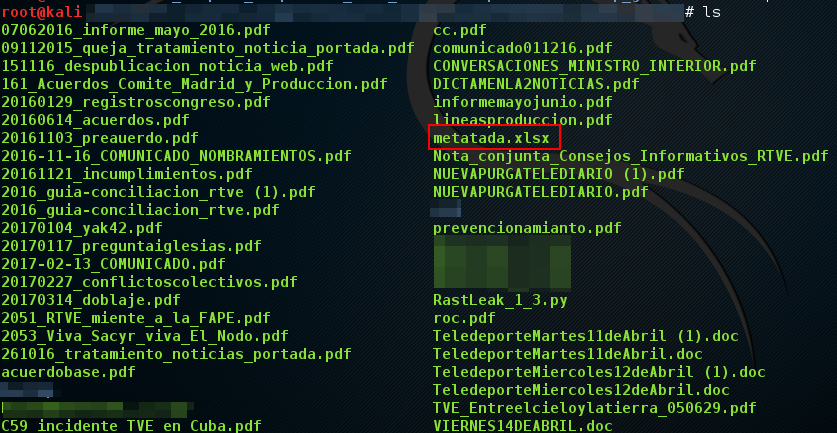

Una vez finalizada la búsqueda, da la opción de descargar dichos documentos para extraer los metadatos. Además, da la opción al usuario de indicar la ruta dónde guardar los documentos encontrados haciéndolo independiente del SSOO, pues en la primera versión, se guardan en la ruta /opt/ típica de sistemas Linux.

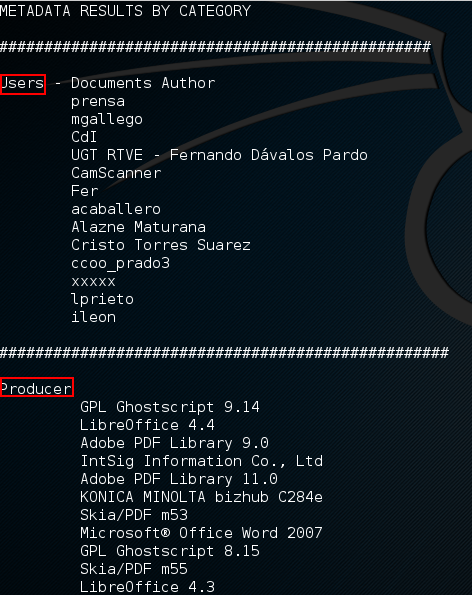

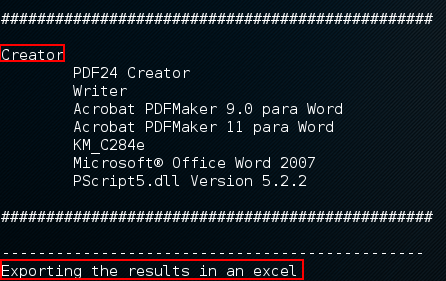

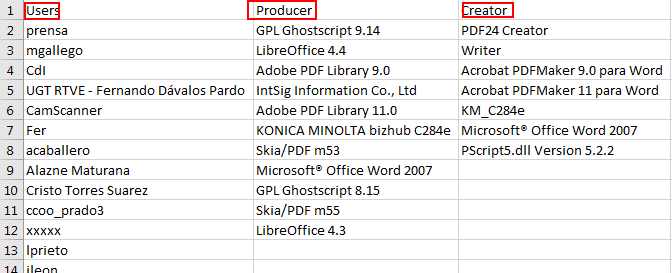

Una vez hecho esto, se muestran los metadatos extraídos para cada documento y finalmente, se visualiza un reporte de todos ellos categorizándolos por «Author, Producer y Creator», que son los tag’s más relevantes.

Como se indicó en las opciones del menú de ayuda, permite la exportación de los resultados de metadatos en formato json o excel. En este caso, se ha seleccionado la opción del formato excel, por lo que se exporta con el nombre «metadata.xslx».

Y accediendo a él, se tienen los resultados con un formato ágil y usable para su tratamiento.

Como se ha comentado también se puede exportar en formato json y a la hora de visualizar las direcciones URL’s se puede seleccionar ver el recurso entero o bien los dominios y subdominios en dónde se encuentran.

Esto es todo, espero que os haya gustado y especialmente que os sea útil.

Como es habitual la finalidad de esta herramienta es automatizar tareas manuales con objeto de identificar los resultados indexados de un target, no nos hacemos responsables de su uso para otro fin, no seáis malos.

Cualquier fallo que encontréis (que seguro que los hay 😉 ) podéis hacer un pull request de github o bien comunicármelo, os lo agradecería =D

Nos vemos en la siguiente entrada.

«La mejor defensa es un buen ataque»

Saludos.

N4xh4ck5

7 comentarios en «RastLeak – Una tool para buscarlos a todos»

Muy buena pinta. Mi enhorabuena por el trabajo. Ahora a probarla un poco

Gracias por tu valoración, se agradece. Espero que te sea de utilidad 😉

Muy bueno. Sin embargo me dice que no encuentra xlswriter, lo intento instalar por pip y tampoco. Donde lo consigo??

¿Que mensaje de error te da al instalarlo por pip?

según la documentación oficial:

sudo pip install XlsxWriter

sino te funciona por pip, sugieren la siguiente manera:

sudo easy_install XlsxWriter

Prueba a ver y sino te va, pega el error que te devuelve para identificar que puede estar pasando.

Gran aporte! ¿Donde encuentro el grupo de telegram?

Gracias por leer,

En el twitter del blog (https://twitter.com/fwhibbit_blog/), está linkado el enlace del canal de Telegram:

https://twitter.com/fwhibbit_blog/status/829231327010500609