Buenas!

Durante los días 24 y 25 de Noviembre se ha celebrado en Sevilla la cuarta edición del congreso de seguridad «Sec/Admin«. En esta ocasión por primera vez he podido asistir y además haciéndolo de manera activa participando como ponente junto a mi compañero Antonio Pérez.

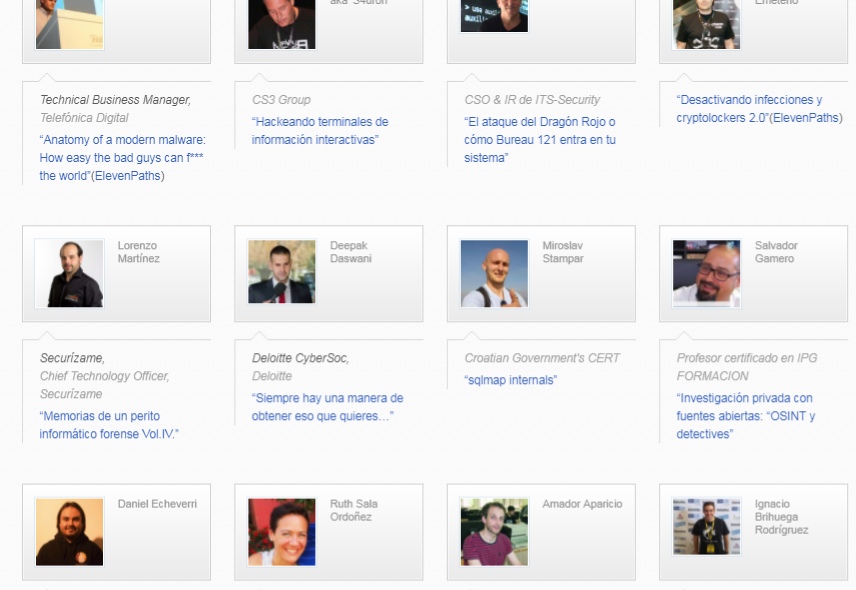

El año pasado desde la lejanía me daba envidia no poder ir dado el nivel de las charlas y de los ponentes. Por suerte, este año se ha igualado e incluso se ha incrementado con ponentes de mucho nivel, destacando ponentes internacionales como Miroslav Stampar, uno de los creadores de la conocida herramienta sqlmap. La verdad es que es un auténtico lujo compartir «cartel» junto a ellos:

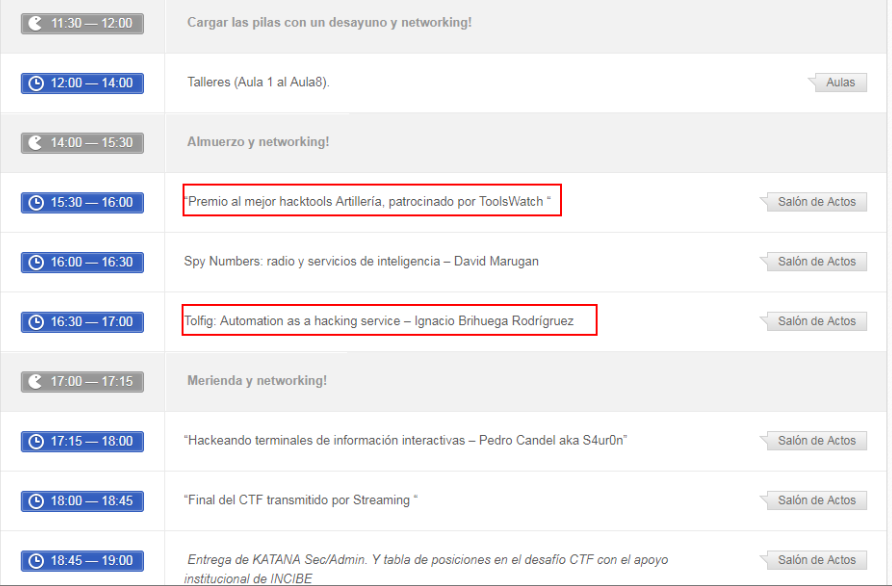

En primer lugar, me gustaría agradecer a la organización que haya aceptado nuestra propuesta de CFP «Tolfig- Automation as a hacking service» así como el trato y recibimiento que nos han dado para que nos hicieran sentir como si estuviéramos en casa.

Además, a nivel particular participé en el CFT (Call For Tool) de Artillería con mi tool RastLeak, que hace unos días liberé con el último update:

Sin embargo, al ser la única propuesta recibida, la gané por eliminación (sino seguro que no hubiera ganado jajaja), por lo que presenté la herramienta en el apartado de la agenda reservado para ello.

Sin embargo, para añadir tensión al momento, mi Kali Linux decidió que era el mejor momento para explotar y me tuvo que dejar el portátil mi compañero Antonio. Todo ello, acompañado por el típico «efecto demo»:

Para no enrollarme más en este post sobre RastLeak, os invito a que le echéis un ojo a la entrada que saqué hace unos días:

Respecto a Tolfig, se basa en un framework que automatiza las fases de footprinting y fingerprinting en un proceso de Hacking ético como puede ser un pentesting web o un test de intrusión externo. Además, cuenta con una interfaz gráfica de cara a la usabilidad del usuario y espcialmente a registrar análisis.

Sin embargo, queríamos ir un poco más y obtener estadísticas sobre los objetivos analizados:

- Top 10 puertos abiertos.

- Top 10 servidores web.

- Nota seguridad certificado seguridad SSL/TLS

El motivo de ello es el caso de que salga un zero-day o un nuevo CVE que afecte por ejemplo a las IIS 8.5, en ese caso, tendríamos las estadísticas sobre si es uno de los servidores web más utilizados dentro de los target’s analizados así como su registro y análisis localizados.

Como comentamos durante la ponencia, la idea inicial era facilitar el uso del framework como un servicio online, sin embargo, dado el coste de algunas de las API’s premiun que empleamos así como el mantenimiento de una buena máquina, le daremos un par modificaciones para que éste lo más estable posible y la liberaremos próximamente 😉

Ambas ponencias se grabaron y las tenéis disponibles en el siguiente enlace de Yotube: https://www.youtube.com/watch?v=EvCj6oDC8LU&feature=youtu.be

Otra de las mejores cosas de las CON’s es encontrarte a compañeros y amigos de profesión. Por ejemplo, pude conocer en persona a Lorenzo (@lawwait) así como volver a ver al amigo de Triana Jorge que me comentó un par de módulos que podría introducir en Tolfig.

Finalmente, a nivel personal citar que me encantó la ciudad de Sevilla así como la hospitalidad de su gente y que estoy deseando volver cuanto antes para verla en detalle.

Nos vemos en la siguiente entrada!

N4xh4ck5

«La mejor defensa es un buen ataque»