Hola secuaces:

Seguimos con la segunda parte de esta serie de entradas dedicada a mi primera vez, a la charla de este Rookie, (Espero que no sea la última), en #CONPilar17 y en #EastMadH4ck.

En la entrada anterior procedimos a identificar las evidencias del hipotético caso que monté.

Pues, una vez que han sido identificadas, es hora de buscar esos famosos dispositivos conectados al Sistema. Así que nos ponemos manos a la obra, que esto es pan comido, (¿O no tanto?).

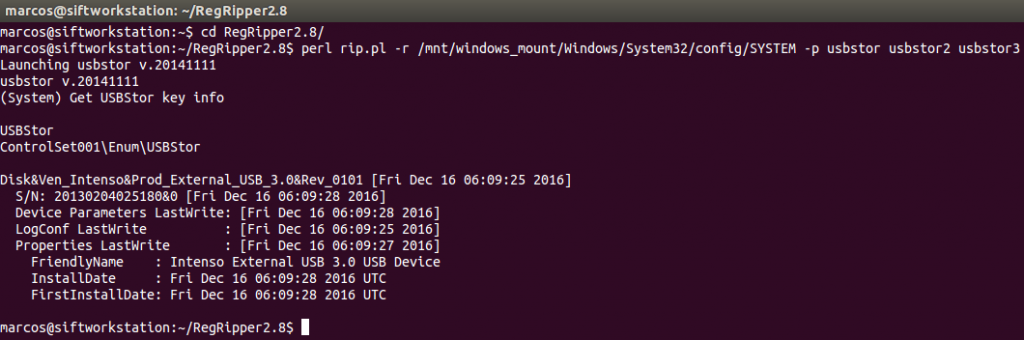

Para identificar los dispositivos USB conectados a un Sistema Windows, usaremos la herramienta RegRipper, con su plugin ‘usbstor’, sobre el fichero del Registro de Windows que tenemos montado, ‘System’. Así que pasamos esa línea…

perl rip.pl -r /mnt/windows_mount/Windows/System32/config/SYSTEM -p usbstor usbstor2 usbstor3

Pues… va a ser que algo ha salido mal. Porque sólo se nos muestra un dispositivo conectado al Sistema, tratándose del disco duro externo, de nombre Intenso, que fue con el que se recogieron las evidencias oportunas.

Y ahora ¿Qué hacemos? ¿Decimos que no hay nada y nos quedamos tan anchos? Porque, a ver. No hay nada. O nos preguntamos ¿Qué ha pasado?

Seamos curiosos. Veamos qué ha pasado.

Y ¿Cómo determinamos qué ha pasado? Con una Linea Temporal, (Timeline). Y ¿Qué hacemos cuando establecemos una línea temporal? Creamos una lista de eventos, en orden cronológico, de todo el Sistema. Podéis encontrar información interesante al respecto en la ForensicsWiki.

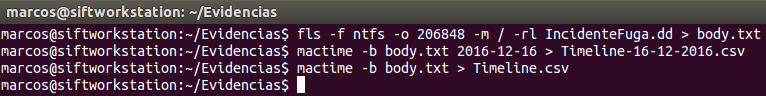

Para este caso, voy a emplear una utilería de TSK, (The Sleuth Kit). Concretamente, voy a usar ‘fls‘, que extrae un listado completo de archivos y directorios, (Incluídos accesos directos, ficheros eliminados, …), para generar el cuerpo del Timeline, (body); y ‘mactime‘ para hacerlo legible y ordenar los datos. Podríamos, a base de fórmulas, ordenarlos directamente en un fichero CSV, pero no es labor que lleve poco tiempo.

Y vamos a crear dos líneas temporales. Una que contenga los datos del día 16 de diciembre, (cuando se intervino en el Sistema), y otra general de todo el Sistema.

fls -f ntfs -o 206848 -m / -rl IncidenteFuga.dd > body.txt

mactime -b body.txt 2016-12-16 > Timeline-16-12-2016.csv

mactime -b body.txt > Timeline.csv

Ahora tenemos dos ficheros, dos líneas temporales, que nos van a ayudar a esclarecer muchas cosas, y que guardaremos y tendremos como referencia. No sin antes, echarle un ojo a la del día 16 de diciembre, en hora anterior a la que se intervino en el Sistema. Recordad que tenemos esos datos a raiz de la identificación de la Evidencia.

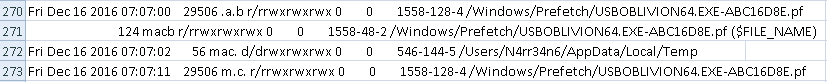

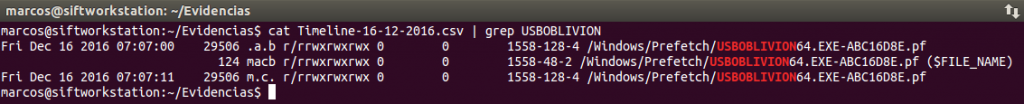

Y ¿Qué es lo que nos encontramos cuando estudiamos ese Timeline? Un fichero ‘Prefech‘, que indica la ejecución de una herramienta, de nombre ‘USBOBLIVION64.EXE’, a las 07:07:00 horas de ese día 16, (Minutos antes de la intervención).

Seamos algo más curiosos… a ver si se ha ejecutado más veces esa herramienta… La buscamos en esa línea temporal, a través de

cat Timeline-16-12-2016.csv | grep USBOBLIVION

Sin más resultados que el obtenido anteriormente.

No lo he comentado aún, pero el factor tiempo, es crítico en todos los sentidos. Un segundo puede marcar la diferencia entre ‘involucrar’ a un usuario, (hablamos de usuarios en Forense, no de personas), o ‘no involucrarlo’. No es lo mismo que se lleve a cabo una acción en un Sistema, un segundo antes de que se finalice la sesión en un equipo, o un segundo después, por ejemplo.

Por ello, hay que tener muy presente ese factor tiempo, (y los Husos horarios), por descontado.

Bueno. Ya tenemos algo.

Tenemos un Incidente de Seguridad, en el que se intervino un día 16 de diciembre, a las 06:09:25 horas, (UTC), cuando se conectó el disco duro Intenso.

Tenemos una ejecución de una herramienta con nombre ‘USBOblivion’, el día 16 de diciembre, a las 07:07:00 horas, (CET).

Con esta simple acción, hemos reducido considerablemente el espacio, (tiempo), de búsqueda, (a cuestión de minutos).

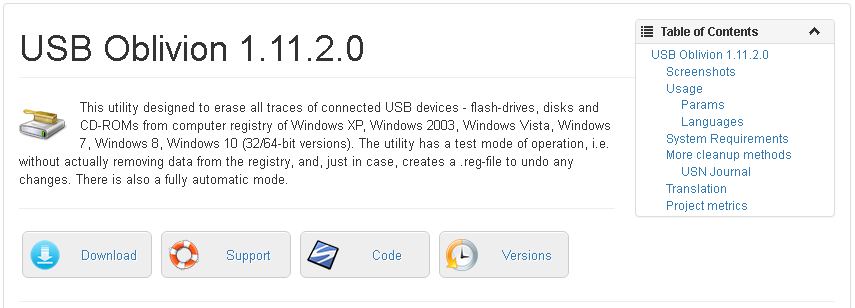

Pero… ¿Qué es USBOblivion?¿Qué hace? Para ello, lo primero que hacemos es visitar su página oficial, que nos dice que «Elimina todas las trazas de dispositivos USB conectados».

Vosotros, no sé. Pero en mi cabeza, si ya de por sí la palabra ‘eliminar’, me cuesta creérmela… ‘Eliminar’ y ‘Todos’, las dos juntitas… no me encajan en este mundo.

Para responder a ello, para saber realmente, tenemos que ser curiosos. Debemos preguntarnos ¿Qué dice que hace?¿Qué vemos que hace?¿Qué hace realmente? Porque, creedme, la respuesta rara vez será la misma.

Os pongo por aquí, como el que no quiere la cosa, el vídeo a mi exposición 😉

Esto es todo, por ahora. Nos leemos en la siguiente entrada. Se despide este minion, entregado y leal, de vosotros… por ahora.

Marcos @_N4rr34n6_