Hola secuaces:

Llegamos a la séptima parte de esta serie de entradas dedicada a mi primera vez, a la charla de este Rookie, (Espero que no sea la última), en #CONPilar17 y en #EastMadH4ck.

Tras ver en la entrada anterior el maravilloso mundo de los ficheros eliminados, nos adentramos ahora en el mundo de los eventos de Windows, ese gran desconocido, porque muchas veces nos olvidamos de la información que pueden llegar a manejar.

Ya vimos que decía que pretendía eliminar unos eventos que no se encontraban el Sistema, y otros que sí, y hemos visto que, durante el proceso de su ejecución, decía que limpiaba un evento en concreto, que no se encontraba en el Sistema: «Microsoft-windows-DeviceSetupManager/Operational»

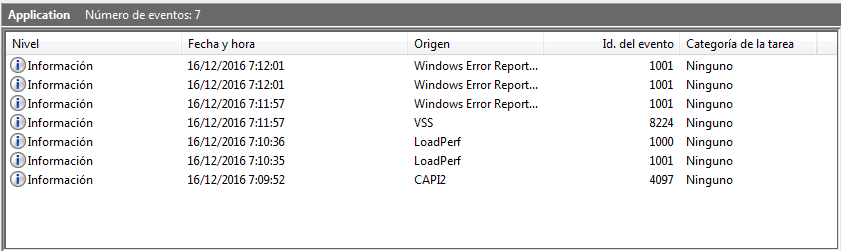

Lo primero que hacemos es comprobar la información de la que disponemos en los eventos que decía en su código que iba a limpiar, (los cuatro que encontramos cuando los buscamos).

Abrimos los ficheros de eventos con el propio visor de eventos de Windows.

Comenzamos con el evento de «Application», que parece ser que no lo limpia.

Seguimos con el evento de «HardwareEvents», que parece ser que no contiene datos.

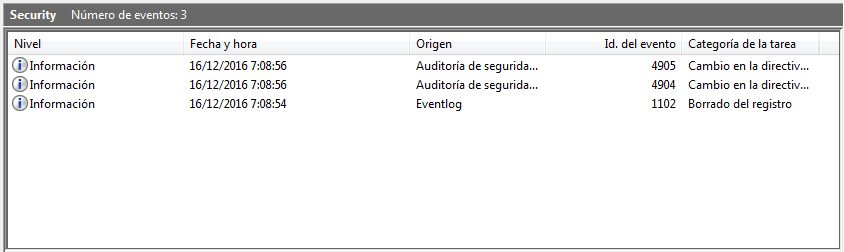

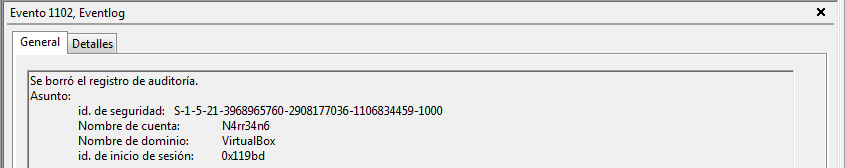

Nos vamos ahora al evento de «Security» y, en este caso sí, observamos un tipo de actividad ‘Eventlog’, a las 07:08:54 horas del día 16 de diciembre.

Abrimos el detalle del evento y vemos que «Se borró el registro de auditoría».

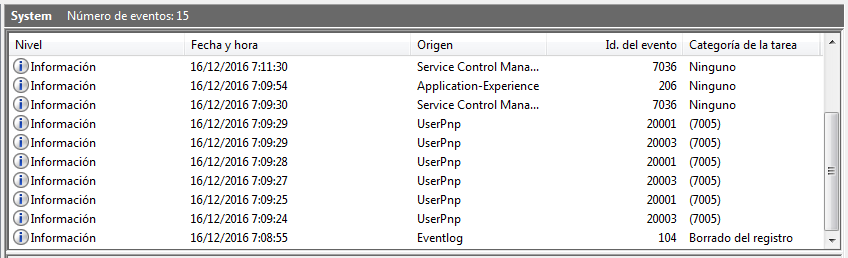

Vamos a ver ahora el evento «System» y, en este caso también, untipo de actividad «Eventlog», a las 07:08:55 horas del día 16 de diciembre.

Abrimos también el detalle de este evento y vemos que «Se borró el archivo de registro System».

Bueno. Parece ser que sí que hace algo esta herramienta «antiforense». ¿O tal vez no?

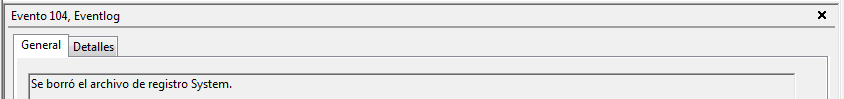

Vamos a verlo haciendo uso, esta vez, de ‘evtxtract‘. Una herramienta que recupera y reconstruye fragmentos de archivos de registro EVTX de datos binarios sin procesar, incluyendo espacio no asignado e imágenes de memoria.

Lo instalamos mediante

sudo pip install evtxtract

Y una vez instalado, tan sólo tenemos que invocar a la herramienta y pasarla sobre el fichero de imagen del disco duro, mediante

evtxtract Evidencias/IncidenteFuga.dd > Evidencias/evtxtract.csv

![]()

De esta forma generaremos un bonito fichero CSV con toda la información de eventos disponible en todo el fichero de imagen en bruto del disco duro.

ls -l Evidencias/evtxtract.csv

wc Evidencias/evtxtract.csv

Y ahora ¿Qué hacemos con esto? Contiente miles y miles de líneas.

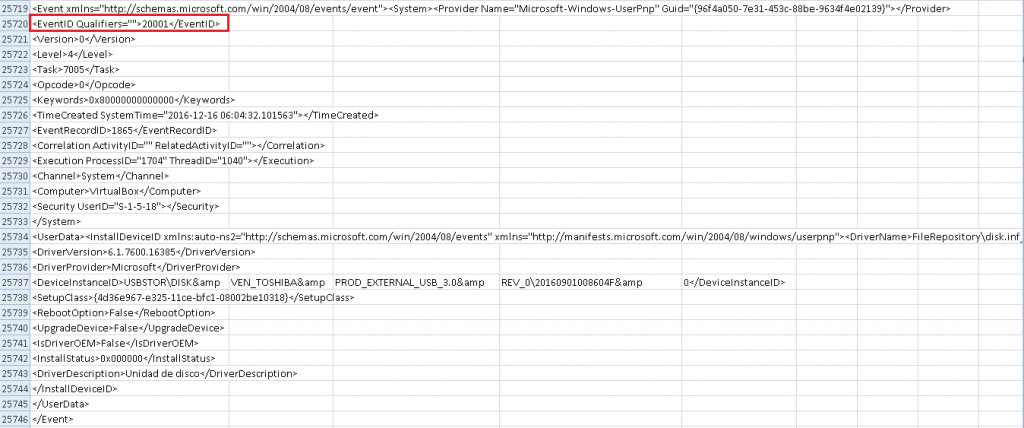

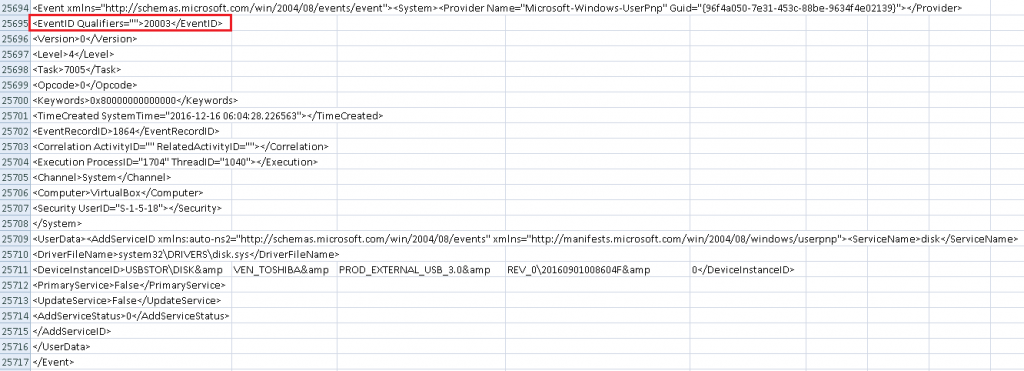

Pues, por ejemplo, podemos buscar el texto ‘USBSTOR\DISK&’, dentro de «<DeviceInstaceID>», que nos arroja…

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

Los ocho bonitos dispositivos USB que han sido conectados a lo largo de toda la actividad del Sistema, incluido el disco duro externo Toshiba que nos interesaba. Segundo Zasca!!

Aquí podemos ver los nombres y los números de serie. Pero ¿Qué buscamos exactamente? ¿Qué tipo de eventos, (ID)?

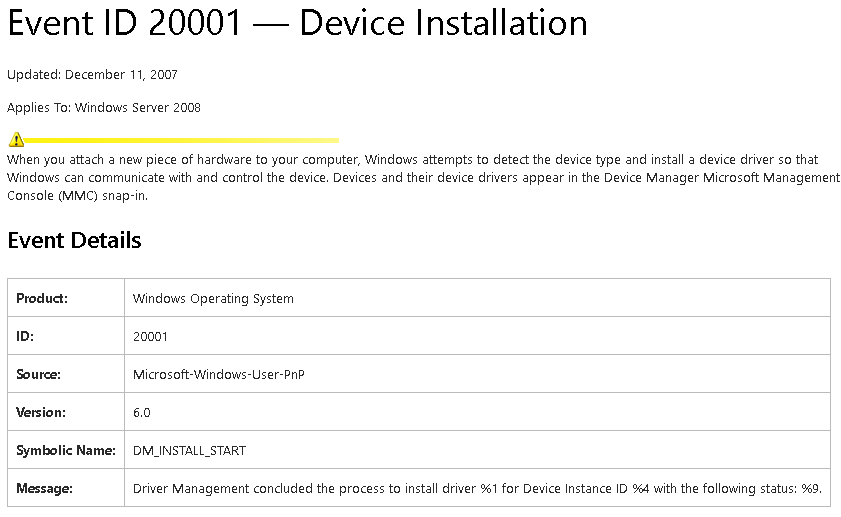

Pues, por ejemplo, podemos buscar el Event ID 20001, Instalación de dispositivo.

Si buscamos a través de ese ID 20001, podremos visualizar toda la información relativa a los dispositivos USB.

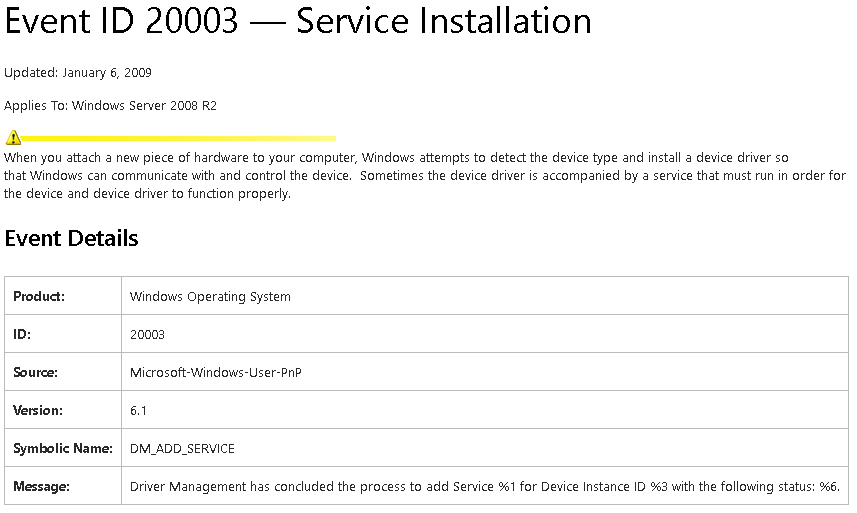

Podemos buscar también, por ejemplo, el Event ID 20003, Instalación de servicio.

Y si buscamos a través de ese ID 20003, podemos visualizar también toda la información relativa a los dispositivos USB.

¿Dónde podemos obtener información de los Eventos de Windows? en la TechNet Library de Microsoft. Sé que circulaban por ahí algunas hojas excel con los eventos de cada Sistema Windows, pero no recuerdo los enlaces. Si alguien lo quiere aportar… Bienvenido sea.

Os pongo por aquí, como el que no quiere la cosa, el vídeo a mi exposición 😉

Esto es todo, por ahora. Nos leemos en la siguiente entrada. Se despide este minion, entregado y leal, de vosotros… por ahora.

Marcos @_N4rr34n6_