Hola secuaces:

En la entrada anterior, “Triage en #Windows – #FastIR Collector”, hablamos sobre el triage en sistemas Windows, para intervenir en un Incidente de Seguridad, usando la herramienta FastIR, de Sekoia.

No lo dije en la entrada anterior pero, el triage es importante porque, si tenemos un Incidente de Seguridad en, pongamos por ejemplo, una oficina con 20 estaciones de trabajo, no vamos a clonar esos 20 discos duros sin determinar qué ha ocurrido. ¿No creéis?

En esta ocasión, usaremos la misma herramienta para sistemas Linux. Esta será una entrada cortita.

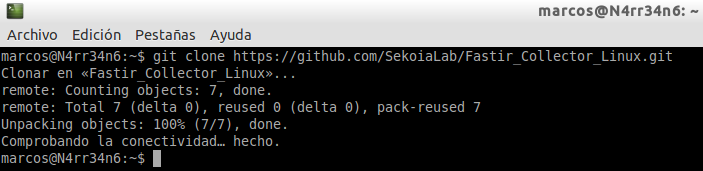

Tras descargar FastIR Collector para Linux, desde su repositorio en Github, con

git clone https://github.com/SekoiaLab/Fastir_Collector_Linux.git

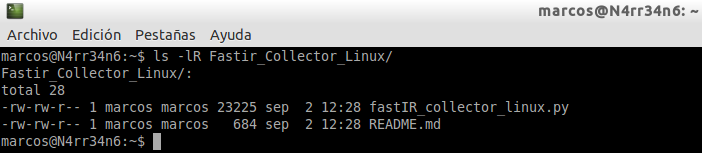

ls -lR Fastir_Collector_linux

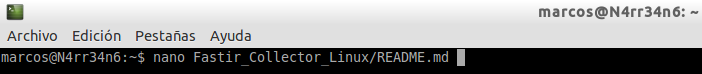

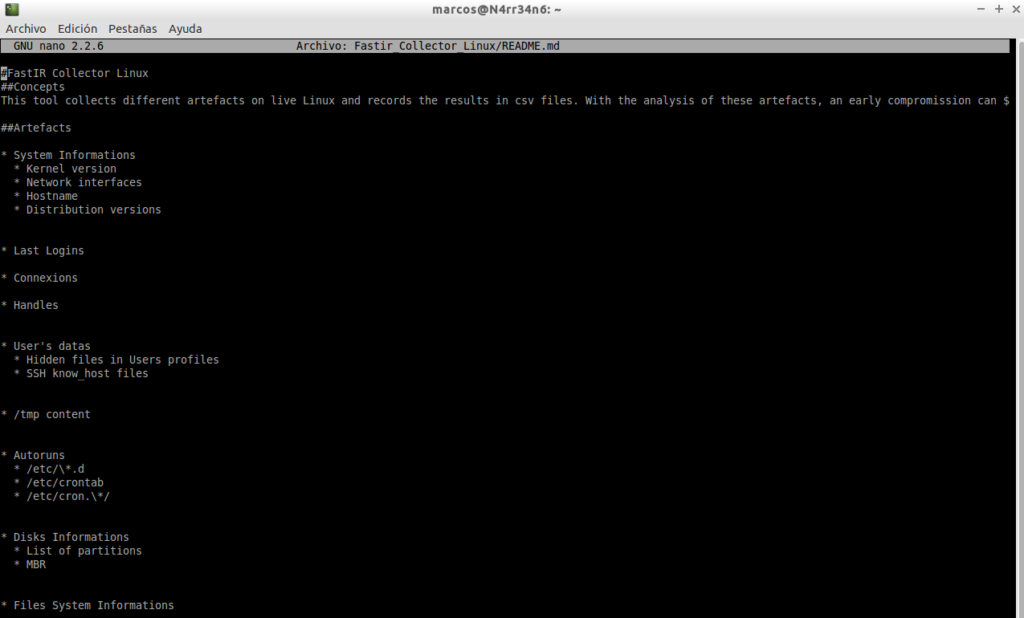

Aparecen dos únicos ficheros. La herramienta, desarrollada en Python y un fichero de texto. Echamos un vistazo al fichero README.md que trae, al objeto de ver qué es lo que hace

nano Fastir_Collector_Linux/README.md

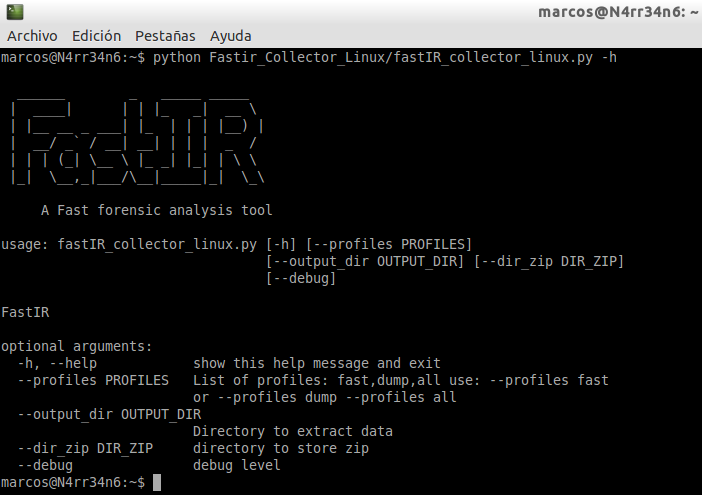

Y ahora vemos las opciones del parámetro de ayuda

python Fastir_Collector_Linux/FastIR_collector_linux.py -h

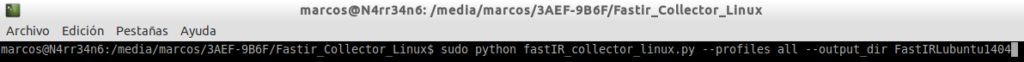

Esta herramienta es muy sencilla de usar. La ejecutamos, le decimos que use todos los perfiles y le indicamos un directorio de salida, todo con privilegios de administración

sudo Python FastIR_collector_linux.py --profiles all --output_dir FastIRLubuntu1404

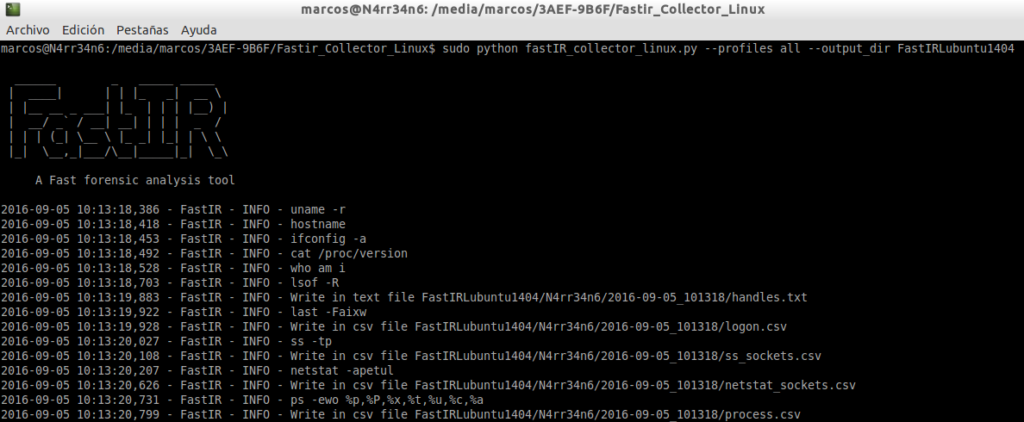

sudo Python FastIR_collector_linux.py –profiles all –output_dir FastIRLubuntu1404

Y vemos cómo comienza el proceso de recolección de evidencias.

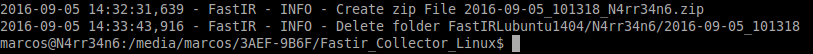

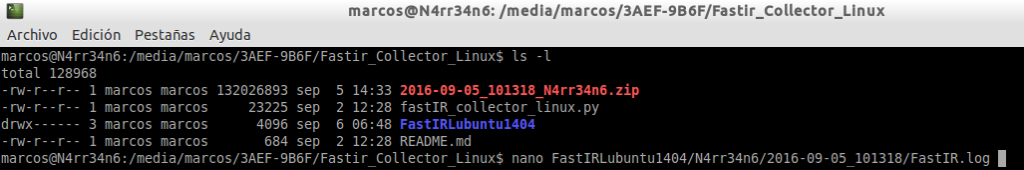

Tras finalizar la adquisición de evidencias, se nos genera un fichero comprimido en formato ‘.zip’ y se nos borra la carpeta donde se produjo la salida de los datos, una carpeta con la fecha.

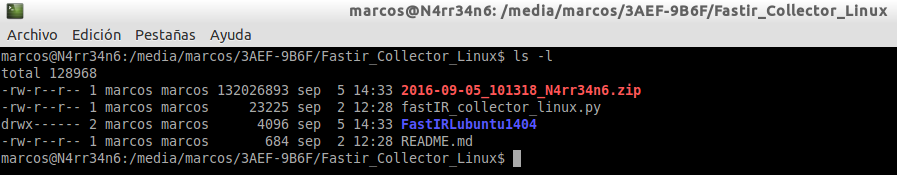

Listamos el contenido del directorio para comprobar que se ha generado correctamente el fichero comprimido con las evidencias

ls -l

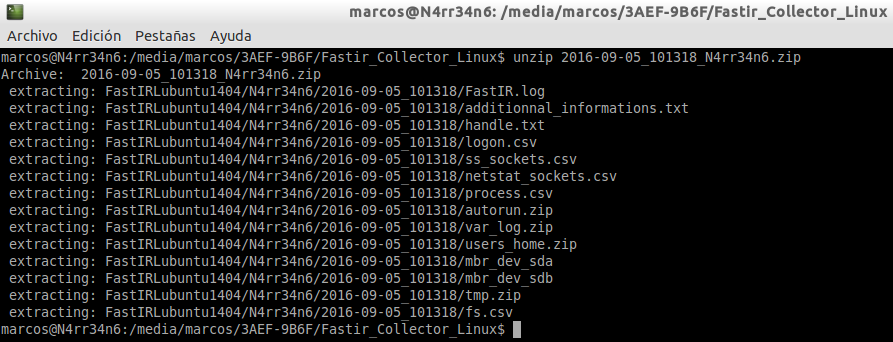

Descomprimimos el fichero para extraer las evidencias

unzip 2016-09-05_101318_N4rr34n6.zip

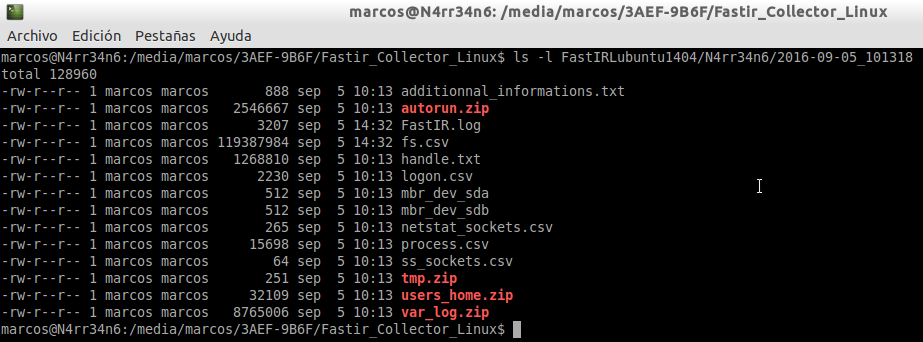

Y listamos ese directorio, que es el mismo que se borró anteriormente

ls --l FastIRLubuntu1404/N4rr34n6/2016-09-05_101318

Como podréis empezar a ver, ya se aprecian ficheros recolectados muy interesantes, incluido un ‘.log’, que procedemos a visualizar

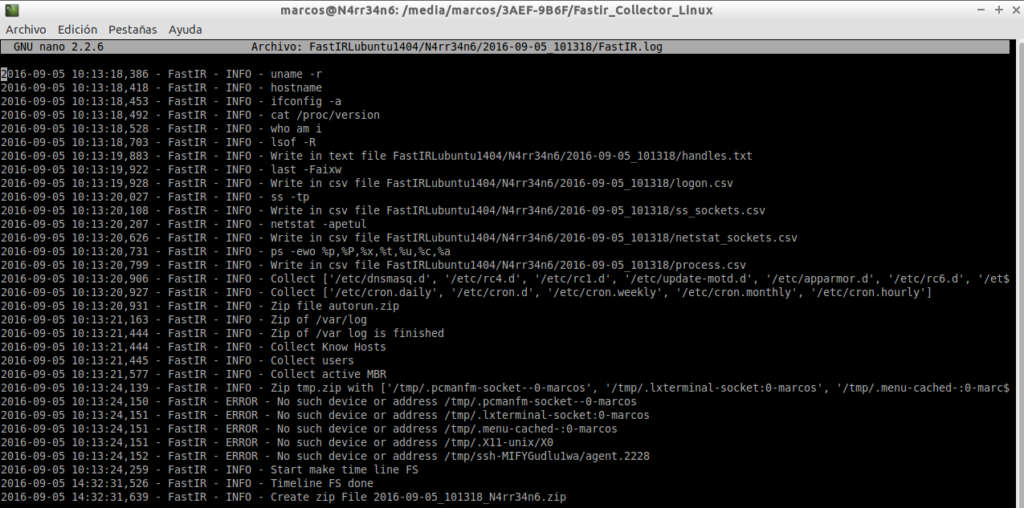

nano FastIRLubuntu1404/N4rr34n6/2016-09-05_101318/FastIR.log

Se puede ver todo el proceso de recolección, muy bien detallado.

Ahora, tan sólo sería cuestión de analizar los datos recogidos, cosa que haremos en otra futura entrada.

Pero de momento, y a modo de ejemplo…

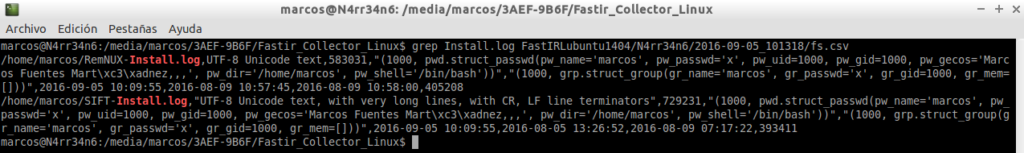

Podemos buscar cadenas de texto en el sistema de ficheros

grep Install.log FastIRLubuntu1404/N4rr34n6/2016-09-05_101318/fs.csv

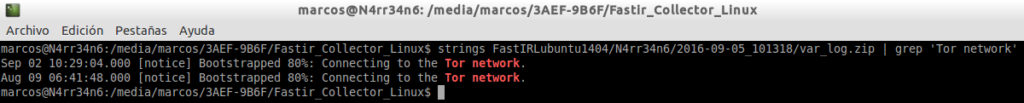

O podemos buscar dentro del fichero comprimido, que contiene todos los log del Sistema

strings FastIRLubuntu1404/N4rr34n6/2016-09-05_101318/var_log.zip | grep ‘Tor network’

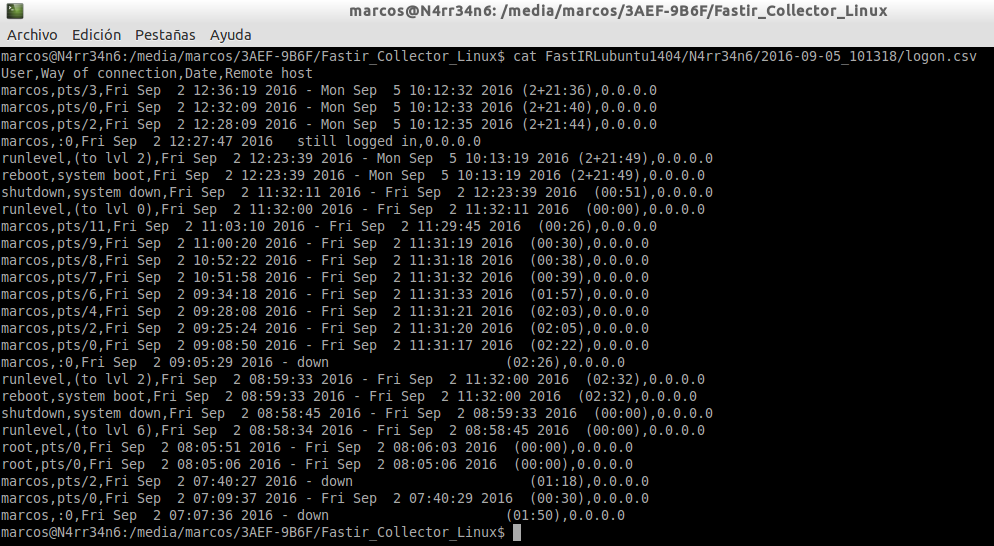

O podemos ver los logueos que ha habido en el sistema

cat FastIRLubuntu1404/N4rr34n6/2016-09-05_101318/logon.csv

Por último, comentar que FastIR tiene otra utilidad de servidor, FastIR Server, capaz de recoger estas evidencias a través del agente.

Esto es todo, por ahora. Nos leemos en la siguiente entrada. Se despide este minion, entregado y leal, de vosotros… por ahora.

Marcos @_N4rr34n6_