Buenas hackers! Hoy vamos a explicar brevemente qué es un gestor unificado de amenazas o UTM, tomando como ejemplo a IPCop.

Existen actualmente en el mercado varias opciones a la hora de realizar la monitorización control de acceso a nuestras diferentes subredes, tanto a nivel particular como empresarial. La opción más escogida por las empresas y la industria en general pasa por colocar un Firewall o un UTM (Unified Threat Manager) entre Internet (parte WAN) y la red local (parte LAN). La diferencia conceptual entre estas dos opciones reside en que el Firewall suele estar orientado al control de acceso y el bloqueo de conexiones entrantes y salientes no deseadas; el UTM contiene muchas más opciones de seguridad, como por ejemplo la detección de intrusiones, la instalación de un proxy web o el control avanzado de acceso entre diferentes interfaces de red conectadas.

Entre los UTM más utilizados actualmente se encuentra IPCop, una distribución Linux que implementa tanto un Firewall como otras muchas funcionalidades de seguridad y gestión centralizada de redes. Puede instalarse en cualquier dispositivo compatible con arquitectura Intel de 32 bits, y cuenta con un gran número de extensiones o addons para ampliar sus funciones.

Además de contar con una interfaz directa mediante consola, cuenta también con una interfaz web desde la que podremos realizar cualquier configuración necesaria, además de actualizar el sistema e instalar extensiones.

IPCop de forma predeterminada divide la red en varias “zonas”, diferenciadas por un código claro de colores. Cada una de estas zonas tendrá unas políticas de seguridad especiales, que pueden sobreescribirse posteriormente con reglas explícitas más personalizadas.

- La zona verde es nuestra zona LAN local. IPCop confía plenamente en esta zona, permitiendo las conexiones desde ella a cualquier otra zona de red sin restricciones.

- La zona roja es la zona WAN, normalmente Internet. IPCop desconfía completamente de esta zona, y no permite ninguna conexión desde la zona roja a cualquiera de las otras zonas, si no es por medio de NAT o una VPN.

- La zona azul es nuestra zona WiFi, la que realmente interesa en el caso que nos ocupa. Esta zona, opcional, permite la gestión de una red inalámbrica. De forma predeterminada no se permite el acceso a ninguna de las otras zonas, a no ser que se configuren reglas de tráfico interno en el Firewall permitiendo esto. Además proporciona filtrado por MAC y dirección IP.

- La zona naranja es la zona desmilitarizada o DMZ de nuestra red. IPCop permite establecer conexiones desde aquí solamente hacia la zona roja, la cual tendrá que conectarse a la naranja mediante NAT. El objetivo de esta zona es colocar los servidores y otros dispositivos que tengan que ser accedidos tanto desde el exterior como desde el interior.

|

| Resumen de las reglas d IPCop |

Como ya hemos dicho, IPCop dispone de una interfaz web desde la que podremos manejar toda la configuración una vez hayamos instalado el sistema de forma correcta mediante consola. En el proceso de instalación es cuando se pedirá la configuración inicial de la red, seleccionando las zonas que será necesario gestionar y su tipo, además de otros detalles como el direccionamiento IP y algunos servicios predeterminados.

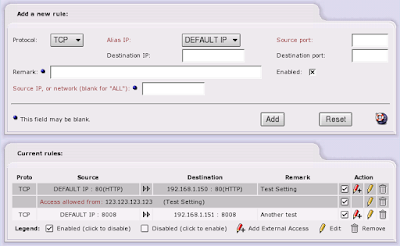

Como ejemplo a la hora de securizar un segmento de red, podemos configurar la zona azul o zona Wifi. En el apartado del Firewall, podemos agregar cualquier tipo de regla que permita la entrada/salida de conexiones entre la zona azul y cualquier otra zona. Recordemos que las reglas predeterminadas pueden, de esta manera, sobreescribirse. Sin embargo, no es habitual que un servidor u otro host al que haya que conectarse esté dentro de esta zona, y hay que tener en cuenta que podría haber intrusos en ella; ninguna red es segura. Por tanto habrá que tratar estas reglas con sumo cuidado.

|

| Configurando una regla de Firewall |

Además del origen y destino, podemos especificar el protocolo de red o el puerto que queramos gestionar, permitiendo o denegando la ejecución de ciertas aplicaciones.

Otro servicio muy útil es el control de acceso a páginas web mediante el uso de un proxy web y filtros de URLs. Ésto permite denegar o permitir ciertas páginas, siguiendo políticas de lista blanca o negra.

|

| Activando el servicio de proxy web |

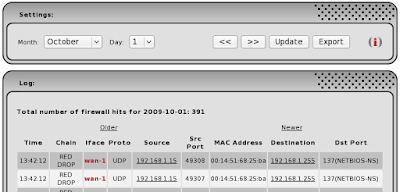

Y por supuesto, un UTM no estaría completo sin un sistema de logs que controle todos los eventos posibles en las interfaces de red. IPCop dispone de forma predeterminada de un log de sistema y de un log de Firewall; éste último es el que registrará todos los eventos en cuanto a intentos de conexión a cualquiera de las interfaces, entre ellas la de zona azul.

|

| Vista de los logs del UTM |

Concluimos diciendo que éste es solamente un ejemplo de las opciones empresariales que podemos incorporar a una compañía en materia de control de acceso y monitorización de una red inalámbrica. De hecho, si solamente quiere monitorizar dicha interfaz inalámbrica, tal vez un UTM completo sea excesivo, y queramos instalar una solución más limitada y enfocada al control mediante Firewall. Muchas empresas,de todos modos, y sobre todo pequeñas y medianas, apuestan por este tipo de soluciones para mantener centralizada la gestión de amenazas.

Espero que la entrada os guste y os haya servido para aprender algo. Un saludo!!

hartek

Referencias:

http://www.ipcop.org/docs.php

http://www.ipcop.org/1.4.0/en/admin/html/section-firewall.html

http://www.ipcop.org/2.0.0/es/admin/html/firewall-blue-access.html