Colaborador: Hackbier

Anonimizando con Proxychains – Tor – Privoxy

Buenos días, con este artículo me estreno en el blog, espero que guste y despeje alguna dudas. Voy a explicar lo siguiente de manera que se entienda fácilmente.

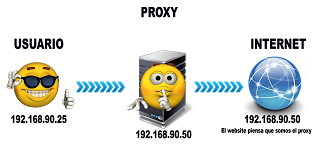

¿Que es un proxy?

Se puede decir que un proxy es un intermediario entre nosotros (USUARIO) y nuestro destino (INTERNET), para así al visitar alguna web no dejemos rastro de nosotros.

También se puede utilizar para evitar el filtrado de algunas webs o videos que están restringiendo el acceso por países.

PROXYCHAINS

Nos permite crear cadenas de proxies, ocultando nuestra IP pública en las conexiones realizadas.

Tenemos que instalar conjuntamente TOR para hacer que pase nuestras conexiones através de la red TOR.

En la consola escribimos:

apt-get install tor

Aquí ya tengo instalado en su versión más reciente

apt-get install proxychains

Aquí ya tengo instalado en su versión más reciente

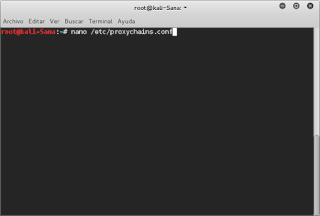

Ahora vamos a configurar Proxychains, vamos a la siguiente ruta donde está al archivo de configuración:

/etc/proxychains.conf

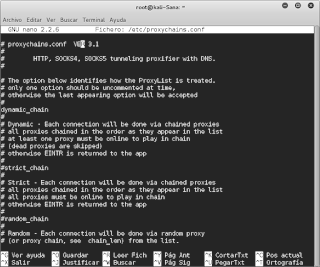

- Descomentamos la la línea «#dynamic_chain«, que se nos queda así «dynamic_chain«, para que use cambios de ip aleatoriamente.

- Añadimos al final de la lista «socks5 127.0.0.1 9050«

(Aclaración: el puerto 9050 es el utilizado por tor)

Tal que nos queda así la configuración:

Ahora vamos a levantar el servicio tor y a comprobar que estamos anonimizando nuestra aplicación, en este caso usaremos el navegador iceweasel:

- /etc/init.d/ tor start (levantamos el servcio tor)

- /etc/init.d/ tor status (para comprobar que todo está bien)

proxychains iceweasel https://dnsleaktest.com

nos dice que estamos en Estados Unidos

aquí es donde estamos en realidad

Toda la cadena pasa através de la red tor y estamos anonimizando el navegador desde la consola, podemos seguir navegando a otras webs sin problema alguno, una vez cerremos el navegador dejaremos de estar anónimos.

En este ejemplo hemos usado iceweasel, pero podemos usar otras herramientas, nmap, sqlmap, ping, etc…

PRIVOXY

En la consola escribimos:

apt-get install privoxy

aceptamos con «S»

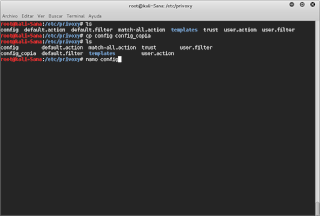

Ahora vamos a configurarlo:

nano /etc/privoxy/config

crearemos una copia del archivo por seguridad

A continuación añadiremos algunos parámetros necesarios:

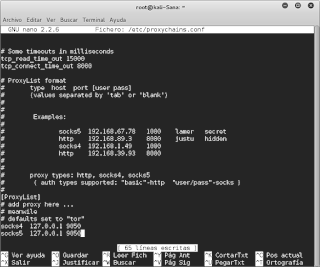

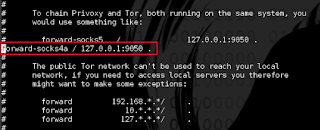

- agregar la línea «listen-address 127.0.0.1:8118» (8118 es el puerto usado por privoxy).

- agregar la línea «forward-socks4a / 127.0.0.1:9050 .» (el . incluido) (9050 es el puerto usado por tor).

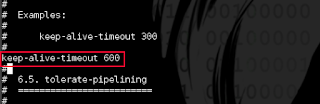

Para mejora del rendimiento:

- cambiar «keep-alive-timeout 300» —> «keep-alive-timeout 600«

- cambiar «socket-timeout 300» —> «socket-timeout 600«

Iniciamos el servicio privoxy: /etc/init.d/ privoxy start

como vemos se ha iniciado y comprobamos los servicios que tenemos levantados a la escucha y se puede observar tor, que es necesario para usarlo en consola.

ping www.google.com –proxy=127.0.0.1:8118

hacemos ping a google saliendo a internet la petición através de privoxy en el puerto 8118.

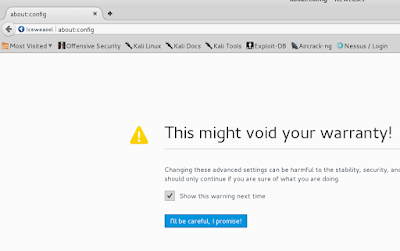

Si queremos usar Firefox para navegar anonimamente, teclearemos en la barra de dirección «about config«, nos saldrá un aviso de que tengamos cuidado con lo que vamos a cambiar, aceptamos y estramos en la configuración del navegador, localizamos donde dice «network.proxy.socks_remote_dns = TRUE» y acto seguido configuramos nuestra configuración de acceso en el navegador:

Ya podremos navegar a gusto.

No hay que olvidar que esto es meramente informativo y no con fines delictivos, aparte que como consejo también sería conveniente cambiar la mac.

Hasta la próxima y ser buenos.

Un comentario en «Anonimizar herramientas Pentesting»

Muy interesante, pero me gustaría ver algo similar enfocado a Windows.

Los comentarios están cerrados.