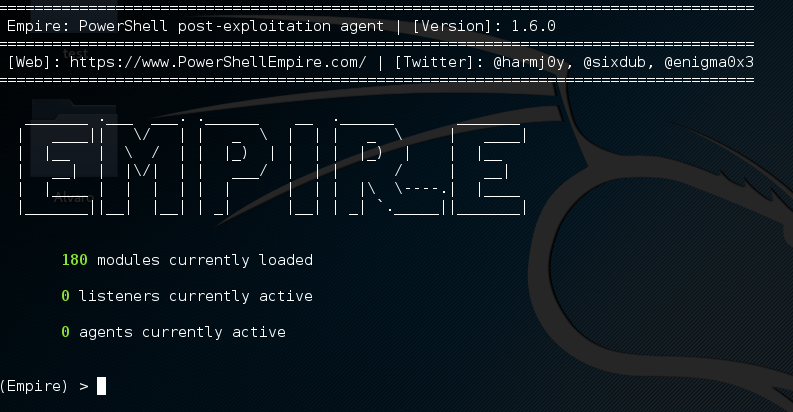

Intruder Rabbit! – Parte 1

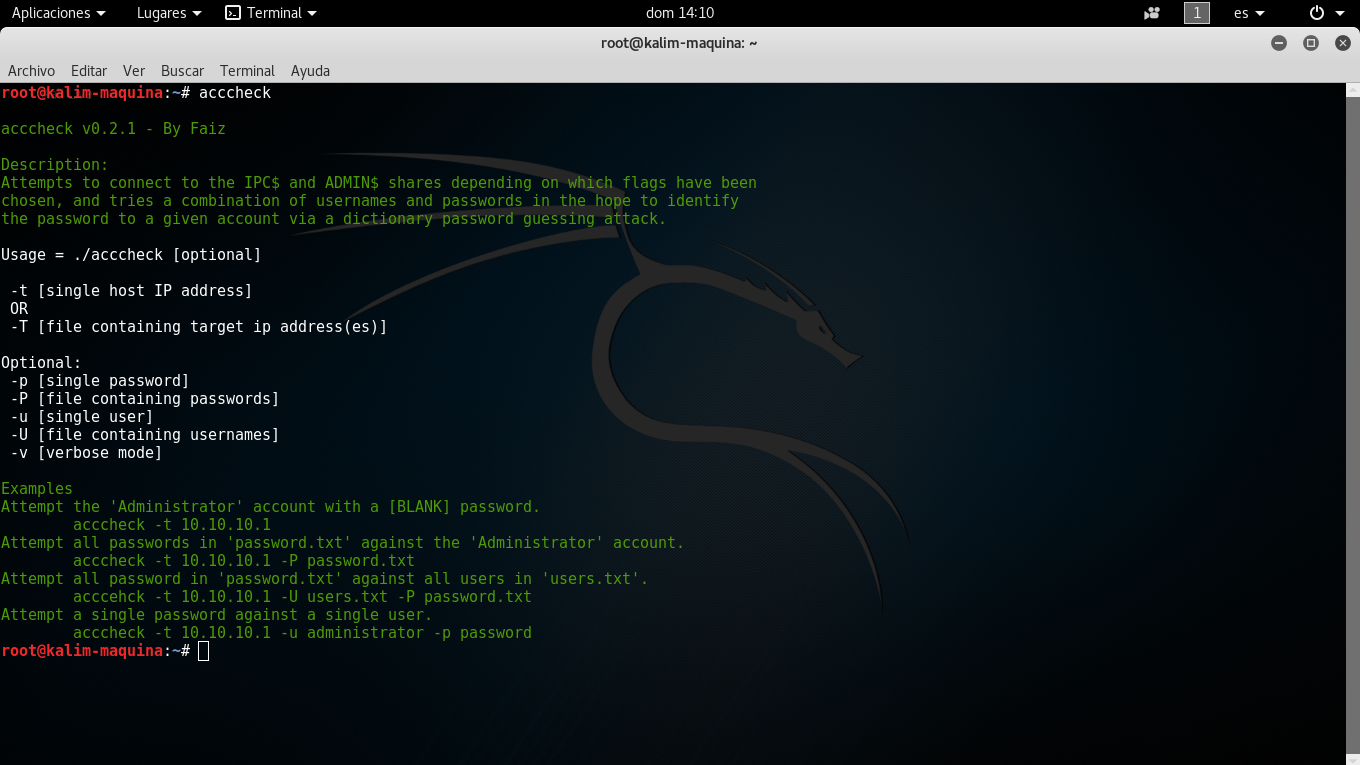

En este caso os vengo a hablar de las intrusiones. ¡Si ese ejercicio que cuando te lo dicen dices: OOOOOOOOH! ¡QUE GUAPOOOOO! Pero que cuando te sientas por primera vez delante del teclado piensas ¡OH SHIT! no se ni por donde empezar.

Leer más