Buenas conejillo@s!

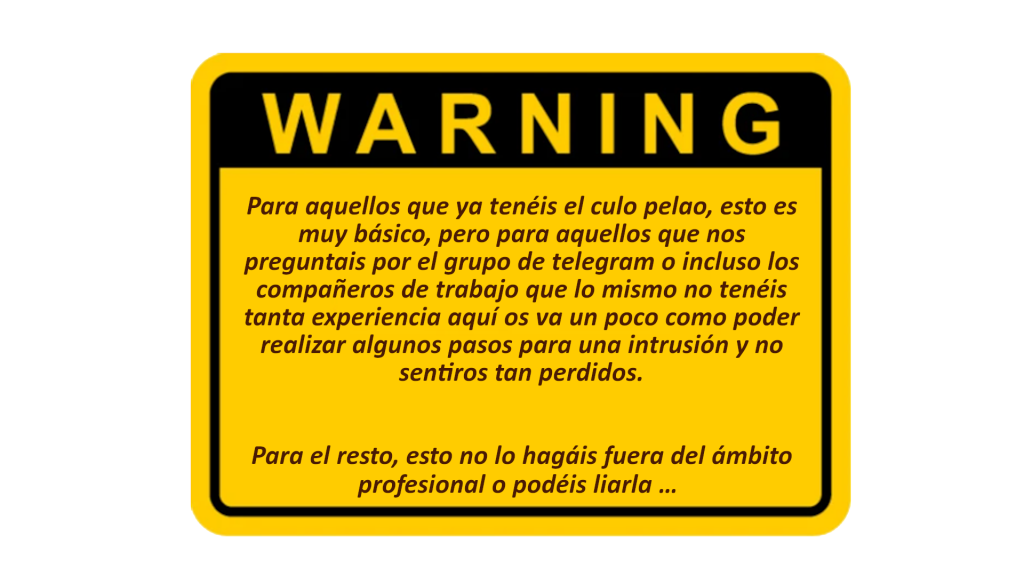

¿¿¿Mucho tiempo verdad??? ¿Quizás no estamos tan activos como siempre, o como deberíamos, pero, sabéis qué? Seguimos siempre detrás del teclado intentando ayudaros por telegram o incluso pensando en ideas con las que poder aportaros algo para vuestra vida “hacker”.

En este caso os vengo a hablar de las intrusiones. ¡Si ese ejercicio que cuando te lo dicen dices: OOOOOOOOH! ¡QUE GUAPOOOOO! Pero que cuando te sientas por primera vez delante del teclado piensas ¡OH SHIT! no se ni por donde empezar.

Vamos que te quedas como el meme:

Lo primero es tener claro el SCOPE o el objetivo de la intrusión saber si hay alguna limitación dentro de ello que os impida tocar activos o dominios/Subdominios concretos. Una vez que tenéis claro este punto abrid CHERRY TREE (ya os vale si no sabéis lo que es) y comenzad a estructurarlo para no perder ni medio detalle de todas las pruebas que hagais porque como bien me dijo mi primer mentor :

«Todo hacker es tan bueno como el contenido de sus informes, y tu quieres ser uno bueno ¿verdad?» (by Tankinus) .

¡Una vez tenemos claro esto vamos al turrón!

Vamos a utilizar varias herramientas que vienen genial

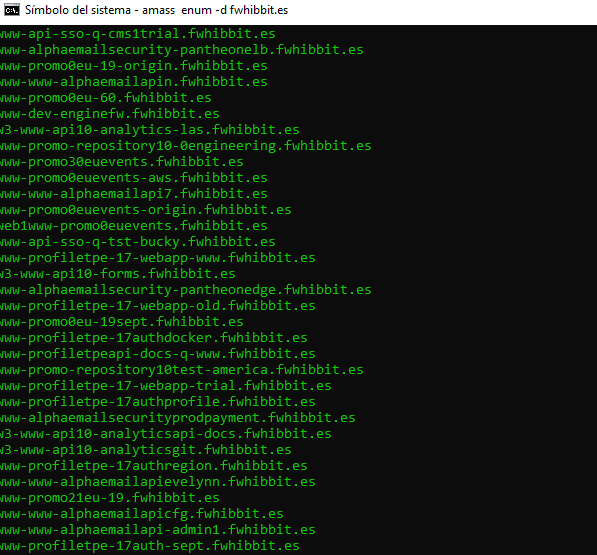

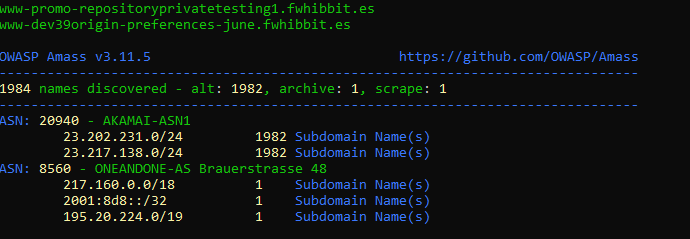

Amass es una herramienta automatizada para la búsqueda de información Publica que lanza peticiones a diferentes APIS para poder generar una base de datos completa de directorios y de subdominios dado un dominio principal.

Algo que hay que añadir a esto es que también suele dar muchos falsos positivos, por ello es interesante hacer comprobaciones sobre los datos que arroja esta herramienta y contrastar los resultados antes de presentarlos como certeros.

Para utilizarlo basta con configurar las APIS (que no son pocas y me centro en las free)

Utilizarla es bien sencillo, tenemos varias opciones una vez tenemos instalada la herramienta con las apis activas:

amass enum -d [Dominio que buscamos] -config [Direccion de vuestro archivo config.ini con las API Keys]Y dejadlo currar porque se tira buen rato o incluso con dominios muy grandes días.

Tras esto se generará una base de datos dentro de vuestro equipo a la que podréis acceder de la siguiente manera

amass db -show -d [Dominio analizado] Esta base de datos os vale para realizar un PING SCAN utilizando Nmap y así limpiar aquellos que no respondan, generando un listado de Activos validos para ir buscando vulnerabilidades e información. Algo a tener en cuenta es que hay que eliminar una tabla que genera al final con las IPs de los activos. Algo que puede dar problemas a la hora de escanear.

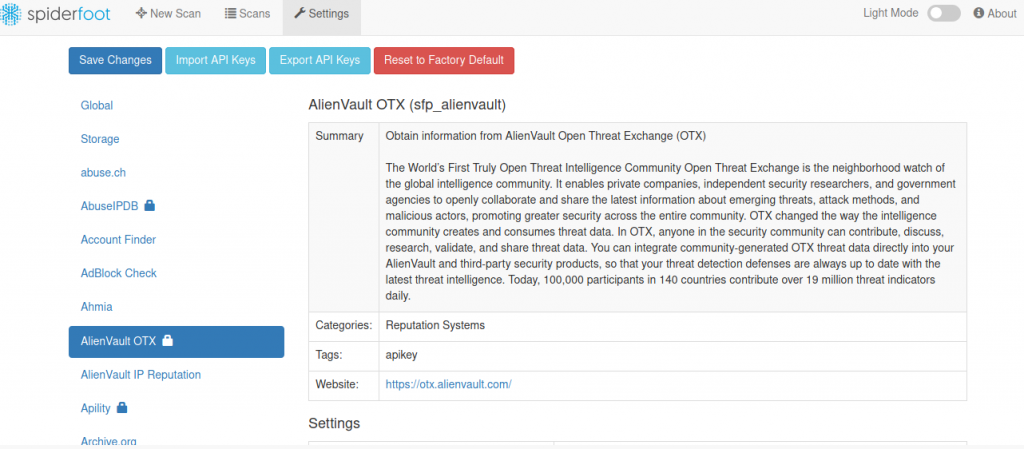

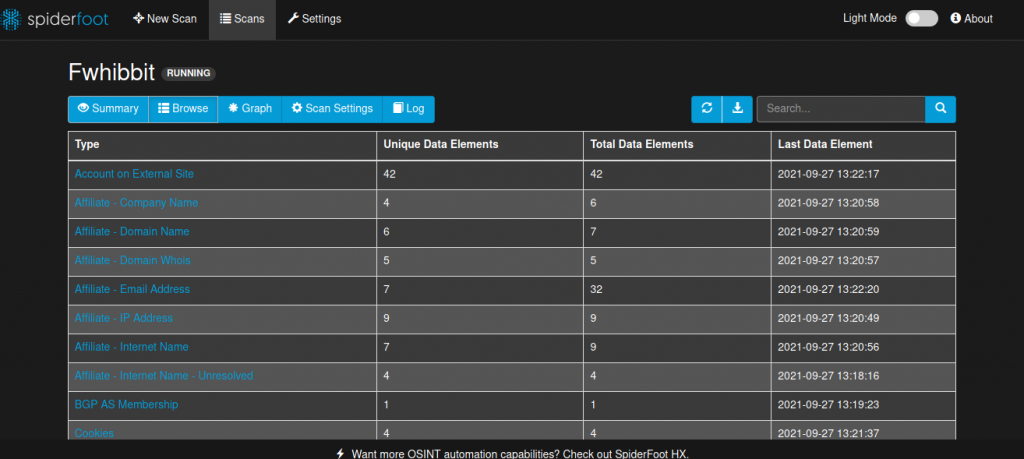

nmap -sP -iL ARCHIVO -Oa nombrearchivoSpiderfoot no deja de ser una herramienta parecida a Amass, con la diferencia de que en este caso la herramienta trae un entorno algo mas amigable para el usuario.

Lo primero de todo al igual que en la herramienta anterior configuraremos todos los API Keys que puedan ser conseguidos de forma gratuita.

Una vez hecho lanzaremos la búsqueda contra el dominio que estamos analizando :

Como podeis ver resultados similares pero de una forma quizas mas ordenada que Amass pudiendo incluso utilizar mas API keys que en la otra herramienta.

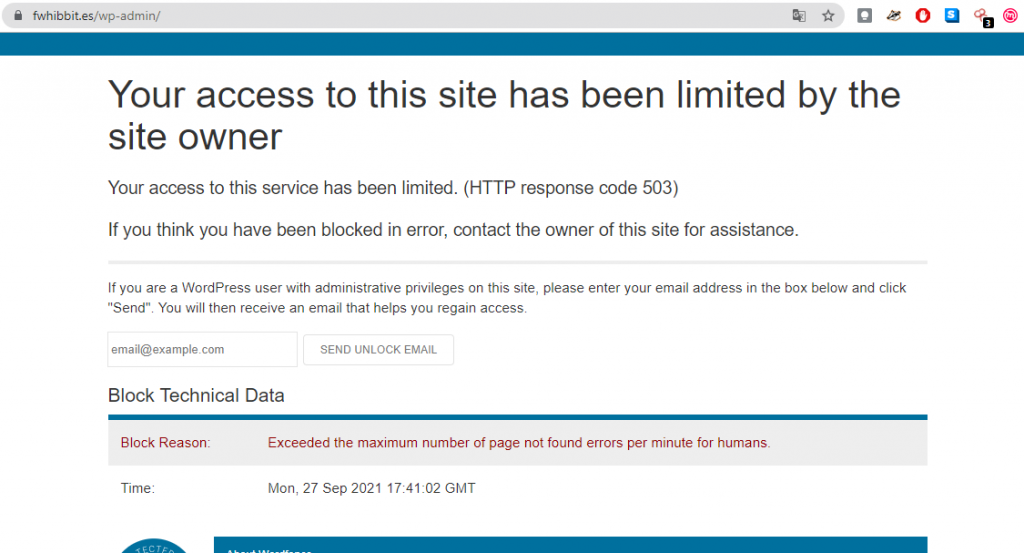

>> Si lo lanzáis contra el blog, os va a bloquear palabrita del noob que ha escrito esto y os encontrareis con esta pantalla tan bonita

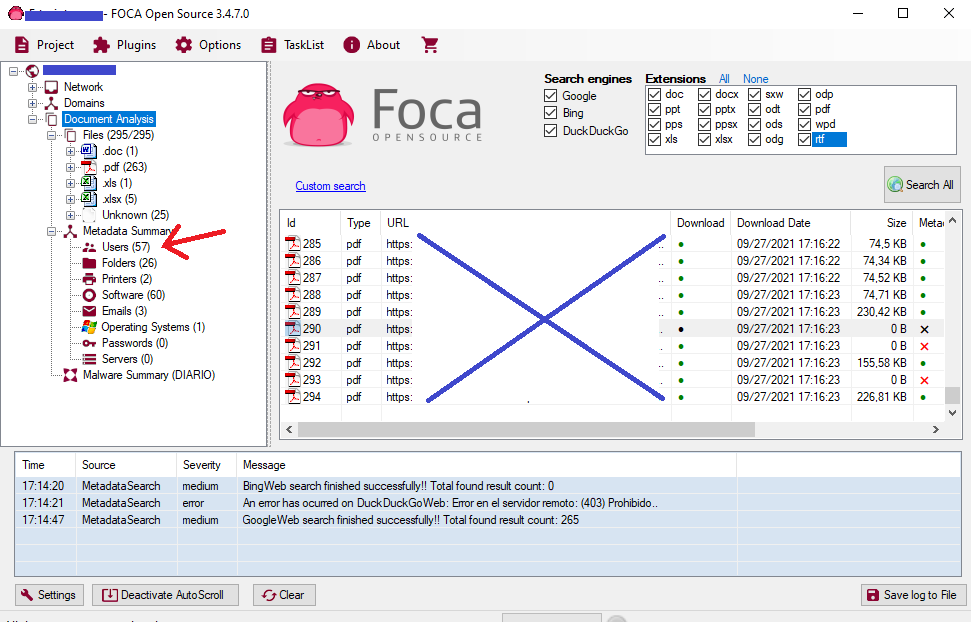

Todos conocemos esta herramienta cuya simpática mascota nos hemos cruzado en algún momento de nuestro “aprendizaje”. No es mas que una herramienta que nos hace la vida un pelín mas fácil, haciendo búsquedas en 3 buscadores diferentes (BING, GOOGLE y DUCKDUCK GO) utilizando Google Dorks y descargando y analizando los archivos de ofimatica asociados al dominio que le proporcionemos.

Si os preguntáis para que vamos a usar esta herramienta, para mi esta claro, muchas empresas cuidan mucho su seguridad pero descuidan los metadatos y entre ellos hay uno que puede sernos de utilidad que son los nombres de usuario ya que puede proporcionarnos la nomenclatura de los usuarios utilizados dentro del dominio. En mi caso he encontrado dos casos:

- nombre.apellido o cualquiera de sus permutaciones utilizando nombre y apellido del trabajador. Información que anotaremos y utilizaremos algo mas adelante.

- Mejor aun! Son tan tan seguros que utilizan nombres de usuario con letra (identificador de tipo de usuario) y números para identificar al usuario concreto. Por tanto ya tenemos otra opción! Y aquí os diría que Excel es vuestro mejor amigo ya que con un par de simples clicks podéis generar una lista para posibles password sprayings. ¿Simple verdad?

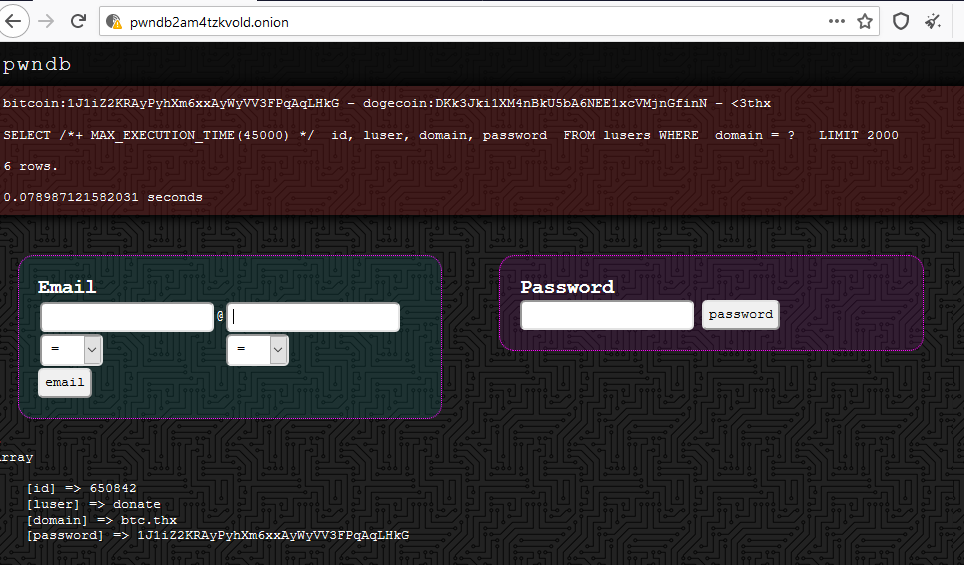

Dentro de las opciones para encontrar información sobre usuarios y contraseñas que puedan pertenecer a un Leak se encuentra pwndb. Es una base de datos accesible solo desde la red TOR en la que tras indicar un dominio de un «correo electrónico» se puede consultar si existe un Leak de dicha empresa y por tanto los usuarios / contraseñas asociados a dicho leak.

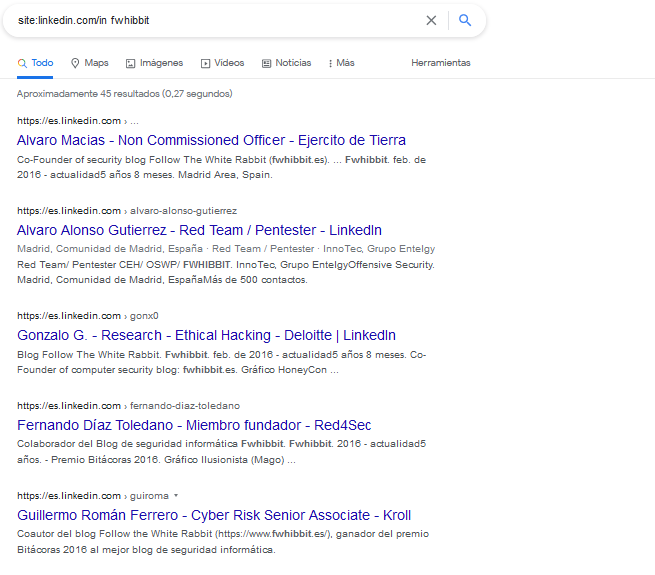

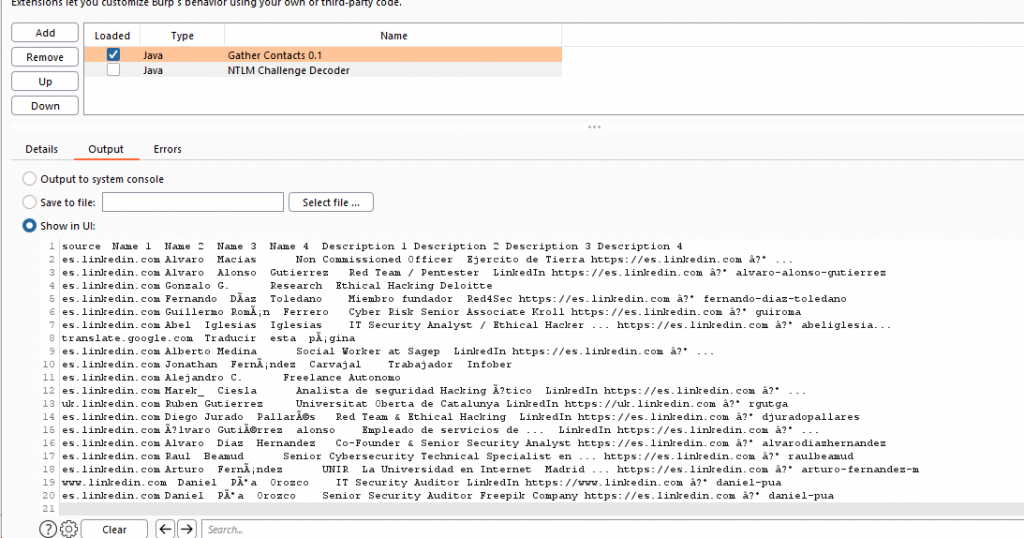

Cuando hemos hablado de foca hemos dicho que teníamos que apuntar el formato de los usuarios ¿verdad? Ha llegado el momento de darle uso. Esto es un addon para Burp que permite realizar busquedas en google con una nomenclatura de busqueda concreta (DORK) para encontrar los trabajadores de una empresa en Linkedin y sacar nombre/Apellidos/Empresa/Cargo

site:linkedin.com/in [nombre empresa]Con esa simple linea podemos hacer que google nos arroje la información que necesitamos

Este resultado podemos exportarlo a un excel de una forma ordenada y con ello generar nuestros nombres de usuario. Para ello son muy útiles por ejemplo los códigos :

nombreapellido

=[Columna1]&[Columna2]

nombre.apellido

=[Columna1]&"."&[Columna2]

Inicial.apellido

=(EXTRAE([Columna1];1;1)&[Columna2])Con esto ya tendríamos un listado de posibles usuarios preparado para ser comprobado.

Ya tenemos información pero falta analizarla y buscar cosas que nos puedan ser de utilidad

- Servidores de Correo

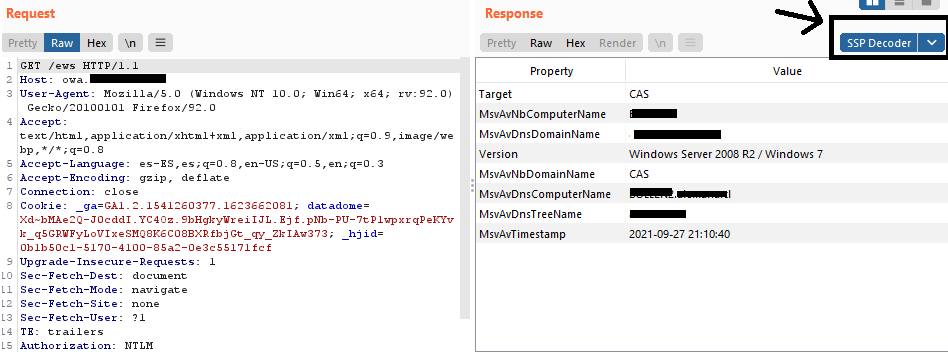

Es un addon para Burp que lo que nos permite es acceder a datos que filtran los servidores de correo owa, proporcionandonos un dominio al que pertenece la maquina, nombre de la maquina, y mas informacion referente a al infrastructura del cliente al que queremos realizar la intrusion.

Para poder acceder a los datos lo que haremos es añadir a la pagina de owa /EWS y tras ello en el prompt que nos saldrá rellenaremos con cualquier texto aleatorio que se nos ocurra como user/pass.

Si tenemos bien configurado el burp en ese punto, capturara la respuesta y nos permitirá traducir el NTLM que incluye la respuesta para obtener el nombre del dominio, nombre de la maquina con el dominio y nombre de la maquina junto con algo mas de informacion:

- Office 365

Esta herramienta lo que nos permite es comprobar contra office 365 si las cuentas que hemos creado en nuestro maravilloso Excel existen o no siempre acompañadas del @dominio.XX normalmente utilizando el método autodiscover permite validar dichas cuentas.

python o365enum.py -u Userlist.txt -m autodiscoverDependiendo de si resulta que es 1 (Existe) o 0 (No existe) podremos generar una lista valida de correos. Tiene mas opciones si pero en mi caso esta ha sido la mas valida entre todas las que he probado. Esto también es utilizado para poder realizar campañas de phishing ya que así se evita el mandar correos de mas para que no nos detecten los sistemas de Spam. (Que por cierto es otra manera de conseguir contraseñas).

- VPN

Suelen encontrarse paginas que se titulan vpn.dominio.com. Muchas veces indican la tecnologia que hay detras como cysco anyconnect, Big IP Edge, Global Protect.

- Nmap (OOOOTRA VEZ)

Escanear todas las Ips que se hayan descubierto durante todos los pasos anteriores para poder buscar servicios vulnerables que nos permitan el acceso al sistema.

Tras todo esto ya tendrías que tener alguna idea de que hacer para continuar, de todas maneras si no sabes, y quieres seguir aprendiendo mantente atento porque se vienen mas cosas…

Un saludo y sed buenos!

PD: Gracias LEPACO por todas las horas en las que me has estado enseñando técnicas y herramientas que desconocía dentro de este mundo oscuro. Es un placer tener compañeros como tu!