Buenas!

Como ya sabéis cada vez que participamos en un evento de seguridad, ya sea como asistente o como ponente nos gusta escribir un pequeño post contando la experiencia vivida.

En esta ocasión se trata de la 3ª edición de la Euskalhack, que tuvo lugar los días 22 y 23 de Junio en San Sebastian (Donostia). Fue aceptado el CFP que envíamos mi compañero @naivenom y un servidor para impartir taller «Dev-Pentest». Por motivos personales mi compañero @nai, no pudo finalmente acudir, pero trate de hacer su parte lo mejor posible (menos reversing, que directamente lo omitimos).

Desde aquí agradecemos a la organización que nos diera la oportunidad de compartir conocimiento en evento rodeado de ponentes de tanto nivel como Josep Albors, Pablo González o Benjamin Delpy, el creador de mimikatz entre otros.

Es la primera vez que acudí a este evento y es TREMENDO! Una CON que merece muchísimo la pena, tanto por la calidad de los ponentes, pero especialmente por el trato y calidad humana que recibimos por parte de la organización, un 10 como anfitriones. San Sebastian, preciosa ciudad, buena gente, impresionante comida y por supuesto, excelente hacking. Desde del blog, recomendamos ir si tenéis la oportunidad.

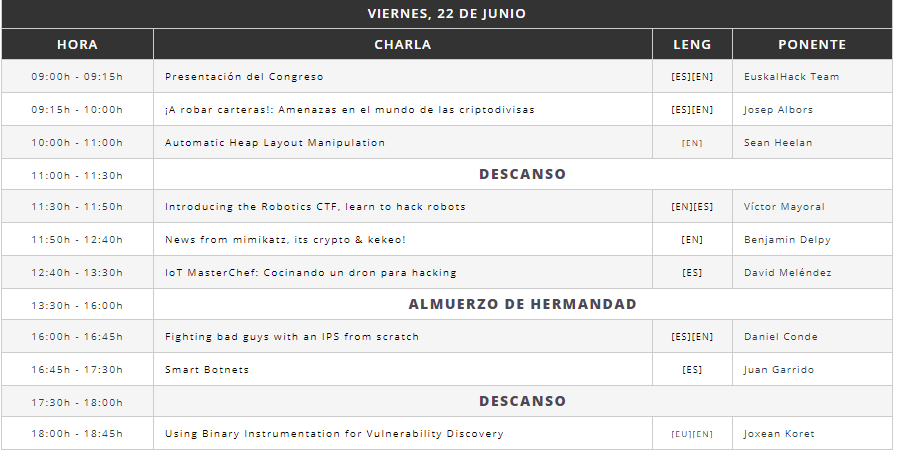

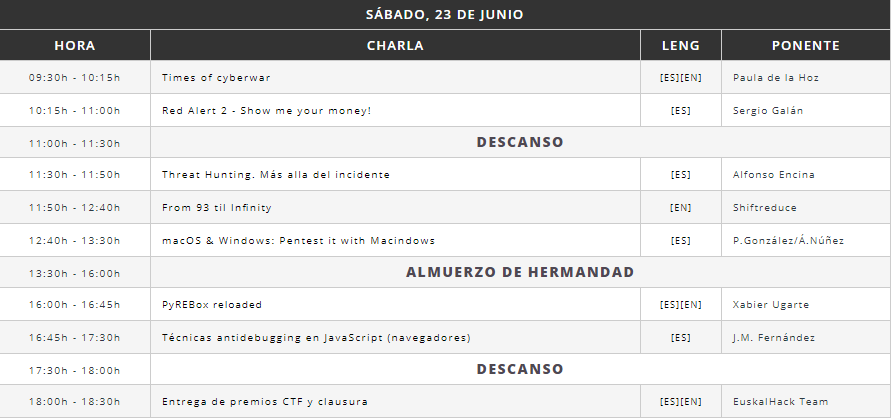

Respecto a las ponencias, hubo de muchas temáticas: drones, fraudes, desarrollo, exploiting o incident response:

Viernes:

Sábado:

Especialmente me gustaron las charlas de Threat Hunting. Más alla del incidente y macOS & Windows: Pentest it with Macindows, la herramienta que han desarrollado Pablo González y Álvaro Nuñez, que podéis encontrar explicada aquí y también aquí.

Los talleres se impartieron en horario de 14-16h de manera simultánea ambos días del congreso, para que los asistentes que lo desearán pudieran asistir a los dos.

Por un lado estaba el taller de Pedro Candel, orientado a Exploiting, que como se lee en el título se verían vulnerables muy conocidas como Dirty COW o Spectre and Meltdow.

Nuestro taller, lo enfocamos en la realización de un pentesting completo desde fuera hasta la parte de explotación y postexplotación. Para ello, se emplearon herramientas de desarrollo propio para automatizar y ayudar en diferentes fases como enumeración o escaneo de vulnerabilidades.

En la parte de recopilación de información (footprinting y fingerprinting) empleamos un target real para mostrar qué información pública se podría obtener para las diferentes fases, mientras en la parte de explotación y postexplotación empleamos entornos controlados, ya sabéis para no meternos en líos.

Como anécdota Benjamin Delpy, llevó una seria de pegatinas muy chulas de mimikatz:

Al final como siempre decimos estos eventos están genial también para encontrarse a gente con quién trabajaste o bien que has conocido en otros eventos, por ejemplo, también estuvo allí nuestra amiga Paula de La Hoz del grupo de Interferencias de Granada, así como desvirtualizar a otra tanta gente.

Finalmente, que sería San Sebastian sin sus pintxos, txakoli o la Bahia de la Concha, aprovechando el genial tiempo que nos hizo, os dejo algunas fotos para que veáis como nos cuidaron desde la organización (creo que todos volvimos con algún kilo de más).

Prepararemos algo nuevo para tener nuevamente la oportunidad de ir el próximo año y aprovecho de nuevo para dar mil gracias a la organización por el trato que nos dieron para que nos sintiéramos como en casa.

Nos vemos en la próxima entrada o CON.

Saludos.

La mejor defensa, es un buen ataque.

N4xh4ck5