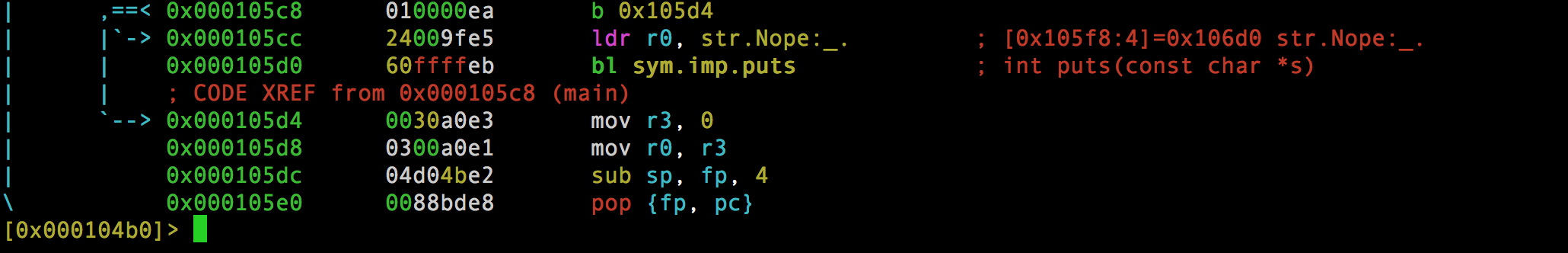

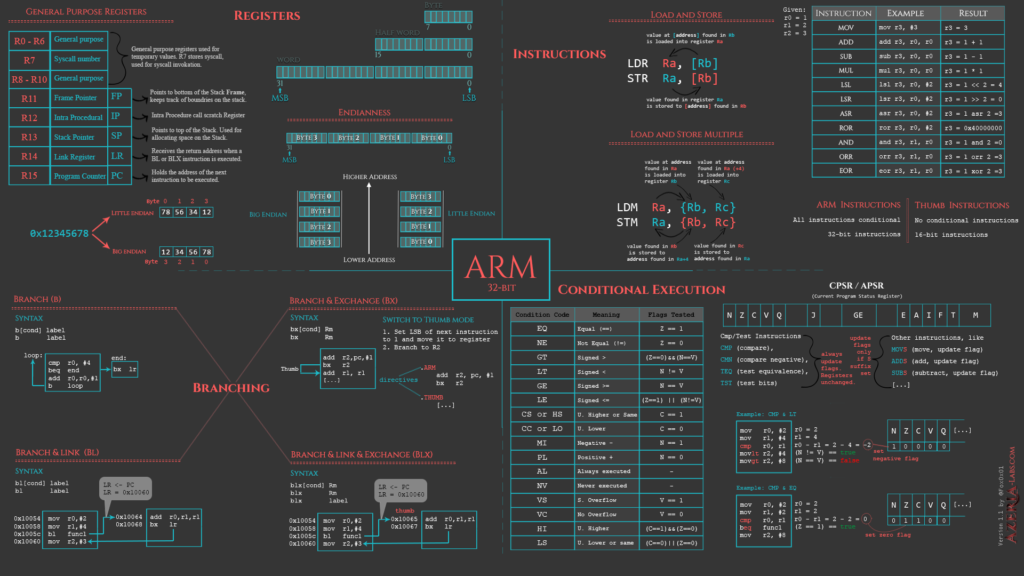

Buenos días!! Hoy os propongo un reto de reversing nivel introducción para todos aquellos que quieran iniciarse en el mundo del análisis estático y dinámico de binarios compilado en una Raspberry Pi 2 con un procesador ARM v7-M de 32 bits. Para el desarrollo del reto recomiendo la herramienta Radare2 aunque como muchos saben existen otras muy buenas como GDB, Binary Ninja, Hopper, IDA etc…

Recomiendo la lectura de esta web que puede ayudar a la hora de hacer ingeniería inversa del binario:

Publicaremos aquí el mejor write-up que nos envíes, podéis mandarme un PM por Telegram o Twitter con vuestras soluciones. El primero que lo solucione le regalaré una camiseta del blog.

Acceso al reto

Rev3_fwr

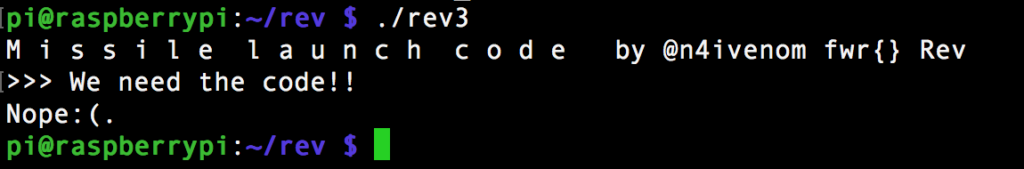

El equipo reverser PKTeam del país Fwhibbit ha podido obtener un binario del país enemigo Vulpensa. Según la información obtenida el binario oculta la flag con una pequeña ofuscación provocando que nadie obtenga acceso sin autorización a los códigos de lanzamientos de misiles del ejercito de Vulpensa. Ayuda al equipo reverser a poder dar con la flag que será vital para la vida del los fwhibbitenses y evitar un conflicto!

Un saludo!!